Jak przywrócić domyślne hasło administratora Polycom Znajdź i zapisz adres MAC (numer seryjny) telefonu, który chcesz zresetować. Wyłącz telefon. Włącz telefon. Podczas włączania telefonu (masz około 6-8 sekund na wykonanie tego kroku): Po przytrzymaniu cyfr przez kilka sekund zostaniesz poproszony o podanie hasła administratora. Ostatnio zmodyfikowany: 2025-01-22 17:01

61% Mając to na uwadze, ile pytań potrzebujesz, aby zdać egzamin PMP? Będziesz oceniany tylko na podstawie 175 pytań . Aby zdać egzamin PMP, należy poprawnie odpowiedzieć na minimum 106 ze 175 punktowanych pytań. Podobnie, jak zdać moje PMP po raz pierwszy?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja bramki telefonicznej zapewnia agentowi interfejs telefoniczny. Służy do budowania konwersacyjnych rozwiązań IVR (interaktywnych odpowiedzi głosowych), które integrują się z resztą sieci call center. Obecnie możesz wybrać numer telefonu hostowany przez Google. Ostatnio zmodyfikowany: 2025-01-22 17:01

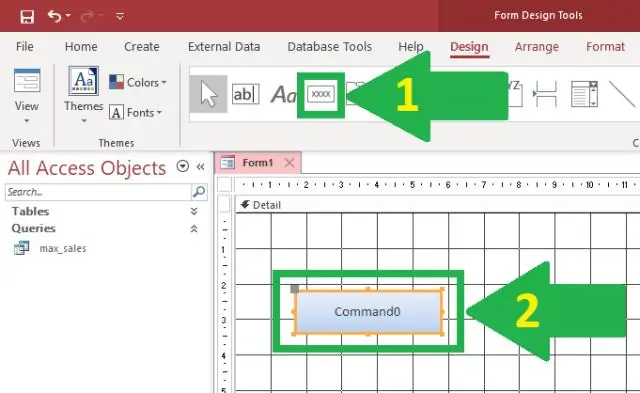

Użyj przycisku raportu Otwórz okienko nawigacji. Kliknij tabelę lub zapytanie, na którym chcesz oprzeć raport. Aktywuj kartę Utwórz. Kliknij przycisk Raport w grupie Raporty. Program Access utworzy raport i wyświetli go w widoku układu. Możesz zmodyfikować raport. Ostatnio zmodyfikowany: 2025-01-22 17:01

Warunki wstępne. Visual Studio 2017. Utwórz aplikację internetową MVC. Otwórz program Visual Studio i utwórz projekt sieci Web w języku C# przy użyciu aplikacji sieci Web ASP.NET (. Ustaw styl witryny. Zainstaluj Entity Framework 6. Utwórz model danych. Utwórz kontekst bazy danych. Zainicjuj bazę danych za pomocą danych testowych. Skonfiguruj EF 6, aby użyj LocalDB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdecydowana większość nimf termitów rozwinie skrzydła i stanie się alatem, zwanym też rojami. Nimfy, które nie rozwijają skrzydeł ani pączków skrzydeł, stają się robotnikami, podczas gdy inne rozwijają się jako żołnierze odpowiedzialni za obronę kolonii. Ostatnio zmodyfikowany: 2025-01-22 17:01

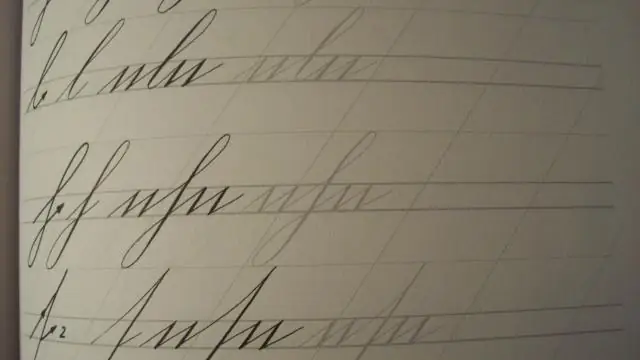

Szablon do pisania to w zasadzie wstępnie ustawiony format, który poprowadzi Cię w pisaniu. Służy jako wzór do samodzielnego kopiowania lub tworzenia. Celem szablonu do pisania jest zapewnienie użytkownikowi korzyści płynących z profesjonalnego pisania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Element służy do wyświetlania danych wyjściowych procesu, takich jak komunikat o błędzie ze skryptu komputerowego. Został pierwotnie zaprojektowany do dokumentacji technicznej i renderuje zawartość elementu w czcionce o stałej szerokości. Ostatnio zmodyfikowany: 2025-01-22 17:01

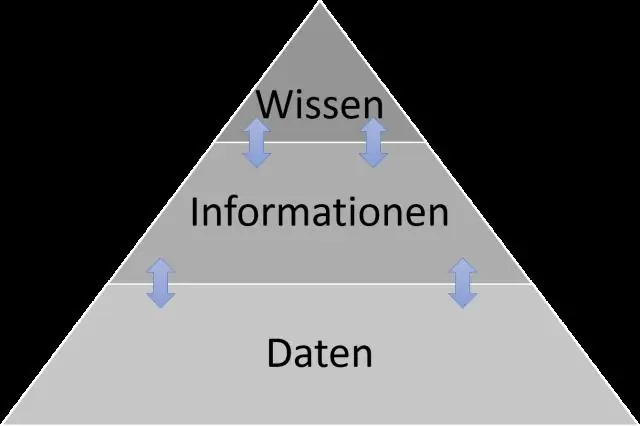

Dla jednego dane to „Fakty i komunikaty” dla innych „Zbiór dyskretnych faktów”, „Jeszcze nie zinterpretowane symbole” lub „Surowe fakty”. Dlatego z mojego punktu widzenia dane można zdefiniować jako „Dane są zbiorem Reprezentacji zwykłych faktów”. Ta wiedza jest spersonalizowaną informacją i można ją zdobyć poprzez doświadczenie lub naukę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenia Java Keytool do sprawdzania: Sprawdź certyfikat autonomiczny: keytool -printcert -v -file mojadomena. crt. Sprawdź, które certyfikaty znajdują się w magazynie kluczy Java: keytool -list -v -keystore keystore. jks. Sprawdź konkretny wpis w magazynie kluczy za pomocą aliasu: keytool -list -v -keystore keystore. jks -alias mojadomena. Ostatnio zmodyfikowany: 2025-01-22 17:01

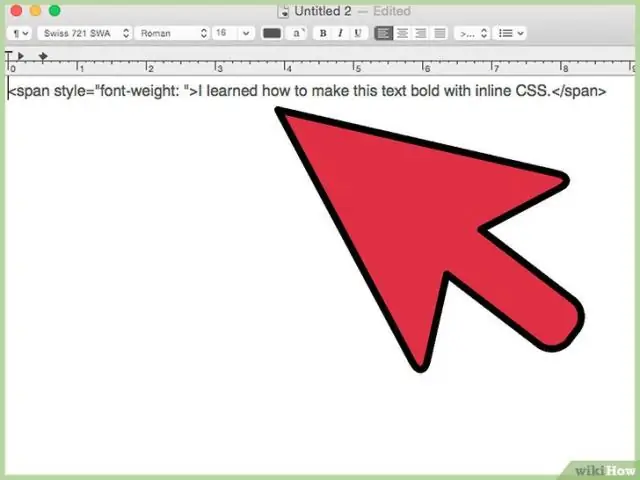

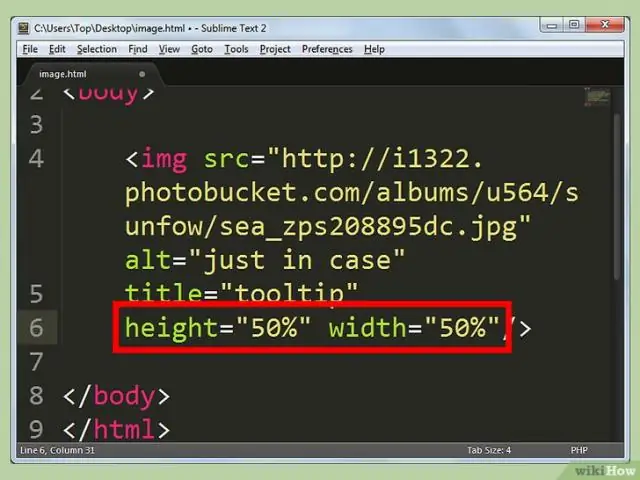

Aby pogrubić tekst w HTML, użyj znacznika … lub …. Obydwa tagi działają tak samo, ale tag nadaje tekstowi duże znaczenie semantyczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

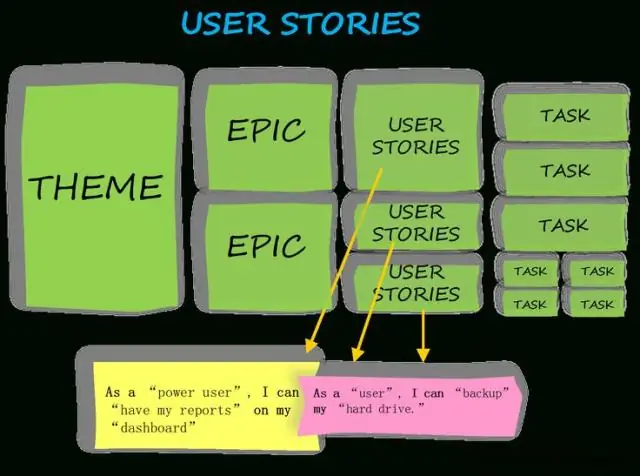

Podczas szacowania punktów narracyjnych przypisujemy wartość punktową do każdej narracji. Wartości względne są ważniejsze niż wartości surowe. Kondygnacja, do której przypisano 2 punkty kondygnacji, powinna być dwukrotnie większa niż kondygnacja, do której przypisano 1 punkt kondygnacji. Powinno to być również dwie trzecie historii, na którą szacuje się 3 punkty historii. Ostatnio zmodyfikowany: 2025-06-01 05:06

CEF Table jest jednym ze składników protokołu CEF, który jest zastrzeżonym protokołem Cisco używanym głównie w dużych sieciach rdzeniowych, aby zapewnić szybkie przełączanie pakietów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak więc, klasy abstrakcyjne mogą być używane do konsolidacji i współdzielenia funkcjonalności, podczas gdy interfejsy mogą być używane do określenia, jaka będzie wspólna funkcjonalność, która będzie współdzielona między różnymi instancjami, bez faktycznego budowania dla nich tej funkcjonalności. Oba mogą pomóc w zmniejszeniu kodu, tylko na różne sposoby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przedrostki dziesiętne i wielokrotności, potęgi dziesięciu Symbol wielokrotnych prefiksów 101 deka da 10-1 decy d 10-2 centy c 10-3 milim. Ostatnio zmodyfikowany: 2025-01-22 17:01

Brak ważnych poprawek bezpieczeństwa i jakości Windows 10 1803/1809. Zwykle system Windows 10 instaluje aktualizacje samodzielnie, jeśli nie zatrzymałeś aktualizacji, a te aktualizacje są związane z zabezpieczeniami, aby zapewnić bezpieczeństwo komputera. Na Twoim urządzeniu brakuje ważnych poprawek bezpieczeństwa i jakości. Brakuje niektórych plików aktualizacji lub występują problemy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Azure AD to wysoce dostępna i skalowalna usługa zarządzania tożsamościami dla małych i dużych organizacji. Umożliwia organizacjom używanie poświadczeń firmowych do uwierzytelniania w nowych lub istniejących aplikacjach, wykluczając proces uwierzytelniania i eliminując potrzebę wielu różnych tożsamości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tabelująca maszyna była maszyną elektromechaniczną zaprojektowaną do pomocy w podsumowywaniu informacji przechowywanych na kartach dziurkowanych. Wynaleziona przez Hermana Holleritha maszyna została opracowana, aby pomóc w przetwarzaniu danych do spisu powszechnego USA z 1890 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sposoby zbierania informacji/liczby. Bezpieczne trasy do formularzy rejestracyjnych podróży uczniów. Ankiety. W ewaluacji powszechnie stosuje się ankiety lub kwestionariusze. Obserwacje i audyty. Obserwacja szkoły: przyjazd lub wyjazd ucznia. Wywiady. Istniejące źródła danych. Standardy oceny. Praca ze szkołami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Lekcja słów 1 Fiszki A B Który z poniższych symboli ukrytego formatowania reprezentuje tabulator w dokumencie? Czarna strzałka skierowana w prawo Jaki jest poprawny format pliku normalnego szablonu programu Microsoft Word?.dotx Które okno pozwala użytkownikowi zobaczyć strony dokumentu dokładnie tak, jak zostaną wydrukowane? Wydrukować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć serwer połączony z innym wystąpieniem programu SQL Server przy użyciu programu SQL Server Management Studio. W programie SQL Server Management Studio otwórz Eksplorator obiektów, rozwiń węzeł Obiekty serwera, kliknij prawym przyciskiem myszy Serwery połączone, a następnie kliknij Nowy serwer połączony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki, aby uzyskać Showbox na PC Najpierw pobierz Blue Stacks Oficjalny instalator z bluestacks.com. Po pobraniu Bluestacksemulator Zainstaluj go na swoim komputerze, postępując zgodnie z instrukcjami wyświetlanymi na ekranie. Następnie pobierz aplikację Showbox na Androida stąd. Następnie bezpośrednio na pliku i wybierz opcję otwórz za pomocą aplikacji bluestacks. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prawo wymaga od telemarketerów przeszukiwania rejestru co 31 dni i unikania dzwonienia pod jakikolwiek numer telefonu w rejestrze. Aby złożyć reklamację bez dzwonienia, musisz znać datę rozmowy i nazwę firmy lub numer telefonu. Ostatnio zmodyfikowany: 2025-01-22 17:01

HTML jest używany przez 83,5% wszystkich witryn. Ostatnio zmodyfikowany: 2025-01-22 17:01

Błąd to podklasa Throwable, która wskazuje na poważne problemy, których rozsądna aplikacja nie powinna próbować wyłapać. Większość takich błędów to nienormalne warunki. Błąd ThreadDeath, chociaż jest „normalnym” warunkiem, jest również podklasą błędu, ponieważ większość aplikacji nie powinna próbować go złapać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiadomości HL7 przesyłają dane między różnymi systemami. Oznacza to, że ADT jest typem wiadomości HL7, a A01 jest zdarzeniem wyzwalającym. W standardzie HL7 komunikat ADT-A01 jest znany jako komunikat „przyjęcia pacjenta”. Każdy typ wiadomości i zdarzenie wyzwalające w ramach określonej wersji HL7 ma zdefiniowany format. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przykłady technologii i programów Smart City zostały wdrożone w Singapurze, Smart cities w Indiach, Dubaju, Milton Keynes, Southampton, Amsterdamie, Barcelonie, Madrycie, Sztokholmie, Kopenhadze, Chinach i Nowym Jorku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strategie pamięci wewnętrznej zasadniczo polegają na ponownym nauczeniu mózgu zatrzymywania informacji przy użyciu różnych strategii umysłowych (np. powtarzanie, liczenie, skojarzenia z nazwami twarzy, kategoryzowanie, wizualizacja umysłowa lub mnemoniki rymowane) [8] i być może różne części mózgu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W BSIMM zajęcia są podzielone na trzy poziomy. Domena: Domeny to: zarządzanie, inteligencja, punkty styku z bezpiecznym cyklem rozwoju oprogramowania (SSDL) i wdrażanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Grammarly to darmowa aplikacja z opłaconą opcją premium. Jeden z moich klientów ma abonament na usługę sprawdzania gramatyki Grammarly. Podstawowa funkcja oferowana przez Grammarly - identyfikacja większości błędów ortograficznych i gramatycznych - jest bezpłatna. Ale jeśli chcesz bardziej solidną wersję, musisz zapłacić 29,95 USD miesięcznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mojibake (????; IPA: [mod??ibake]) to zniekształcony tekst, który jest wynikiem dekodowania tekstu przy użyciu niezamierzonego kodowania znaków. Efektem jest systematyczne zastępowanie symboli zupełnie niepowiązanymi symbolami, często z innego systemu pisma. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchamianie GDB W konsoli poleceń systemu Windows wpisz arm-none-eabi-gdb i naciśnij Enter. Możesz to zrobić z dowolnego katalogu. Jeśli nie masz pewności, jak otworzyć konsolę poleceń systemu Windows, zobacz Uruchamianie OpenOCD w systemie Windows. Możesz także uruchomić GDB bezpośrednio z „Uruchom” w menu Start. Ostatnio zmodyfikowany: 2025-06-01 05:06

Złożoność cykliczna to pomiar złożoności kodu źródłowego, który jest skorelowany z wieloma błędami kodowania. Jest obliczany poprzez opracowanie wykresu przepływu sterowania kodu, który mierzy liczbę niezależnych liniowo ścieżek przez moduł programu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby rozpocząć dyktowanie, wybierz pole tekstowe i naciśnij klawisz logo Windows + H, aby otworzyć pasek narzędzi dyktowania. Następnie powiedz, co masz na myśli. Aby zatrzymać dyktowanie w dowolnym momencie podczas dyktowania, powiedz „Zatrzymaj dyktowanie”. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym krótkim samouczku pokażemy, jak poradzić sobie z tym problemem w Galaxy Note9. Oto jak: Otwórz aplikację Google Chrome. Stuknij ikonę Więcej ustawień w prawym górnym rogu (trzy kropki). Stuknij Ustawienia. Kliknij Ustawienia witryny. Wybierz Wyskakujące okienka. Wyłącz wyskakujące okienka, przesuwając przełącznik w prawo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podstawowa różnica między HSRP a VRRP polega na tym, że HSRP jest własnością Cisco i może być używany tylko na urządzeniach Cisco. VRRP jest protokołem opartym na standardach i jest niezależny od dostawcy, co zapewnia pewną elastyczność przy wyborze urządzeń sieciowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

A*(A gwiazda) A* to połączenie Dijkstry i Greedy. Wykorzystuje odległość od węzła głównego oraz odległość heurystyczną do celu. Algorytm kończy się, gdy znajdziemy węzeł celu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przy wadze 2,8 funta i grubości 0,2 ~ 0,6 cala 13-calowy MacBook Air jest nieco lżejszy niż nowy 13-calowy MacBook Pro (3 funty; 0,6 cala). Konstrukcja ze zszywkami Air wygląda również bardziej elegancko. MacBook Air ma dwa porty Thunderbolt 3 i gniazdo słuchawkowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Widzimy realną korzyść z używania Suspense z Reactem. leniwy do dzielenia kodu. Kod wydaje się synchroniczny, a jednocześnie asynchroniczny, i nie musimy pisać dużo szablonów, aby zarządzać dynamicznym importem Promise i wykorzystaniem jego komponentów. Główny zespół React pracuje nad wykorzystaniem Suspense do pobierania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Administracja Bezpieczeństwa Transportu (TSA) stwierdza, że możesz podróżować do USA z laptopem na pokładzie, ale należy go wyjąć z toreb lub walizek i umieścić w osobnej tacy do skanowania w punkcie kontroli bezpieczeństwa na lotnisku. Ostatnio zmodyfikowany: 2025-01-22 17:01