Odpowiedź. Kiedy wyłączasz zabezpieczenie przeciwprzepięciowe – lub tłumik, jak niektórzy je nazywają – jest to praktycznie to samo, co odłączenie go; zaoszczędzi to niewielką ilość energii i będzie trochę bezpieczniejsze w czasie burzy niż posiadanie założonej listwy przeciwprzepięciowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja sprzętowego NAT jest specjalnie zaprojektowana dla użytkowników gigabitowych, którzy doświadczają wolniejszej przepustowości za pośrednictwem portów LAN AmpliFi. Zaleca się włączenie tej funkcji tylko wtedy, gdy doświadczasz wolniejszych prędkości „przewodowych” z tyłu jednostki AmpliFi. Uruchom aplikację AmpliFi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trójkąty Trójkąt równoboczny (wszystkie boki równe, wszystkie kąty równe) Trójkąt równoramienny (dwa boki równe, dwa kąty równe) Trójkąt skalowy (żadne boki nie są równe, nie ma równych kątów) 3 linie symetrii 1 linia symetrii Brak linii symetrii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli po aktywacji zobaczysz czerwone światło migające na środku deskorolki, oznacza to, że coś jest nie tak z deskorolką, co wymaga naprawy. Czerwone migające światło, które wskazuje na problemy, to okrąg, podczas gdy czerwone migające światło, które wskazuje niski poziom naładowania baterii, ma kształt baterii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełącznik jednobiegunowy określany jest jako przełącznik jednobiegunowy, jednopołożeniowy. Jest to przełącznik, który zapewnia bezpieczne połączenie lub rozłączenie dwóch zacisków. Jest powszechnie stosowany w aplikacjach typu on/off, takich jak przełączniki światła. Przełącznik dwubiegunowy jest określany jako przełącznik dwubiegunowy, jednokierunkowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

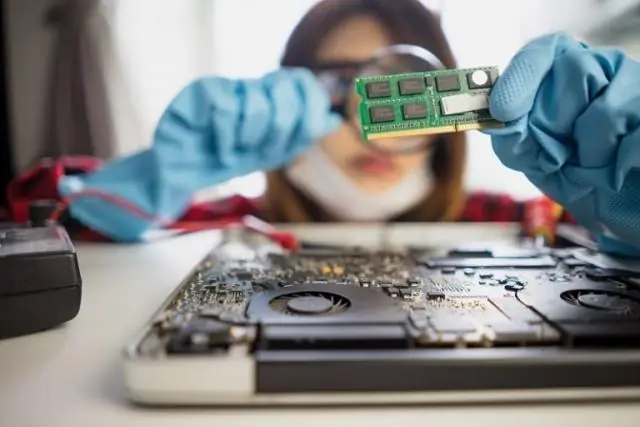

Naprawimy Twój przedmiot w ciągu maksymalnie pięciu dni roboczych od jego otrzymania lub Twój plan jest bezpłatny. Serwis w domu dla dużych przedmiotów. Jeśli Twój duży telewizor, komputer stacjonarny lub urządzenie wymaga naprawy, wyślemy dostawcę naprawy do Twojego domu, aby to naprawił. Obsługa klienta 24/7. Jesteśmy tutaj, bez względu na to, kiedy nas potrzebujesz. Zasięg na całym świecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

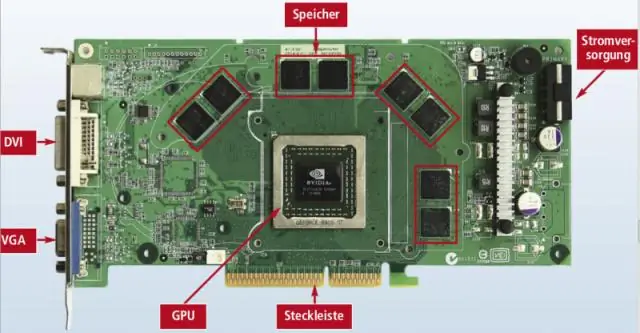

Szybkość procesora, złożoność płyty głównej, obecność napędów CD/DVD/Bluray, wszystko to wpłynie na czas uruchamiania, ale prawie tego nie poczujesz. Jedynym zauważalnym czynnikiem jest system wejścia/wyjścia (HDD lub SSD). Ostatnio zmodyfikowany: 2025-01-22 17:01

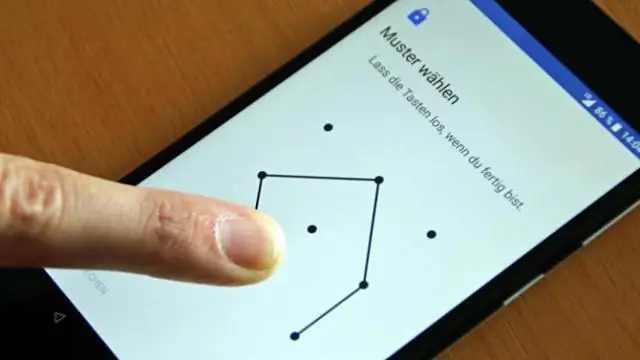

Zmiana hasła w routerze jest bardzo ważna. Krótko mówiąc, jeśli router używa hasła domyślnego, komputer jest podatny na atak polegający na ponownej konfiguracji routera. W szczególności niebezpieczną opcją konfiguracji jest serwer DNS. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kestrel to serwer typu open source (kod źródłowy dostępny w serwisie GitHub), oparty na zdarzeniach, asynchroniczny serwer we/wy używany do hostowania aplikacji ASP.NET na dowolnej platformie. Instalujesz serwer nasłuchujący na serwerze z systemem Windows lub Linux, a interfejs wiersza polecenia na swoim komputerze. Został uruchomiony przez Microsoft wraz z ASP.NET Core. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blokery zapisu to urządzenia, które umożliwiają odczytanie informacji znajdujących się na dysku bez możliwości przypadkowej zmiany lub zapisania zawartości dysku. Podczas korzystania z DVR Examiner zawsze prosimy o podłączenie rejestratora do komputera w sposób chroniony przed zapisem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego komputery używają liczb binarnych? Zamiast tego komputery reprezentują liczby przy użyciu najniższego używanego przez nas systemu liczb podstawowych, czyli dwóch. To jest system liczb binarnych. Komputery używają napięć, a ponieważ napięcia często się zmieniają, nie ma określonego napięcia dla każdej liczby w systemie dziesiętnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dependency Injection w C# Dependency Injection (DI) to wzorzec projektowania oprogramowania. Pozwala nam na tworzenie luźno powiązanego kodu. Wstrzykiwanie zależności zmniejsza zakodowane na sztywno zależności między klasami, wstrzykując te zależności w czasie wykonywania zamiast w czasie projektowania technicznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rekin | Asystent Google. Połącz się z Shark ION ROBOT™ z dowolnego miejsca za pomocą aplikacji Shark. Teraz Shark współpracuje z Asystentem Google, umożliwiając sterowanie głosowe, aby rozpocząć i zatrzymać sprzątanie, znaleźć robota i nie tylko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jaka jest jedna kluczowa różnica między instancją wspieraną przez Amazon EBS a instancją wspieraną przez magazyn instancji? Instancje wspierane przez Amazon EBS można zatrzymywać i ponownie uruchamiać. Instancje wspierane przez magazyn instancji można zatrzymywać i ponownie uruchamiać. Automatyczne skalowanie wymaga korzystania z instancji wspieranych przez Amazon EBS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ktezybiusz żył najprawdopodobniej w latach 285-222 p.n.e. Napisał pierwsze zachowane do dziś traktaty o nauce sprężonego powietrza i jego zastosowaniu w pompach. To, w połączeniu z jego pracą nad elastycznością powietrza – Pneumaticą, przyniosło mu tytuł ojca pneumatyki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firmy powinny dążyć do standardowego czasu reakcji wynoszącego 1 godzinę, przy czym 15 minut reprezentuje usługi na światowym poziomie. Dla większości klientów wystarcza godzina odpowiedzi, ale 17 procent nadal chce szybciej odpowiedzieć. Na Facebooku to milenialsi chcą najszybszej odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Terminy w tym zestawie (8) Rozkład częstotliwości. Jest to zestawienie lub pogrupowanie danych w odpowiednie kategorie pokazujące liczby obserwacji w każdej grupie lub kategorii. Granice klas. Dolna granica klasy. Górna granica klasy. Rozmiar klasy. Ograniczenia klasowe. Oceny klasowe. Skumulowany rozkład częstotliwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 najlepszych programów do zapory sieciowej SonicWall. Cisco. Avast. Strażnik. Zapora sieciowa Sophos XG. Comodo. Jałowiec. ZoneAlarm Darmowa zapora. Ostatnio zmodyfikowany: 2025-01-22 17:01

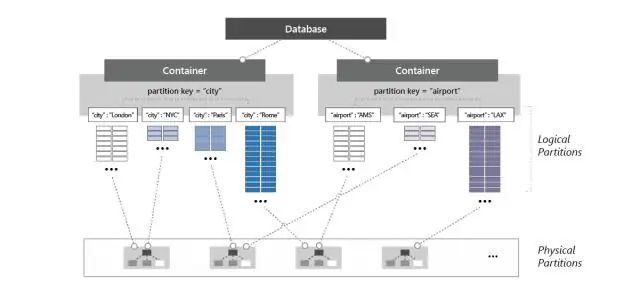

Partycjonowanie to proces bazy danych, w którym bardzo duże tabele są dzielone na wiele mniejszych części. Dzieląc dużą tabelę na mniejsze, pojedyncze tabele, zapytania, które uzyskują dostęp tylko do części danych, mogą działać szybciej, ponieważ jest mniej danych do przeskanowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

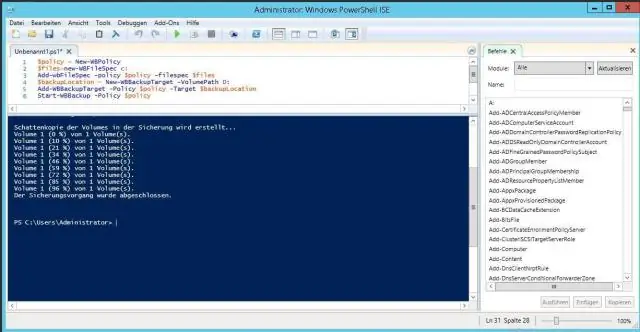

Obrazy systemu to kompletne kopie zapasowe wszystkiego, co znajduje się na dysku twardym komputera lub pojedynczej partycji. Pozwalają zrobić migawkę całego dysku, plików systemowych i wszystkiego. Czasami są ku temu dobre powody, ale nie powinny one być twoją regularną strategią tworzenia kopii zapasowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

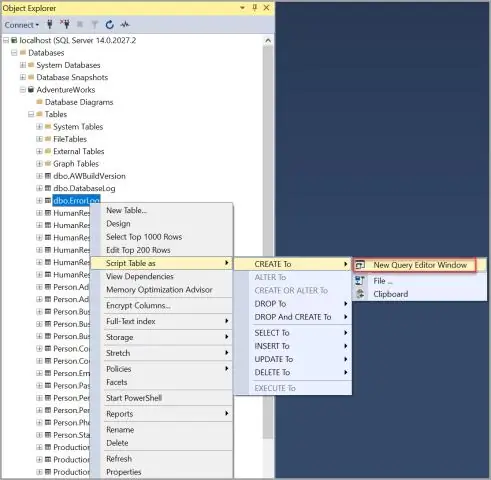

Filtrowanie nazw tabel bazy danych Advance Steel w SQL Server Management Studio W Eksploratorze obiektów wybierz bazę danych i rozwiń jej zawartość. Wybierz kategorię Tabele. Na pasku narzędzi Eksploratora obiektów kliknij (Filtr). Pojawi się okno Ustawienia filtra. Ustaw żądane kryteria i kliknij OK, aby zapisać i wyjść. Ostatnio zmodyfikowany: 2025-01-22 17:01

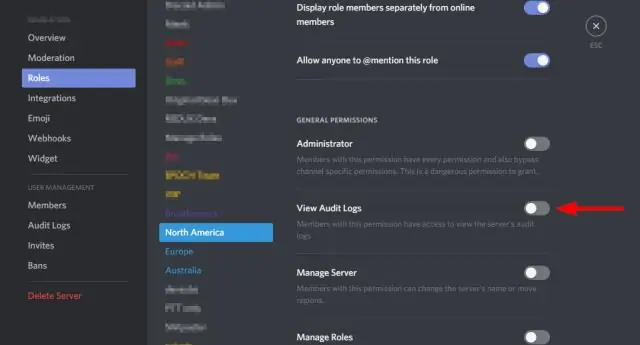

Dzienniki audytu, to dziennik tego, kto co robi - pokazuje, jaki mod/admin wyrzucił, zbanował, zmienił uprawnienia itp., jakie zmiany wprowadził bot, który użytkownik zaktualizował swoją nazwę itp. wyświetla i nie wyświetla się na urządzeniu mobilnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmiana czasu w systemie Panasonic KX-TD, KX-TDA lub KX-TDEdigital może być wykonana z dowolnego telefonu z wyświetlaczem. Wejdź w tryb programowania naciskając przycisk 'PROGRAM' następnie dwukrotnie 'STAR', a następnie 1, 2, 3, 4. Wprowadź program '000' i naciśnij Enter. Naciśnij dwa razy przycisk „GŁOŚNIK”, zobaczysz czas. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik konfiguracyjny aplikacji zwykle znajduje się w tym samym katalogu, co Twoja aplikacja. W przypadku aplikacji internetowych nosi nazwę Web. konfiguracja. Ostatnio zmodyfikowany: 2025-01-22 17:01

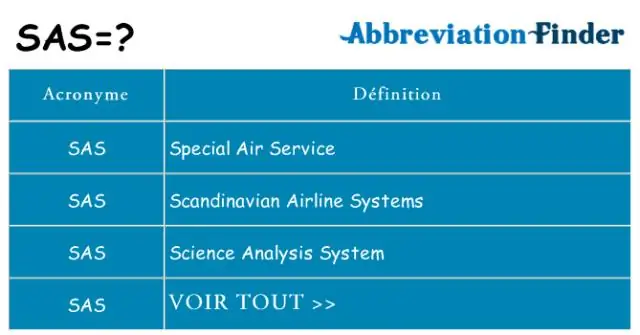

SAS (wcześniej „Statistical Analysis System”) to pakiet oprogramowania statystycznego opracowany przez SAS Institute do zarządzania danymi, zaawansowanej analityki, analizy wielowymiarowej, wywiadu biznesowego, dochodzeń kryminalnych i analiz predykcyjnych. Ostatnio zmodyfikowany: 2025-06-01 05:06

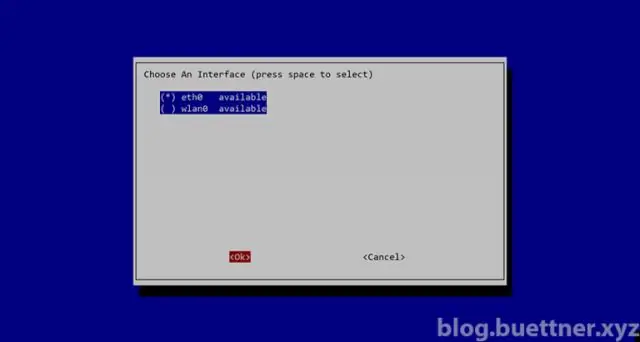

Podłącz końcówkę microUSB do Pi Zero i podłącz urządzenie USB do standardowej żeńskiej końcówki USB. Do użytku z innymi standardowymi urządzeniami USB zaleca się korzystanie z zasilanego koncentratora USB. Bezprzewodowe zestawy klawiatury i myszy działają najlepiej, ponieważ mają jeden klucz USB dla obu urządzeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj programu Visual Studio lub. NET Core CLI do samodzielnego wdrożenia (SCD). Wybierz pozycję Kompilacja > Opublikuj {Nazwa aplikacji} z paska narzędzi programu Visual Studio lub kliknij prawym przyciskiem myszy projekt w Eksploratorze rozwiązań i wybierz Publikuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pusty oznacza, że w StringBuilder nie ma żadnych znaków. null oznacza, że w ogóle nie ma obiektu StringBuilder. Zmienna ma wartość null tylko wtedy, gdy ma typ referencyjny (na przykład String, StringBuilder, Set, jako zasada kciuka: wszystkie typy pisane wielką literą) i nie została jeszcze zainicjowana lub została jawnie ustawiona na wartość null. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja Microsoft Access CLng konwertuje avalue na długą liczbę całkowitą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Granica to stereotypowy obiekt, który modeluje pewne granice systemu, zazwyczaj ekran interfejsu użytkownika. Możesz także utworzyć granicę jako stereotypową klasę. Elementy graniczne są używane w analizie do przechwytywania interakcji użytkownika, przepływów ekranów i interakcji elementów (lub „współpracy”). Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane wejściowe to informacje otrzymane w TL (czyli drugim języku, którego chcesz się nauczyć). Otrzymane informacje mogą być pisane lub mówione. Dane wyjściowe odnoszą się do każdej mówionej lub pisemnej informacji, którą tworzysz w drugim języku. To, co produkujesz, jest wynikiem tego, co otrzymałeś lub czego się nauczyłeś. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodawanie równań do programu Word dla iPada Na karcie Wstaw stuknij opcję Dodatki i wybierz opcję MathType z listy zainstalowanych dodatków. W okienku dodatku MathType naciśnij opcję Open MathType lub OpenChemType. Po otwarciu edytora MathType utwórz równanie i dotknij opcji Wstaw, aby wstawić do dokumentu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niestety odpowiedź będzie taka sama. Twój Macbook może mieć port HDMI, ale jest to wyjście HDMI, a nie wejście. Monitor jest podłączony wewnętrznie, więc nie masz bezpośredniego dostępu do wejść monitora. W ten sposób projektuje się laptopy (i komputery iMac). Ostatnio zmodyfikowany: 2025-01-22 17:01

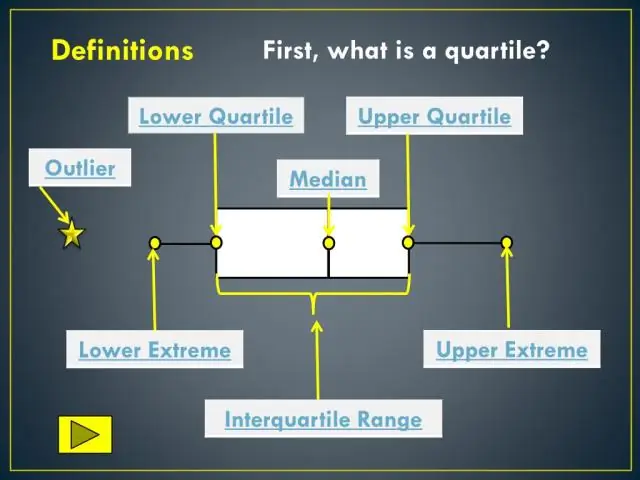

Wykres pudełkowy i wąsowy (czasami nazywany wykresem pudełkowym) to wykres przedstawiający informacje z pięciocyfrowego podsumowania. Na wykresie pudełkowym i wąsowym: końce pudełka to górny i dolny kwartyl, więc pudełko obejmuje zakres międzykwartylowy. mediana jest zaznaczona pionową linią wewnątrz ramki. Ostatnio zmodyfikowany: 2025-01-22 17:01

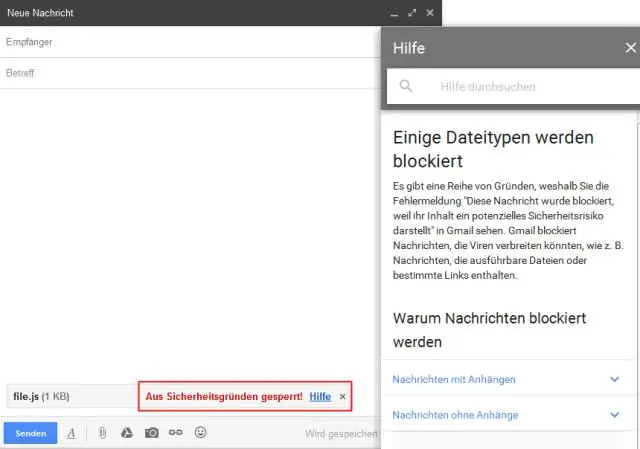

Limity rozmiaru wiadomości i załączników w Gmailu. Gmail przetwarza wiadomości o rozmiarze do 25 MB. Limit ten dotyczy sumy tekstu wiadomości i zakodowanego załącznika. Kodowanie sprawia, że rozmiar pliku jest nieco większy, więc jeśli masz plik, który ma dokładnie 25 MB, nie zostanie on przepuszczony. Ostatnio zmodyfikowany: 2025-01-22 17:01

W socjologii i psychologii społecznej grupa wewnętrzna to grupa społeczna, do której osoba psychicznie identyfikuje się jako członek. Natomiast grupa obca to grupa społeczna, z którą jednostka się nie identyfikuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pula tożsamości to magazyn danych tożsamości użytkownika specyficznych dla Twojego konta. Wybierz opcję Zezwalaj, aby utworzyć dwie domyślne role skojarzone z Twoją pulą tożsamości - jedną dla użytkowników nieuwierzytelnionych i jedną dla użytkowników uwierzytelnionych. Te domyślne role zapewniają dostęp do puli tożsamości do Amazon Cognito Sync. Ostatnio zmodyfikowany: 2025-06-01 05:06

Obowiązki administratora systemu. Administratorzy systemu są zwykle odpowiedzialni za instalowanie, wspieranie i konserwację serwerów lub innych systemów komputerowych oraz planowanie i reagowanie na awarie usług i inne problemy. Inne obowiązki mogą obejmować pisanie skryptów lub lekkie programowanie, zarządzanie projektami dla projektów związanych z systemami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować Morpheus TV na Firestick? Krok 1: Przejdź do Ustawień. Krok 2: Wybierz Opcje programisty. Krok 3: Włącz Zezwalaj aplikacjom z nieznanych źródeł. Krok 4: Przejdź do opcji wyszukiwania i wpisz Downloader. Krok 5: Pobierz program do pobierania. Krok 6: Otwórz Downloader. Krok 7: Wpisz następujący adres URL. Krok 8: Wybierz Pobierz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mapa to rodzaj struktury danych szybkiego wyszukiwania kluczy, która oferuje elastyczne sposoby indeksowania poszczególnych elementów. Te klucze wraz z powiązanymi z nimi wartościami danych są przechowywane w Mapie. Każdy wpis w Mapie zawiera dokładnie jeden unikalny klucz i odpowiadającą mu wartość. Ostatnio zmodyfikowany: 2025-01-22 17:01