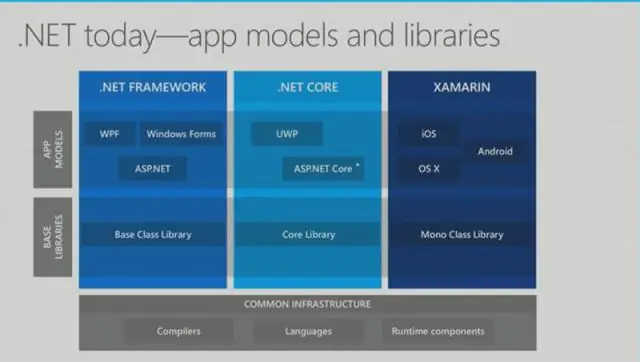

Większość aplikacji ASP.NET korzysta z Microsoft IIS (Internet Information Server). Usługi IIS są dostępne dla wszystkich wersji systemu Microsoft Windows bez dodatkowych kosztów. Serwery hostingowe Windows są zwykle droższe niż porównywalne serwery Linux, które są powszechnie używane do uruchamiania aplikacji PHP, JavaScript i Ruby. Ostatnio zmodyfikowany: 2025-01-22 17:01

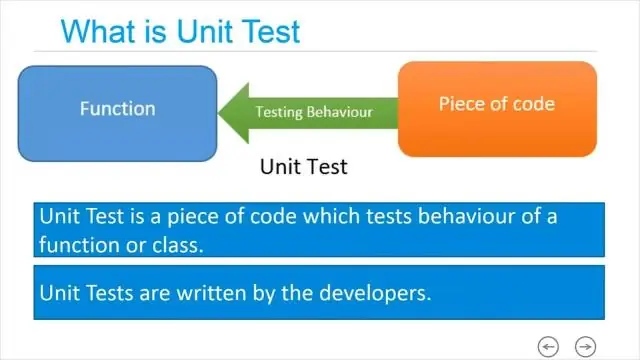

13 wskazówek dotyczących pisania przydatnych testów jednostkowych. Testuj jedną rzecz na raz w izolacji. Postępuj zgodnie z regułą AAA: Aranżuj, działaj, potwierdzaj. Napisz najpierw proste testy „szybkiej piłki w dół”. Testuj przez granice. Jeśli możesz, przetestuj całe spektrum. Jeśli to możliwe, zakryj każdą ścieżkę kodu. Napisz testy, które ujawniają błąd, a następnie go napraw. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik z rozszerzeniem ASPX to plik ActiveServer Page Extended, który został zaprojektowany dla platformy Microsoft ASP.NET. Nazywają się też. Formularze internetowe NET. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pobieranie asynchroniczne (obietnice) Domyślnym sposobem pobierania danych za pomocą funkcji pobierania jest obietnica. Zakładając, że nasza aplikacja musi pobierać informacje z danego adresu URL, oto sposób, w jaki może wyglądać pobieranie. Wszystko dobrze, pobraliśmy nasze dane i są one zwracane jako tablica - wynik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwszy atak polegający na przepełnieniu bufora rozpoczął się w 1988 roku. Nazywano go robakiem internetowym Morris. Atak przepełnienia ujawnia luki w programie. Zalewa pamięć danymi, których jest więcej niż program może kontrolować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stringr to platforma wideo, która pozwala klientom pozyskiwać, edytować, publikować i zarabiać na wideo. Stringr ma ponad 100 000 filmowców, którzy odpowiadają na niestandardowe żądania wideo w czasie zbliżonym do rzeczywistego. Ostatnio zmodyfikowany: 2025-06-01 05:06

PREZENTACJA DANYCH Odnosi się do organizacji danych w tabele, wykresy lub wykresy, tak aby z zebranych pomiarów można było wyciągnąć logiczne i statystyczne wnioski. Dane mogą być prezentowane w (3 metody): - Tekstowe - Tabelaryczne lub - Graficzne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Postępuj zgodnie z instrukcjami, Krok 1 - Utwórz rozruchowy dysk USB systemu Windows 7 z pliku ISO systemu Windows 7. Krok 2 - Pobierz i rozpakuj sterownik kontrolera hosta Intel(R) USB 3.0 eXtensible Host. Krok 3 - Uruchom narzędzie PowerISO DISM. Krok 4 - Zamontuj plik WIM na dysku USB. Krok 5 - Popraw sterowniki do obrazu. Krok 6 - Odmontuj plik WIM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kompozycja jest jednym z podstawowych pojęć w programowaniu obiektowym. Opisuje klasę, która odwołuje się do jednego lub więcej obiektów innych klas w zmiennych instancji. Pozwala to na modelowanie asocjacji między obiektami. Takie relacje można znaleźć dość regularnie w prawdziwym świecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Cognito obsługuje uwierzytelnianie wieloskładnikowe i szyfrowanie danych w spoczynku i w drodze. Amazon Cognito spełnia wymogi HIPAA i jest zgodny z PCI DSS, SOC, ISO/IEC 27001, ISO/IEC 27017, ISO/IEC 27018 i ISO 9001. Amazon Cognito zapewnia rozwiązania do kontroli dostępu do zasobów zaplecza z Twojej aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

WSKAZÓWKA: Delta (zmiana oznacza) Delta Flower. Kwiat Delty, fiołek afrykański, ma podwójne znaczenie, a jeden symbolizuje więź, jaką mieli z Omegami, których kolory są niczym innym jak fioletem i złotem. Ostatnio zmodyfikowany: 2025-01-22 17:01

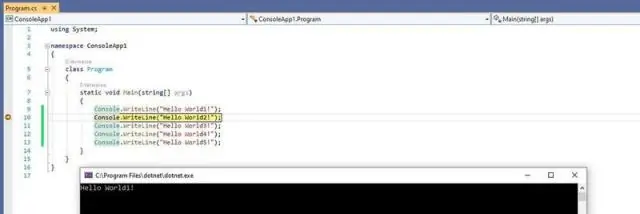

Istnieją trzy inne sposoby uruchamiania Pythona w VS Code: Kliknij prawym przyciskiem myszy w dowolnym miejscu w oknie edytora i wybierz Uruchom plik Pythona w terminalu (co automatycznie zapisuje plik): Wybierz jedną lub więcej linii, a następnie naciśnij Shift+Enter lub prawy- kliknij i wybierz Uruchom zaznaczanie/wiersz w terminalu Pythona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cztery stany są oznaczone jako „Up” - (gdy kursor myszy nie znajduje się nad przyciskiem), „Over” - (gdy kursor myszy znajduje się nad przyciskiem, ale przycisk myszy nie jest wciśnięty), „Down” - (gdy użytkownik naciska przycisk myszy nad samym przyciskiem) oraz „Hit” - (jest to niewizualny stan, który umożliwia zdefiniowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie można wymusić wyrzucania śmieci w Javie. Ale czasami nazywamy System. Metoda gc() jawnie. Metoda gc() dostarcza tylko „podpowiedź” do JVM, że czyszczenie pamięci powinno być uruchamiane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ustawa o ochronie danych wymaga, aby każdy administrator danych, który przetwarza dane osobowe, zarejestrował się w ICO, chyba że jest zwolniony. Nie ma potrzeby rejestracji, jeśli przetwarzasz dane osobowe wyłącznie do celów biznesowych związanych z administracją kadr, reklamą, marketingiem i PR oraz księgowością i prowadzeniem dokumentacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

8 odpowiedzi. Rozpocznij skrypt bash za pomocą bash -x./script.sh lub dodaj zestaw skryptów -x, aby wyświetlić dane wyjściowe debugowania. Możesz użyć opcji -p polecenia logger, aby ustawić indywidualną funkcję i poziom zapisywania danych wyjściowych przez lokalny syslog do własnego pliku dziennika. Ostatnio zmodyfikowany: 2025-06-01 05:06

1,2 miliarda użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najbardziej bezpośrednim rozwiązaniem konwersji ciągu znaków na toaninteger jest użycie metody parseInt klasy JavaInteger. parseInt konwertuje String na anint i zgłasza NumberFormatException, jeśli string nie może zostać przekonwertowany na typ int. Ostatnio zmodyfikowany: 2025-01-22 17:01

IMAP (Internet Message Access Protocol) - jest standardowym protokołem dostępu do poczty e-mail z lokalnego serwera. IMAP to protokół klient/serwer, w którym poczta e-mail jest odbierana i przechowywana przez serwer internetowy. Ponieważ wymaga to tylko niewielkiego transferu danych, działa to dobrze nawet przy wolnym połączeniu, takim jak modem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki statyczne to zazwyczaj pliki, takie jak skrypty, pliki CSS, obrazy itp., które nie są generowane przez serwer, ale muszą zostać przesłane do przeglądarki na żądanie. Jeśli node.js jest Twoim serwerem internetowym, domyślnie nie obsługuje żadnych plików statycznych, musisz skonfigurować go tak, aby obsługiwał zawartość statyczną, którą chcesz, aby wyświetlał. Ostatnio zmodyfikowany: 2025-06-01 05:06

Konto użytkownika domeny: SQL Server może uzyskać dostęp do konta użytkownika systemu Windows utworzonego specjalnie dla niego. Konto użytkownika domeny SQL Server można przyznać uprawnienia administratora serwera. Może również uzyskać dostęp do sieci za pośrednictwem serwera, aby komunikować się z innymi serwerami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij Start (logo Windows w lewym dolnym rogu pulpitu), wybierz Panel sterowania. Znajdź Programy i kliknij Odinstaluj program. W oknie odinstalowywania programów poszukaj „WinThruster” i innych podejrzanych/ostatnio zainstalowanych aplikacji, wybierz te wpisy i kliknij „Odinstaluj” lub „Usuń”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komponent ładowania początkowego to komponent wejściowy, który Angular ładuje do DOM podczas procesu ładowania początkowego (uruchamiania aplikacji). Inne komponenty wejściowe są ładowane dynamicznie w inny sposób, na przykład za pomocą routera. Angular ładuje główny AppComponent dynamicznie, ponieważ jest on wymieniony według typu w @NgModule. bootstrap. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby usunąć z kolekcji wszystkie oprócz indeksu _id, podaj „*”. Aby usunąć pojedynczy indeks, należy podać nazwę indeksu, dokument specyfikacji indeksu (chyba że indeks jest indeksem tekstowym) lub tablicę nazwy indeksu. Aby usunąć indeks tekstowy, podaj nazwy indeksów zamiast dokumentu specyfikacji indeksu. Ostatnio zmodyfikowany: 2025-01-22 17:01

1) Wyczyść StringBuilder, przypisując nowy obiekt public class JavaStringBufferClearEmptyExample {public static void main(String[] args) {StringBuilder sbStr = null; for(int i = 1; i <= 5; i++){//usuń zawartość poprzedniej iteracji. sbStr = nowy StringBuilder(); ul. załącznik(i); System. na zewnątrz. print(sbStr);. Ostatnio zmodyfikowany: 2025-01-22 17:01

20 aktywności w piaskownicy Piaskowy wypiek. Jeśli masz szczęście mieć małą kuchnię do zabawy na świeżym powietrzu, ustaw ją obok swojej piaskownicy. Konkurs na zamek z piasku. Zapewnij wiadra i łopaty wszystkich rozmiarów. Poszukiwanie skarbu. Zorganizuj poszukiwanie skarbów na swoim podwórku. Drogi w bród. Rzeki. Piekarnia. Wszędzie błoto. Wulkan. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typ wartości DateTime reprezentuje daty i godziny z wartościami od 00:00:00 (północ), 1 stycznia 0001 Anno Domini (wspólna era) do 23:59:59, 31 grudnia 9999 AD (CE) w języku gregoriańskim kalendarz. Wartości czasu są mierzone w jednostkach 100-nanosekundowych zwanych tikami. Ostatnio zmodyfikowany: 2025-01-22 17:01

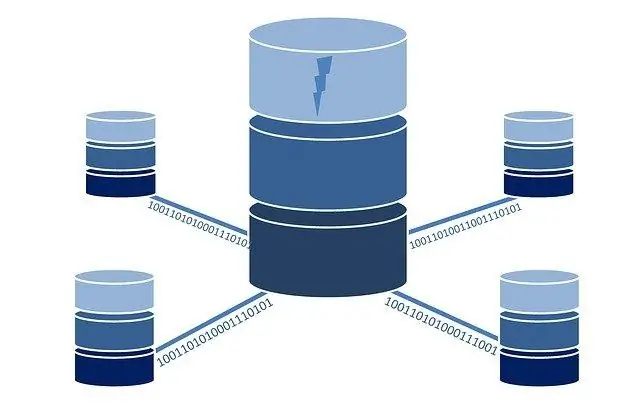

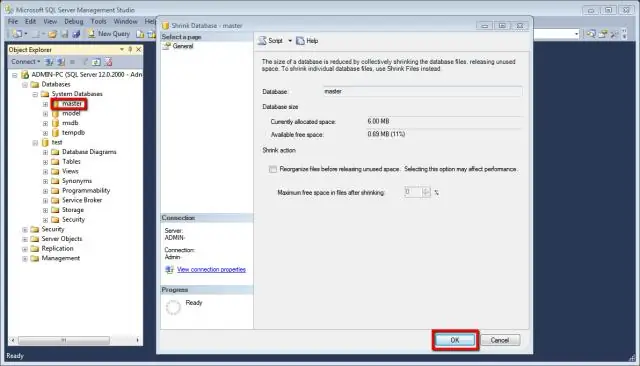

System zarządzania bazą danych to narzędzie programowe, które umożliwia organizowanie danych w bazie danych. Często określany jest skrótem DBMS. Funkcje DBMS obejmują współbieżność, bezpieczeństwo, tworzenie kopii zapasowych i odzyskiwanie, integralność i opisy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja kreatywności (konceptualna): Proces mentalny obejmujący generowanie nowych pomysłów lub koncepcji lub nowych skojarzeń między istniejącymi pomysłami lub koncepcjami. • Definicja kreatywności (naukowa): Proces poznawczy prowadzący do oryginalnych i odpowiednich wyników. Ostatnio zmodyfikowany: 2025-06-01 05:06

Narzędzia do zaznaczania służą do wybierania regionów z aktywnej warstwy, dzięki czemu można nad nimi pracować bez wpływu na niezaznaczone obszary. Każde narzędzie ma swoje indywidualne właściwości, ale narzędzia do selekcji mają również wiele wspólnych opcji i funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

DoD 8570, zatytułowany „Program doskonalenia siły roboczej w zakresie zapewniania informacji”, opisuje oczekiwania DoD w zakresie wymaganych szkoleń, certyfikacji i zarządzania pracownikami DoD wykonującymi obowiązki w zakresie zapewniania informacji (IA). Ostatnio zmodyfikowany: 2025-01-22 17:01

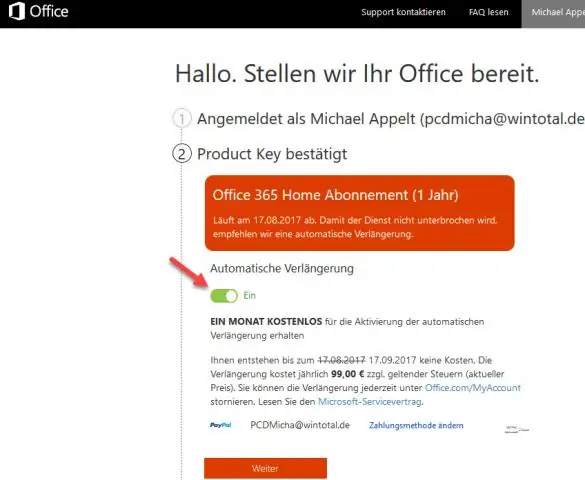

Firma: Microsoft. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli chcesz przyspieszyć uruchamianie i wyłączanie systemu Windows 10, wykonaj poniższe czynności. Wyłącz programy startowe. Zatrzymaj tło systemu Windows 10 Uruchomione aplikacje. Wyłącz Wskazówki i powiadomienia o sugestiach. Upewnij się, że plan zasilania jest ustawiony na Wysoka wydajność. Włącz funkcję szybkiego uruchamiania. Wyczyść i zoptymalizuj okna. Optymalizacja wykorzystania pamięci RAM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasadniczo dostępne są trzy rodzaje metod przełączania. Spośród trzech metod powszechnie stosuje się przełączanie obwodów i przełączanie pakietów, ale przełączanie wiadomości zostało przeciwstawione w ogólnej procedurze komunikacji, ale nadal jest używane w aplikacji sieciowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kable Micro-B nie są wyjątkowe pod względem ich wymienności. Każdy kabel USB do transmisji danych, który ma odpowiednie złącza, powinien stanowić standardowe połączenie USB z dowolnym urządzeniem. Ale są pewne wyjątki i ograniczenia. Niektóre kable są kablami tylko do ładowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz używać E900 jako dodatkowego punktu dostępowego, ale musi być podłączony do pierwszego routera lub do apowerline, jeśli taki posiadasz, ponieważ nie może on działać jako wzmacniacz bezprzewodowy. Może wysyłać tylko sygnał bezprzewodowy, ale nie może go odbierać bezprzewodowo. Możesz użyć kabla longethernet i połączenia łańcuchowego dwóch. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby korzystać z paska narzędzi Yahoo Toolbar, musisz pobrać bezpłatne oprogramowanie. Nie musisz być zarejestrowanym użytkownikiem Yahoo, aby z niego korzystać; jednak bycie zarejestrowanym użytkownikiem Yahoo i zalogowanie się pozwoli Ci dostosować pasek narzędzi Yahoo i korzystać z niektórych funkcji dostępnych tylko dla zarejestrowanych użytkowników Yahoo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz, żeby było śmiesznie – przewróć oczami. Jednak w większości przypadków ludzie wolą oglądać selfie, gdy patrzysz prosto w obiektyw aparatu. W końcu wydaje się, że patrzysz bezpośrednio na widza i to zawsze jest miłe. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli jest czarny na przezroczystym, możesz go po prostu odwrócić. Możesz to zrobić w AI, wybierając swój obiekt, a następnie przechodząc do Edycja> Edytuj kolory> Odwróć kolory. W Photoshopie jest to Obraz> Dopasowania> Odwróć lub Ctr + I. Ostatnio zmodyfikowany: 2025-06-01 05:06

M. 2, wcześniej znany jako NextGeneration Form Factor (NGFF), to specyfikacja dla wewnętrznie montowanych kart rozszerzeń komputera i powiązanych złączy.M. 2 zastępuje standard mSATA, który wykorzystuje układ karty fizycznej i złącza PCI Express Mini Card. Ostatnio zmodyfikowany: 2025-01-22 17:01