Nomad Open Source i funkcje korporacyjne Nomad Open Source rozwiązuje techniczną złożoność orkiestracji obciążeń w chmurze, lokalnie lub w infrastrukturze hybrydowej. Nomad Enterprise rozwiązuje złożoność organizacyjną wdrożeń wielozespołowych i wieloklastrowych dzięki funkcjom współpracy i zarządzania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do http://www.chef.io/chef/install. Kliknij zakładkę Klient szefa kuchni. Wybierz Windows, wersję i architekturę. W sekcji Pobieranie wybierz wersję szefa kuchni do pobrania, a następnie kliknij łącze, które pojawi się poniżej, aby pobrać pakiet. Upewnij się, że MSI znajduje się w węźle docelowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Zapytano również, jaki jest pożytek z czystego mistrza? Mistrz sprzątania jest jednym z wielu czyszczenie aplikacje dostępne na Android . A czyszczenie aplikacja to taka, która monitoruje twoje Android dla bezpańskich plików, które mogą zajmować miejsce w telefonie, a także go spowalniać.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyjmij kartę SD / kartę pamięci - Samsung Galaxy Tab® 4(10.1) Upewnij się, że urządzenie jest wyłączone. Otwórz drzwiczki dostępu do karty MicroSD (pierwsze drzwi od góry; znajdujące się na prawej krawędzi). Naciśnij kartę, aby ją odblokować, a następnie wysuń kartę. Dopasuj pokrywę boczną, a następnie delikatnie wciśnij ją na miejsce. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wydanie to dystrybucja ostatecznej wersji aplikacji. Wersja oprogramowania może być publiczna lub prywatna i ogólnie stanowi początkową generację nowej lub zaktualizowanej aplikacji. Wydanie poprzedzone jest dystrybucją wersji alfa, a następnie beta oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Potwierdzenie zamówienia jest pisemnym potwierdzeniem, że zamówienie zostało zaksięgowane lub otrzymane. Po otrzymaniu potwierdzenia Zamówienia oczekuje się, że Klient dokona płatności za zamówione towary i usługi, w związku z czym możesz spodziewać się otrzymania faktury lub rachunku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główne wersje Oracle z najnowszymi zestawami poprawek to: Oracle 6: 6.0. 17 - 6.2. Wyrocznia 7: 7.0. 12 - 7.3. 4.5. Wyrocznia 8:8.0. 3 - 8,0. Wyrocznia 8i: 8.1. 5.0 - 8.1. Oracle 9i wydanie 1: 9.0. 1,0 - 9,0. Oracle 9i Wydanie 2: 9.2. 0,1 - 9,2. Oracle 10g Wydanie 1: 10.1. 0,2 - 10,1. Oracle 10g Wydanie 2: 10.2. 0,1 - 10,2. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdzie mogę znaleźć kod IMEI na moim smartfonie lub tablecie z Androidem? Otwórz kartę Aplikacje i dotknij Ustawienia. Stuknij Informacje o telefonie lub Informacje o tablecie. Stuknij Status, a następnie przewiń w dół, aby znaleźć kod IMEI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opislink. FormBuilder zapewnia cukier składniowy, który skraca tworzenie wystąpień FormControl, FormGroup lub FormArray. Zmniejsza ilość kotła potrzebnego do budowy skomplikowanych form. Ostatnio zmodyfikowany: 2025-01-22 17:01

5 odpowiedzi. Java nie zapobiega tworzeniu podklas klasy z prywatnymi konstruktorami. Zapobiega to podklasom, które nie mają dostępu do żadnych konstruktorów swojej superklasy. Oznacza to, że prywatny konstruktor nie może być użyty w innym pliku klasy, a lokalny konstruktor pakietu nie może być użyty w innym pakiecie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przetwarzanie w chmurze zapewnia wiele korzyści, takich jak szybkość i wydajność dzięki dynamicznemu skalowaniu. Ale w chmurze obliczeniowej istnieje również wiele potencjalnych zagrożeń. Te zagrożenia bezpieczeństwa w chmurze obejmują naruszenia danych, błędy ludzkie, złośliwe informacje wewnętrzne, przejęcie konta i ataki DDoS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Systemy hydrauliczne są stosowane na placach budowy oraz w windach. Pomagają użytkownikom wykonywać zadania, do których nie mieliby siły bez pomocy maszyn hydraulicznych. Są w stanie wykonywać zadania wymagające dużej wagi przy pozornie niewielkim wysiłku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sky uruchomiło aktualizację swojej aplikacji Sky GoApp dla klientów Sky TV, która umożliwia oglądanie wszystkich ulubionych programów telewizyjnych – nawet nagrań – w podróży. Aktualizacja będzie wprowadzana etapami latem na urządzeniach z systemem iOS, Android, Amazon Fire, PC, Mac oraz w sklepie z aplikacjami Amazon. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dyrektywa Apache timeout określa czas, przez jaki Apache będzie czekał na odebranie żądania get, lub czas między odbiorem pakietów TCP w żądaniach PUT i POST, czas między odbiorem ACK na transmisję pakietów TCP w odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzie Rączka jest bardziej funkcją niż rzeczywistym narzędziem, ponieważ rzadko trzeba je klikać, aby z niego korzystać. Po prostu przytrzymaj spację podczas korzystania z dowolnego innego narzędzia, a kursor zmieni się w ikonę dłoni, umożliwiając przesuwanie obrazu w jego oknie poprzez przeciąganie. Ostatnio zmodyfikowany: 2025-01-22 17:01

SSH do kontenera Użyj docker ps, aby uzyskać nazwę istniejącego kontenera. Użyj polecenia docker exec -it /bin/bash, aby uzyskać powłokę bash w kontenerze. Ogólnie rzecz biorąc, użyj docker exec -it, aby wykonać dowolne polecenie określone w kontenerze. Ostatnio zmodyfikowany: 2025-06-01 05:06

W trybie awaryjnym z obsługą sieci otwórzDeviceManager. Następnie kliknij dwukrotnie, aby rozwinąć Karta sieciowa, kliknij prawym przyciskiem myszy sterownik i wybierz Włącz. W trybie inthismode otwórz stronę Usługi za pomocą polecenia Uruchom (Windowsbutton + R). Ostatnio zmodyfikowany: 2025-01-22 17:01

Telewizor Samsung: Jak odtwarzać pliki multimedialne na urządzeniach USB? 1 Podłącz urządzenie pamięci masowej USB do portu USB z tyłu telewizora lub złącza Mini One telewizora. 3 Wybierz plik multimedialny, który chcesz odtworzyć. 4 Naciśnij przycisk Enter, aby wyświetlić panel sterowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

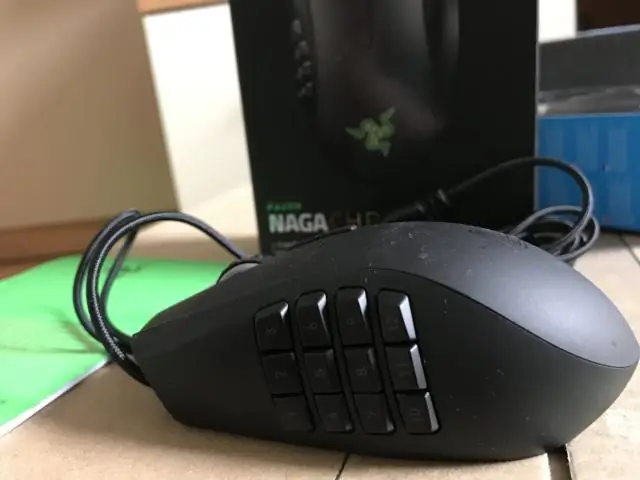

Nie określono części. Krok 1 Demontaż Razer Naga Epic Chroma. Wykręć cztery śruby za pomocą śrubokręta krzyżakowego #00. NOWY. Delikatnie pociągnij górną plastikową płytkę urządzenia i ostrożnie odłącz biały przewód od płytki drukowanej. Delikatnie podciągnij dwie boczne plastikowe płytki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Darktrace Antigena to funkcja zautomatyzowanego reagowania, która pozwala organizacjom „odpierać” określone zagrożenia cybernetyczne – bez zakłócania ich codziennej działalności biznesowej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Sprawdzanie uprawnień w wierszu poleceń za pomocą polecenia Ls Jeśli wolisz używać wiersza poleceń, możesz łatwo znaleźć ustawienia uprawnień pliku za pomocą polecenia ls, używanego do wyświetlania informacji o plikach/katalogach. Możesz również dodać opcję –l do polecenia, aby wyświetlić informacje w formacie długiej listy. Ostatnio zmodyfikowany: 2025-06-01 05:06

Usługa lokalizatora online (znana również jako wyszukiwarka lokalizacji, wyszukiwarka sklepów, lokalizator sklepów lub podobna) to funkcja dostępna w witrynach firm z wieloma lokalizacjami, która umożliwia odwiedzającym witrynę znalezienie lokalizacji firmy w pobliżu adresu lub kod pocztowy lub w wybranym regionie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Atrybut defer informuje przeglądarkę, że powinna kontynuować pracę ze stroną i załadować skrypt „w tle”, a następnie uruchomić skrypt, gdy się ładuje. Skrypty z odroczeniem nigdy nie blokują strony. Skrypty z odroczeniem są wykonywane zawsze, gdy DOM jest gotowy, ale przed zdarzeniem DOMContentLoaded. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zamknij lub uruchom ponownie system Windows za pomocą „Alt + F4” Gdy fokus w systemie Windows 10 znajduje się na pulpicie, możesz nacisnąć klawisze Alt + F4 na klawiaturze, aby otworzyć menu zamykania. W oknie dialogowym Shut DownWindows możesz otworzyć listę rozwijaną, aby wybrać, czy zamknąć, ponownie uruchomić lub uśpić urządzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Reduktor to funkcja, która określa zmiany stanu aplikacji. Wykorzystuje otrzymaną akcję, aby określić tę zmianę. Mamy narzędzia, takie jak Redux, które pomagają zarządzać zmianami stanu aplikacji w jednym sklepie tak, aby zachowywały się spójnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz portal Azure: https://portal.azure.com. Kliknij Grupy zasobów, a następnie grupę zasobów serwera SQL. W bloku Grupa zasobów kliknij serwer SQL. W kategorii „Bezpieczeństwo” kliknij „Zapora sieciowa”. Dodaj swój adres IP klienta w tym bloku. Kliknij Zapisz, aby zapisać ustawienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Federacyjne zarządzanie tożsamością (FIM) to rozwiązanie, które można zawrzeć między wieloma przedsiębiorstwami, aby umożliwić subskrybentom korzystanie z tych samych danych identyfikacyjnych w celu uzyskania dostępu do sieci wszystkich przedsiębiorstw w grupie. Stosowanie takiego systemu jest czasami nazywane federacją tożsamości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kierownik ds. bezpieczeństwa. Menedżer bezpieczeństwa to obiekt, który definiuje politykę bezpieczeństwa dla aplikacji. Ta zasada określa działania, które są niebezpieczne lub wrażliwe. Zazwyczaj aplet sieciowy działa z menedżerem bezpieczeństwa dostarczanym przez przeglądarkę lub wtyczkę Java Web Start. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drukarki HP Photosmart 7520 - Pierwsza konfiguracja drukarki Krok 1: Wyjmij drukarkę z opakowania. Krok 2: Podłącz przewód zasilający i włącz drukarkę. Krok 3: Wybierz swój język i kraj/region. Krok 4: Dostosuj wyświetlacz panelu sterowania. Krok 5: Ustaw godzinę i datę. Krok 6: Załaduj zwykły papier. Krok 7: Zainstaluj wkłady atramentowe. Krok 8: Zainstaluj oprogramowanie drukarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

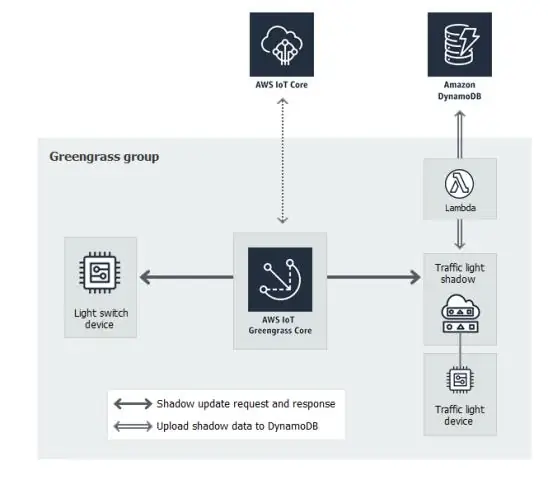

Rola jest następnie używana do przyznania funkcji Lambda dostępu do tabeli DynamoDB. Dołącz zasady uprawnień do roli uprawnień Przejdź do konsoli uprawnień i wybierz Role w okienku nawigacji. Wybierz usługę AWS, a następnie wybierz Lambda. Na stronie Dołącz zasady uprawnień wpisz MojaLambdaPolicy w polu wyszukiwania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z narzędzia migracji Ant Wprowadź poświadczenia i informacje o połączeniu dla źródłowej organizacji Salesforce w kompilacji. Utwórz cele pobierania w kompilacji. Skonstruuj manifest projektu w pakiecie. Uruchom narzędzie migracji Ant, aby pobrać pliki metadanych z Salesforce. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym samouczku dowiesz się, jak wdrożyć aplikację z AWS Marketplace do Windows WorkSpace za pomocą Amazon WorkSpaces Application Manager (Amazon WAM). Krok 1: Wybierz plan abonamentowy. Krok 2: Dodaj aplikację do swojego katalogu. Krok 3: Przypisz aplikację do użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

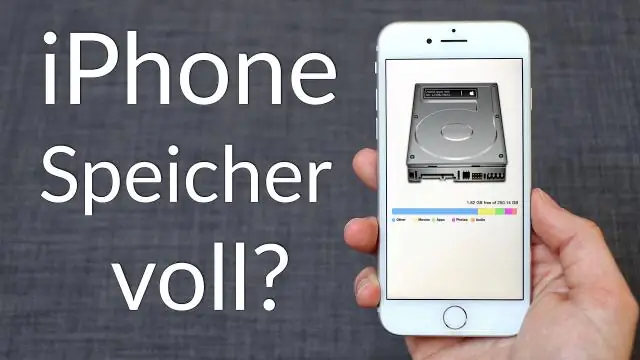

Wyświetlanie wolnego miejsca na dysku Na dowolnym ekranie głównym stuknij ikonę Aplikacje. Stuknij Ustawienia. Przewiń w dół do opcji „System”, a następnie dotknij opcji Pamięć. W sekcji „Pamięć urządzenia” wyświetl dostępną wartość miejsca. Ostatnio zmodyfikowany: 2025-06-01 05:06

Blowfish, AES, RC4, DES, RC5 i RC6 to przykłady szyfrowania symetrycznego. Najczęściej stosowanym algorytmem symetrycznym jest AES-128, AES-192 i AES-256. Główną wadą szyfrowania kluczem symetrycznym jest to, że wszystkie zaangażowane strony muszą wymienić klucz używany do szyfrowania danych, zanim będą mogły je odszyfrować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jedynym sposobem „dołączenia” DOC do Twittera jest przesłanie go do Internetu i udostępnienie adresu URL, pod którym znajduje się DOC. Prześlij DOC do Internetu. Skopiuj i wklej adres URL dokumentu DOC do usługi skracania linków, takiej jak bit.ly lub is.gd. Skopiuj skrócony link. Stwórz konto na Twitterze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli jesteś po stronie edycji strony internetowej i przeglądasz kod HTML, tytuł meta znajduje się w nagłówku dokumentu. Tutaj tytuł meta jest oddzielony przez tagi „title”, takie jak This Is theMeta Title. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zrób zrzut ekranu Przejdź do żądanego ekranu. Jednocześnie naciśnij i przytrzymaj klawisz zasilania i klawisz zmniejszania głośności. Gdy zrzut ekranu zacznie migać, zwolnij oba klawisze. Zrzut ekranu jest zapisywany w Galerii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby naprawić swoje uprawnienia za pomocą narzędzia DiskUtility: Wybierz Idź > Narzędzia. Kliknij dwukrotnie Narzędzie dyskowe. Wybierz wolumin w lewym okienku, dla którego chcesznaprawić uprawnienia. Kliknij kartę Pierwsza pomoc. Wybierz wolumin, na którym chcesz zainstalować aplikację Adobe, a następnie kliknij RepairDiskPermissions. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typowymi przykładami MAN są sieć straży pożarnych lub sieć lokalnych szkół wyższych w obrębie tego samego hrabstwa. MAN są również używane w dużych miastach, takich jak Nowy Jork. Obecnie coraz większą popularność zyskują bezprzewodowe sieci LAN, znane również jako wireless fidelity (wi-fi). Ostatnio zmodyfikowany: 2025-01-22 17:01

High-level Data Link Control (HDLC) to grupa protokołów komunikacyjnych warstwy łącza danych do przesyłania danych między punktami lub węzłami sieci. Ramka jest przesyłana przez sieć do miejsca docelowego, które weryfikuje jej pomyślne przybycie. Ostatnio zmodyfikowany: 2025-01-22 17:01