Azure Data Factory może pomóc użytkownikom chmury Azure Umożliwia firmom przekształcanie wszystkich nieprzetworzonych danych big data z relacyjnych, nierelacyjnych i innych systemów pamięci masowej; i zintegrować go do użytku z przepływami pracy opartymi na danych, aby pomóc firmom w mapowaniu strategii, osiąganiu celów i generowaniu wartości biznesowej z posiadanych danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto kilka potencjalnych rozwiązań problemów z ciągłym zrywaniem połączenia z Internetem: Zbliż się do routera Wi-Fi / hotspotu. Zaktualizuj sterowniki karty sieciowej i oprogramowanie sprzętowe modemu/routera, sprawdzając witryny internetowe producentów. Wyłącz i uruchom ponownie router, smartfon i komputer. Ostatnio zmodyfikowany: 2025-01-22 17:01

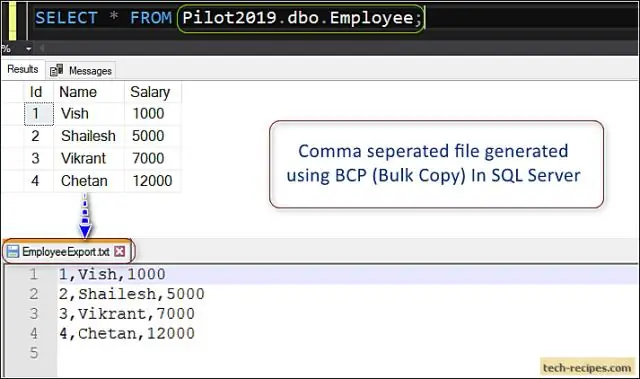

Program kopiowania zbiorczego (BCP) to narzędzie wiersza polecenia dostarczane z programem Microsoft SQL Server. Dzięki BCP możesz szybko i łatwo importować i eksportować duże ilości danych do iz baz danych SQL Server. Każdy administrator, który korzystał z tej funkcji, zgodzi się, że BCP jest niezbędnym narzędziem. Ostatnio zmodyfikowany: 2025-01-22 17:01

2. Który z poniższych ma największy potencjał pojemności pamięci masowej? Blu-ray, maksymalnie 50 GB, ma największą pojemność storage. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz Sling TV lub Sling Television, aby zlokalizować aplikację. Kliknij aplikację Sling TV, aby otworzyć informacje o aplikacji, a także rozpocząć proces instalacji. Teraz kliknij Pobierz. Zezwól na przebieg procesu pobierania i instalacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Binarne drzewo poszukiwań Algorytm Średnia Najgorszy przypadek Spacja O(n) O(n) Wyszukaj O(log n) O(n) Wstaw O(log n) O(n) Usuń O(log n) O(n). Ostatnio zmodyfikowany: 2025-01-22 17:01

Obiekt modułu posiada specjalną właściwość zwaną exports, która jest odpowiedzialna za zdefiniowanie tego, co moduł udostępnia innym modułom. W węźle. terminologia js, moduł. exports definiuje wartości eksportowane przez moduł. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarządzanie kontaktami w Poczcie AOL W skrzynce odbiorczej Poczty AOL kliknij opcję Kontakty w lewym panelu. Nad listą kontaktów kliknij Nowy kontakt. Wprowadź dane swojego kontaktu. Kliknij Dodaj kontakt, aby zapisać. Ostatnio zmodyfikowany: 2025-01-22 17:01

1. /dev/xvdb to urządzenie dyskowe, a /dev/xvdb1 to pierwsza partycja na urządzeniu xvdb. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnica między gorącą a zimną kopią zapasową w Oracle. Zimna kopia zapasowa jest wykonywana, gdy w systemie nie ma żadnej aktywności użytkownika. Nazywana również kopią zapasową offline, jest wykonywana, gdy baza danych nie jest uruchomiona i żaden użytkownik nie jest zalogowany. Gorąca kopia zapasowa jest wykonywana, gdy baza danych musi być uruchomiona przez cały czas. Ostatnio zmodyfikowany: 2025-01-22 17:01

2,5 roku Podobnie, pyta się, ile lat wytrzymuje telefon komórkowy? Twój Smartfon Powinien trwać a minimum 2-3 Lata Dotyczy to iPhone'ów, Androidów lub każdy innych odmian urządzeń dostępnych na rynku. Powodem, dla którego jest to najczęstsza reakcja, jest to, że pod koniec okresu użytkowania smartfon Wola zacznij zwalniać.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kotlin ma lepsze rozwiązanie dla klas, które służą do przechowywania danych/stanów. Nazywa się to klasą danych. Klasa danych jest jak zwykła klasa, ale z kilkoma dodatkowymi funkcjami. Dzięki klasom danych Kotlin nie musisz samodzielnie pisać/generować całego długiego kodu wzorcowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

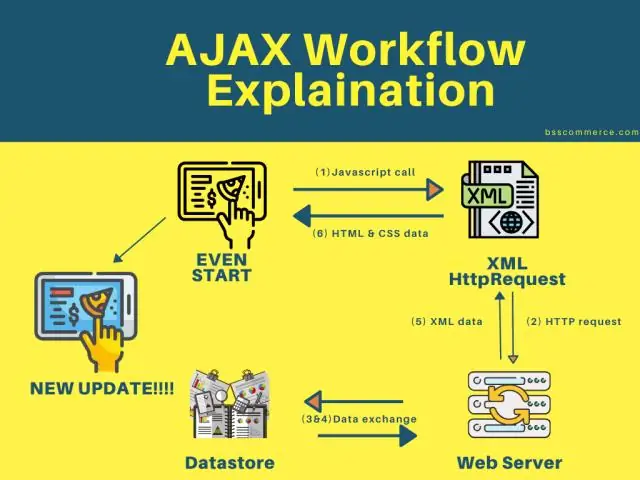

AJAX. AJAX - „asynchroniczny JavaScript i XML” - to sposób ładowania danych z serwera bez konieczności ponownego ładowania strony. Wykorzystuje wbudowaną w przeglądarkę funkcjonalność XMLHttpRequest (XHR), aby wysłać żądanie do serwera, a następnie obsłużyć dane zwracane przez serwer. jQuery zapewnia $. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na Pixelu 4 XL (przód) nie ma wycięcia, ale ramka nadal tam jest. Zniknął śmiesznie duży wycięcie w Pixelu 3, ale zamiast niego jest ramka rodem z 2016 roku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zacznijmy od podstaw: kup solidną, przyjazną w podróży i bezpieczną torbę na laptopa. Miej oko na swój sprzęt. Zawsze używaj hotelowego znaku „Nie przeszkadzać”. Kup linkę zabezpieczającą. Kontroluj lokalizację laptopa za pomocą oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użytkownik osierocony to ten, który jest obecny na poziomie bazy danych, ale ich odpowiednie loginy nie są obecne na poziomie serwera. Użytkownicy osieroceni są generowani, gdy wykonujesz kopię zapasową bazy danych z jednego serwera i przywracasz ją na innym serwerze (głównie podczas migracji bazy danych). Ostatnio zmodyfikowany: 2025-01-22 17:01

W VB.NET oznacza „nie równe”. Może być używany z normalnymi operandami, a także w porównaniu z pozycjami w porównaniu z danymi pobranymi za pomocą czytnika danych (z bazy danych). Ostatnio zmodyfikowany: 2025-01-22 17:01

TOEFL Reading Question Type - Wnioskowanie Pytanie. Innymi słowy, pytanie wnioskowania prosi cię o zebranie informacji, które są podane pośrednio, a nie bezpośrednio podane we fragmencie. Pytania tego typu często zawierają słowa takie jak „sugerować”, „sugerować” lub „wnioskować” w podpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Identyfikator rejestracji IBM to pojedynczy punkt dostępu do aplikacji WWW IBM korzystających z rejestracji IBM. Aby uzyskać dostęp do dowolnej aplikacji opartej na rejestracji IBM, wystarczy jeden identyfikator IBM i jedno hasło. Ponadto Twoje informacje są scentralizowane, dzięki czemu możesz je aktualizować w wygodnej i bezpiecznej lokalizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełączniki kołyskowe ogólne i samochodowe są dostępne w różnych rozmiarach, funkcjach i stylach twarzy. Żadne dwa rodzaje przełączników kołyskowych nie są dokładnie takie same. Od pełnowymiarowych do mini, oświetlających i surfujących na murawie, od okrągłych po kwadratowe - lista jest długa. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 Odpowiedzi Wybierz bazę danych, dla której chcesz wygenerować. Wybierz „Projektant” z ostatniej pozycji menu większej części, tj. (LUB) Wylądujesz na stronie z różnymi opcjami tworzenia ERD. Po zakończeniu tworzenia ERD kliknij „Eksportuj schemat” (MAMP/WAMP/XAMP) współrzędne dla schematu PDF. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inteligentniejszy telewizor. Telewizory Sony Smart TV są podstawą całego inteligentnego domu. Android TV z wbudowanym GoogleAssistantem 1 łączy się z inteligentnymi urządzeniami, takimi jak lodówki i pralki, a także z innymi inteligentnymi urządzeniami, takimi jak kamery bezpieczeństwa i termostaty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uwaga: Chromebooki nie są dla wszystkich Pięć zalet wymienionych w tym artykule sugeruje, że Chromebooki są idealne dla studentów. Pamiętaj, że dopóki Twoja uczelnia ma dobrą sieć Wi-Fi, możesz polegać na Chromebooku, gdy jesteś w kampusie i używać Pulpitu zdalnego Chrome do łączenia się z pełnoprawnym komputerem stacjonarnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gwarancja 6.1 Wszystkie dostarczane przez nas towary są objęte gwarancją bez wad przez okres podany na opakowaniu produktu (który w przypadku większości naszych produktów wynosi 24 miesiące z wyjątkiem produktów stopniowanych, które objęte są 12 miesięczną gwarancją) od daty zakupu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie macOS Mojave 10.14. 4, możesz też spróbować Command ? + Q w terminalu. Polecenia killall można użyć do wysłania sygnału do określonego procesu przy użyciu jego nazwy. Oznacza to, że jeśli masz uruchomionych pięć wersji tego samego programu, polecenie killall zabije wszystkie pięć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamery bezpieczeństwa wewnętrznego nie można używać na zewnątrz, ponieważ nie jest odporna na warunki atmosferyczne. Zewnętrzna kamera bezpieczeństwa musi nie tylko zapewniać nadzór, ale także być odporna na różnorodne zewnętrzne warunki pogodowe. Jednostki są wodoodporne i odporne na manipulacje. W zależności od klimatu może nawet potrzebować grzejnika i dmuchawy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Open source w swoim rdzeniu Corda to platforma typu open source blockchain, która umożliwia firmom dokonywanie transakcji bezpośrednio i z zachowaniem ścisłej prywatności za pomocą inteligentnych umów, zmniejszając koszty transakcji i prowadzenia dokumentacji oraz usprawniając operacje biznesowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

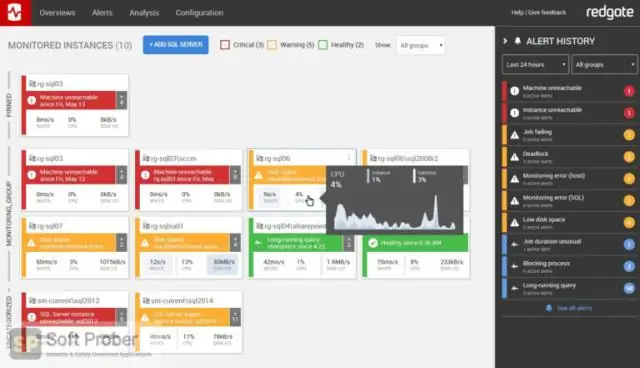

SQL Toolbelt firmy Redgate zawiera standardowe w branży produkty do tworzenia, wdrażania, tworzenia kopii zapasowych i monitorowania SQL Server. Razem sprawiają, że jesteś produktywny, Twój zespół zwinny i Twoje dane są bezpieczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zwany także piractwem? Najczęstsza forma kradzieży oprogramowania? Piractwo oprogramowania to nieautoryzowane i nielegalne powielanie oprogramowania chronionego prawem autorskim. Ostatnio zmodyfikowany: 2025-01-22 17:01

Budowanie uszkodzonych linków to taktyka, która polega na znalezieniu zasobów w Twojej niszy, które nie są już aktywne, odtworzeniu wersji treści i skontaktowaniu się z webmasterami, którzy zamieszczają link do tej treści, prosząc o zastąpienie uszkodzonego linku linkiem do nowo utworzonego zasobu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jedną z najfajniejszych rzeczy w Ionic jest narzędzie do zasobów, które zapewnia do automatycznego generowania wszystkich potrzebnych ekranów powitalnych i ikon. Nawet jeśli nie używasz Ionic, warto zainstalować tylko po to, aby użyć tego narzędzia, a następnie przenieść ekrany powitalne i ikony do rzeczywistego projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

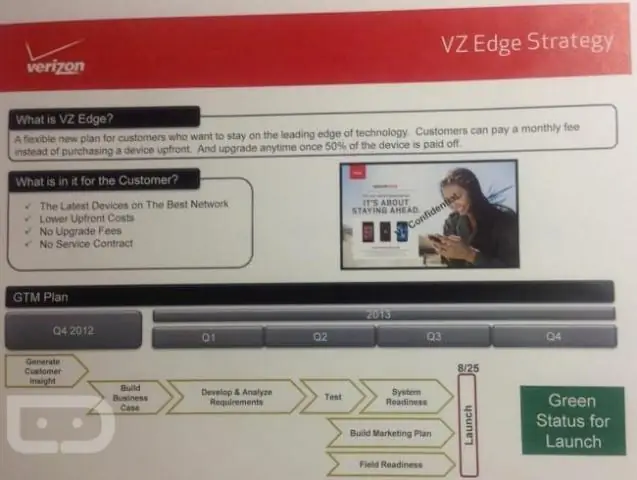

- Wycena nowej umowy Verizon również może być myląca. Verizon zwykle podaje stawki bez opłaty za dostęp do linii w wysokości 20 USD, ale składa się z tego kosztu do reklamowanej ceny nieograniczonego planu: 80 USD za jedno urządzenie, 140 USD za dwa, 162 USD za trzy lub 180 USD za cztery. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po zainstalowaniu jako moduł globalny możesz użyć polecenia node-red, aby uruchomić Node-RED w swoim terminalu. Możesz użyć Ctrl-C lub zamknąć okno terminala, aby zatrzymać Node-RED. Następnie możesz uzyskać dostęp do edytora Node-RED, wchodząc w przeglądarkę na http://localhost:1880. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trovi Search to porywacz przeglądarki, który zmienia stronę domową przeglądarki internetowej i domyślną wyszukiwarkę, a także wyświetla reklamy i linki sponsorowane w wynikach wyszukiwania. Ponieważ jest to rozszerzenie przeglądarki, dotyczy zarówno komputerów Mac, jak i PC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z Wikipedii, wolnej encyklopedii. Postać nieznormalizowana (UNF), znana również jako relacja nieznormalizowana lub niepierwsza postać normalna (NF2), to prosty model danych bazy danych (organizacja danych w bazie danych) pozbawiony wydajności normalizacji bazy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tagach HTML nie jest rozróżniana wielkość liter: oznacza to samo co. Standard HTML5 nie wymaga tagów małych liter, ale W3C zaleca stosowanie małych liter w HTML i wymaga małych liter w przypadku bardziej rygorystycznych typów dokumentów, takich jak XHTML. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpierw pomnóż pierwszy wyraz w pierwszych nawiasach przez wszystkie wyrazy w drugich nawiasach. Teraz mnożymy drugi wyraz z pierwszych nawiasów przez wszystkie wyrazy z drugich nawiasów i dodajemy je do poprzednich wyrazów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pudełko na słownictwo to pudełko z kawałkami papieru. Pudełkiem może być pudełko na buty lub dowolne pudełko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Walidacja alfanumeryczna oznacza, że pole w formularzu może akceptować tylko liczby lub znaki inne niż te, które nie będą akceptowane. W tego typu walidacji można wprowadzić tylko znaki w polu nazwiska, numer w polu rejestracji lub kombinację cyfr i znaków w polu id, ale bez specjalnego symbolu. Ostatnio zmodyfikowany: 2025-06-01 05:06

„Atak lub zagrożenie dnia zerowego (lub zerowego lub dnia zerowego) to atak, który wykorzystuje wcześniej nieznaną lukę w aplikacji komputerowej, którą programiści nie mieli czasu naprawić i naprawić. Ostatnio zmodyfikowany: 2025-01-22 17:01