Wstrzykiwanie konstruktora to czynność polegająca na statycznym definiowaniu listy wymaganych zależności poprzez określenie ich jako parametrów do konstruktora klasy. Klasa, która potrzebuje Dependency, musi uwidaczniać publiczny konstruktor, który przyjmuje wystąpienie wymaganej Dependency jako argument konstruktora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykorzystaj to, co najlepsze w obu rozwiązaniach dzięki RanorexStudio Selenium WebDriver to wiodące rozwiązanie typu open source do automatyzacji testowania aplikacji internetowych. Dla porównania, Ranorex Studio to w pełni funkcjonalny framework do automatyzacji dla aplikacji stacjonarnych i mobilnych, a także aplikacji internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

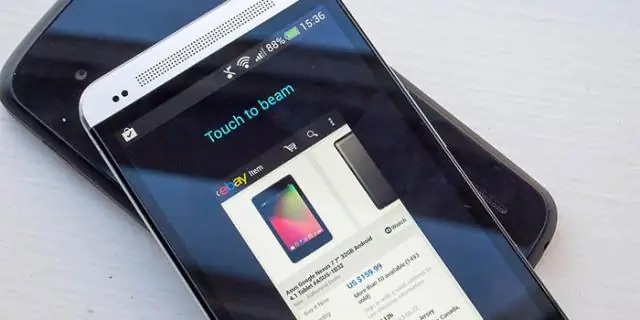

Upewnij się, że NFC i Android Beam są włączone. Otwórz aplikację Ustawienia na urządzeniu. Stuknij Podłączone urządzenia Preferencje połączenia. Sprawdź, czy NFC jest włączone. Kliknij Android Beam. Sprawdź, czy Android Beam jest włączony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apex - struny. Reklamy. Łańcuch znaków w Apex, podobnie jak w każdym innym języku programowania, to dowolny zestaw znaków bez limitu znaków. Przykład String companyName = 'Abc International'; System. Ostatnio zmodyfikowany: 2025-01-22 17:01

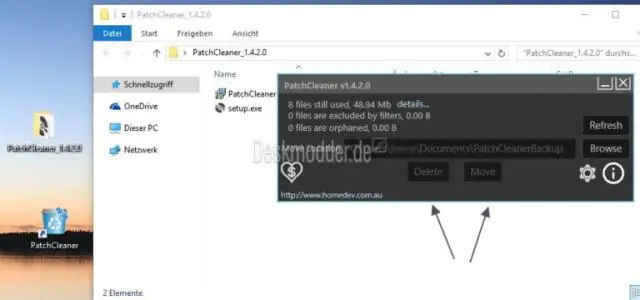

Ogólnie rzecz biorąc, można bezpiecznie usunąć wszystko w folderze Temp. Czasami może pojawić się komunikat „nie można usunąć, ponieważ plik jest w użyciu”, ale możesz po prostu pominąć te pliki. Ze względów bezpieczeństwa usuń katalog Temp zaraz po ponownym uruchomieniu komputera. Ostatnio zmodyfikowany: 2025-06-01 05:06

Klasa HttpClient zapewnia klasę bazową do wysyłania/odbierania żądań/odpowiedzi HTTP z adresu URL. Jest to obsługiwana funkcja asynchroniczna. NET Framework. HttpClient może przetwarzać wiele jednoczesnych żądań. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poprawki szybkości systemu operacyjnego Windows 10 Włącz tryb gry. Wyłącz efekty wizualne. Przyspiesz swój procesor. Wyłącz programy automatycznego uruchamiania. Sprawdź swoje łącze internetowe. Zarządzaj Windows Update pod kątem wydajności. Wyłącz funkcję indeksowania wyszukiwania w systemie Windows 10. Analizatory pamięci masowej i czyszczenie dysków mogą przyspieszyć Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oba są poprawne gramatycznie. Oznaczają one różne rzeczy, w zależności od tego, czy zaangażowanych jest wiele procesów. Jeśli istnieje jeden, nadrzędny proces, którego używasz we wszystkich swoich projektach, powiedz „proces”. Jeśli używasz innego procesu dla różnych typów projektów, powiedz „procesy”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Router to urządzenie sieciowe, które przekazuje pakiety danych między sieciami komputerowymi. Routery pełnią funkcje kierowania ruchem w Internecie. Dane przesyłane przez internet, takie jak strona internetowa czy e-mail, mają postać pakietów danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Touch VPN to popularne bezpłatne pobieranie VPN, które obsługuje systemy Windows, iOS, Android i Chrome. Aplikacja na Androida zawiera również reklamy, bez wersji komercyjnej. Pozostałe są całkowicie wolne od reklam, żadne nie wymagają rejestracji ani nie mają żadnych limitów transferu danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Język specyficzny dla domeny (DSL) to język komputerowy wyspecjalizowany w określonej domenie aplikacji. Istnieje wiele różnych DSL, od powszechnie używanych języków dla popularnych domen, takich jak HTML na stronach internetowych, po języki używane przez tylko jeden lub kilka programów, takich jak miękki kod MUSH. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest plik SPEC? Plik SPEC można traktować jako „przepis”, którego narzędzie rpmbuild używa do rzeczywistego zbudowania RPM. Mówi systemowi budowania, co ma zrobić, definiując instrukcje w serii sekcji. Sekcje są zdefiniowane w preambule i treści. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kompilator C# można wywołać, wpisując nazwę jego pliku wykonywalnego (csc.exe) w wierszu polecenia. Jeśli używasz okna wiersza polecenia dla deweloperów dla programu Visual Studio, wszystkie niezbędne zmienne środowiskowe są ustawiane za Ciebie. Ostatnio zmodyfikowany: 2025-01-22 17:01

1. Wstęp. ClassCastException to wyjątek środowiska uruchomieniowego zgłoszony w Javie, gdy próbujemy niewłaściwie rzutować klasę z jednego typu na inny. Jest generowany, aby wskazać, że kod próbował rzutować obiekt na pokrewną klasę, ale której nie jest instancją. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacje zawierają wersje zapoznawcze programów Word, Excel i PowerPoint zaprojektowane specjalnie dla tabletów z systemem Android. Firma Microsoft wprowadziła aplikację Office Mobile na Androida w 2013 roku, ale tylko dla smartfonów i tylko dla subskrybentów Office 365. Również zaprezentowana w 2013 roku wersja iOS wymagała również subskrypcji Office365. Ostatnio zmodyfikowany: 2025-01-22 17:01

MQTT może być lekkim protokołem, ale jest używany w niektórych złożonych scenariuszach wymagających niezawodnego dostarczania wiadomości. Klienci mogą konfigurować różne poziomy jakości usług (QoS), aby zapewnić niezawodne dostarczanie wiadomości. W MQTT istnieją trzy poziomy QoS: QoS 0: Co najwyżej jednorazowa dostawa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiele telefonów jest sprzedawanych zablokowanych do określonej sieci. Kiedy kupujesz telefon od operatora komórkowego, często blokują go w swojej sieci, więc nie możesz zabrać go do sieci konkurencji. Operatorzy komórkowi zazwyczaj odblokowują Twój telefon, o ile nie masz już z nimi umowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eksploracja danych obejmuje sześć typowych klas zadań. Wykrywanie anomalii, nauka reguł asocjacji, klastrowanie, klasyfikacja, regresja, podsumowanie. Klasyfikacja jest główną techniką w eksploracji danych i jest szeroko stosowana w różnych dziedzinach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli Twój Samsung Galaxy nie jest w staniepołączyć się z siecią Wi-Fi, jednym z kroków rozwiązania problemu jest usunięcie pamięci podręczneji danych Wi-Fi Direct. Usunięcie tych danych nie spowoduje żadnych problemów, ponieważ telefon automatycznie utworzył nowe pliki pamięci podręcznej, jeśli stary został usunięty. Ostatnio zmodyfikowany: 2025-01-22 17:01

RRRR-MM-DD. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Eksploratorze obiektów SQL Server w węźle SQL Server rozwiń połączone wystąpienie serwera. Kliknij prawym przyciskiem węzeł Bazy danych i wybierz Dodaj nową bazę danych. Zmień nazwę nowej bazy danych na TradeDev. Kliknij prawym przyciskiem myszy bazę danych Trade w Eksploratorze obiektów SQL Server i wybierz opcję Porównywanie schematów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na koniec przyjrzymy się dekoratorom łańcuchowym w języku programowania Python. W Pythonie funkcja jest obiektem pierwszej klasy. Oznacza to, że możesz go przekazać z absolutną łatwością. Możesz go zwrócić, a nawet przekazać jako argument innej osobie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prosty film o twardym resetowaniu tabletu Nextbook z systemem Android. Wyłącz urządzenie, wybierz głośniej, a następnie włącz, przytrzymaj zasilanie przez 5-7 sekund i puść bez zwalniania głośności. Gdy pojawi się menu Androida, przewiń w dół, aby wyczyścić dane, nawigując za pomocą przycisków głośności, a następnie wyczyść dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

IBM stwierdził w kwietniu 2011 r., że 80% firm z listy Fortune 500 korzysta z chmury IBM, a z ich oprogramowania i usług korzystało ponad 20 milionów klientów końcowych, w tym American Airlines, Aviva, Carfax, Frito-Lay, IndiaFirst Towarzystwo Ubezpieczeń na Życie i 7-Eleven. Ostatnio zmodyfikowany: 2025-01-22 17:01

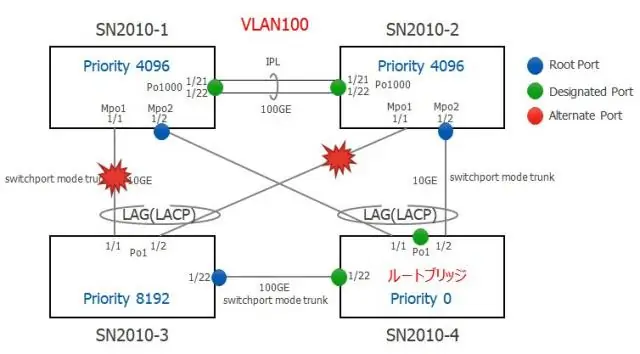

Identyfikator mostu to adres mac przełącznika, na którym się znajdujesz. Identyfikator root to adres mac przełącznika, który jest mostem głównym dla tej sieci Vlan. Więc jeśli identyfikator mostu i identyfikator główny są takie same, jesteś na moście głównym dla tej sieci vlan. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zaszyfrować plik Kliknij prawym przyciskiem myszy (lub naciśnij i przytrzymaj) plik lub folder i wybierz Właściwości. Wybierz przycisk Zaawansowane i zaznacz pole wyboru Zaszyfruj zawartość, aby zabezpieczyć dane. Wybierz OK, aby zamknąć okno Zaawansowane atrybuty, wybierz Zastosuj, a następnie OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft Azure Backup zapewnia tworzenie kopii zapasowych dla aplikacji, takich jak Microsoft SQL Server, Hyper-V i maszyny wirtualne VMware, SharePoint Server, Exchange i klienci Windows, z obsługą zarówno kopii zapasowej z dysku na dysk w przypadku kopii lokalnych, jak i z dysku na dysk w chmurze w celu długoterminowego przechowywania. - Fizyczny samodzielny serwer. Ostatnio zmodyfikowany: 2025-01-22 17:01

9 sposobów na ponowne wykorzystanie starego wzmacniacza bezprzewodowego routera. Jeśli Twoja sieć Wi-Fi nie dociera do każdej części domu, możesz użyć starego routera jako bezprzewodowego wzmacniacza. Wi-Fi dla gości. Nie wszystkie routery mają wbudowany bezpieczny tryb gościa. Streamer radia internetowego. Przełącznik sieciowy. Bezprzewodowy most. Centrum inteligentnego domu. Dysk NAS. Połączenie VPN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykłady są przykładami najlepszych lub najgorszych praktyk w środowisku edukacyjnym, które mają pomóc uczniom w lepszym zrozumieniu określonych umiejętności, treści lub wiedzy w każdej danej sytuacji oraz sformułować ustalone kryteria i standardy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane wstępne to dane generowane z projektów badawczych na małą skalę w celu oceny wykonalności, przed przeprowadzeniem pełnych badań naukowych. W niektórych przypadkach dane wstępne można również połączyć z danymi z pełnego projektu badawczego w celu wygenerowania większego zbioru danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Składa się z tuby wypełnionej ksenonem, z elektrodami na obu końcach i metalowej płytki spustowej na środku tuby. Tuba znajduje się przed płytką spustową. Płytka spustowa jest ukryta w odblaskowym materiale, który kieruje światło błysku do przodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dopasowanie Jasność/Kontrast umożliwia wykonywanie prostych korekt zakresu tonalnego obrazu. Opcja Użyj starszej wersji jest wybierana automatycznie podczas edycji warstw dopasowania jasności/kontrastu utworzonych w poprzednich wersjach programu Photoshop. Ostatnio zmodyfikowany: 2025-01-22 17:01

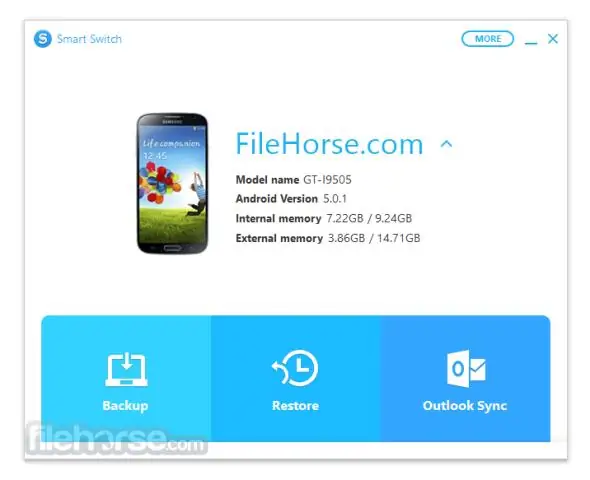

1 Upewnij się, że oba urządzenia są włączone i otwórz aplikację Samsung Smart Switch na obu urządzeniach. 2 W starym telefonie z systemem Windows dotknij opcji BEZPRZEWODOWA. 3 Na nowym urządzeniu Galaxy dotknij BEZPRZEWODOWY. 4 Na starym telefonie z systemem Windows dotknij WYŚLIJ, ponieważ stary telefon z systemem Windows zawiera dane, z których mają zostać zaimportowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Redux jest używany głównie do zarządzania stanem aplikacji. Podsumowując, Redux utrzymuje stan całej aplikacji w jednym niezmiennym drzewie stanów (obiektu), którego nie można zmienić bezpośrednio. Gdy coś się zmienia, tworzony jest nowy obiekt (za pomocą akcji i reduktorów). Ostatnio zmodyfikowany: 2025-06-01 05:06

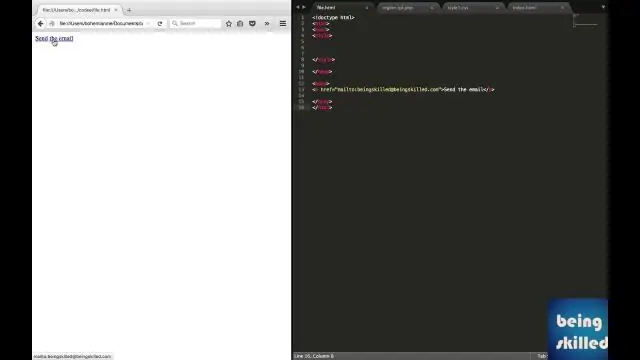

Jak tworzyć łącza Mailto Aby utworzyć łącze Mailto, musisz użyć tagu z jego atrybutem href i wstawić za nim parametr „mailto:” w następujący sposób: Jeśli chcesz, aby pole tematu było już wypełnione, dodaj „ subject” do atrybutu href:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wymagane kredyty Musisz zdobyć 50 jednostek kształcenia ustawicznego (CEU) w celu uzyskania certyfikatu Security+ w ciągu trzech lat po zdaniu egzaminu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najwcześniejsze udokumentowane wirusy zaczęły pojawiać się na początku lat siedemdziesiątych. Historycy często przypisują „CreeperWorm”, eksperymentalnemu samoreplikującemu się programowi, napisanemu przez Boba Thomasa z BBN Technologies, jako pierwszy wirus. Ostatnio zmodyfikowany: 2025-01-22 17:01

4 odpowiedzi. Inicjalizacja Well Lazy oznacza, że nie inicjujesz obiektów, dopóki nie zostaną użyte po raz pierwszy. Wczesna inicjalizacja jest po prostu odwrotna, inicjujesz singletona z góry w momencie ładowania klasy. Są sposoby na wczesną inicjalizację, jednym z nich jest zadeklarowanie singletona jako statycznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

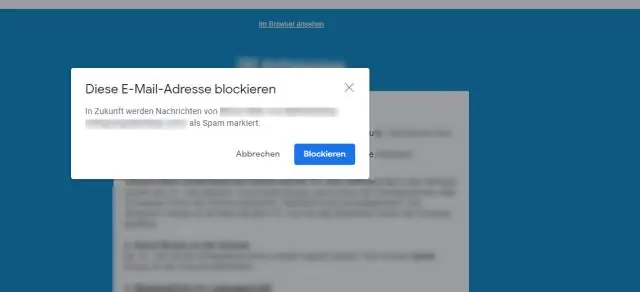

Zablokowany adres e-mail Jeśli konto e-mail znajduje się na liście zablokowanych, wiadomości e-mail od konkretnego nadawcy nie zostaną dostarczone do skrzynki odbiorczej odbiorcy, więc zostanie wygenerowany zwrot. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tile Mate posiada wygodny otwór do mocowania kluczy lub toreb. Dołącz płytkę do wszystkiego, czego nie chcesz stracić, a zawsze możesz ją szybko znaleźć. Użyj bezpłatnej aplikacji Tile, aby urządzenia Tile dzwoniły, gdy jesteś w zasięgu Bluetooth, dzięki czemu można je znaleźć za pomocą dźwięku. Ostatnio zmodyfikowany: 2025-01-22 17:01