Podstawowym wymaganiem zarządzania pamięcią jest zapewnienie sposobów dynamicznego przydzielania części pamięci programom na ich żądanie i zwalniania ich do ponownego użycia, gdy nie są już potrzebne. Ma to kluczowe znaczenie dla każdego zaawansowanego systemu komputerowego, w którym w dowolnym momencie może być realizowany więcej niż jeden proces. Ostatnio zmodyfikowany: 2025-01-22 17:01

Środowisko bazy danych to system komponentów, które regulują gromadzenie, zarządzanie i wykorzystywanie danych. Obejmuje oprogramowanie, sprzęt, ludzi, procedury i same dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozdział 3: Rise and Fall Henry może poszukać wszystkich pięciu specjalnych narzędzi, aby wykonać to zadanie dla Twisted Alice. Wszystkie specjalne koła zębate znajdują się w skrzyniach biegów, rozmieszczonych losowo wokół poziomu K. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślny kod zabezpieczający to 12345 dla większości telefonów Nokia. Ostatnio zmodyfikowany: 2025-01-22 17:01

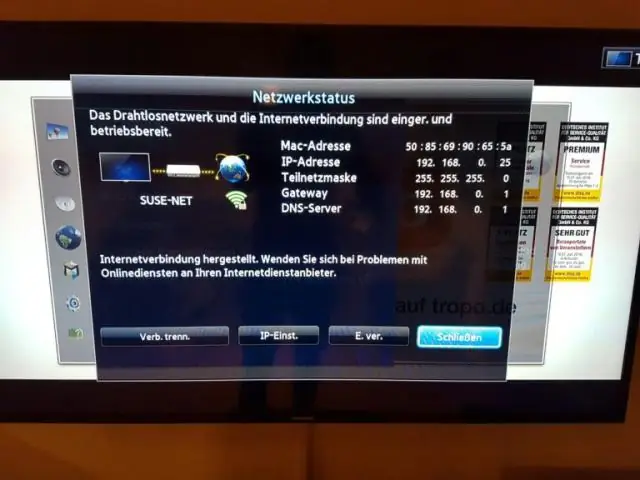

Jak przypisać ręczny lub statyczny adres protokołu internetowego (IP) do telewizji internetowej. Przejdź do wszystkich aplikacji. Wybierz Ustawienia. W menu Ustawienia wybierz Sieć. Używając przycisków strzałek na pilocie z klawiaturą, wybierz Wi-Fi, a następnie naciśnij ENTER. Naciśnij ponownie przycisk ENTER, aby wyłączyć ustawienie Wi-Fi. Ostatnio zmodyfikowany: 2025-01-22 17:01

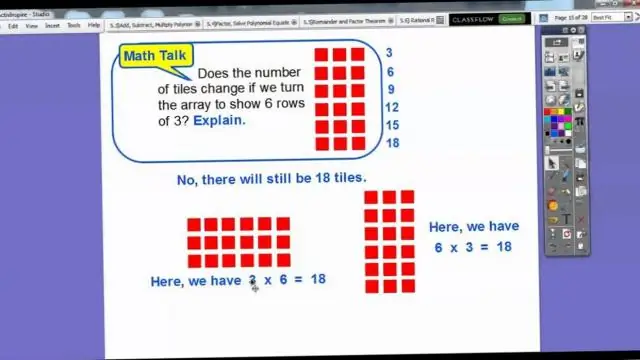

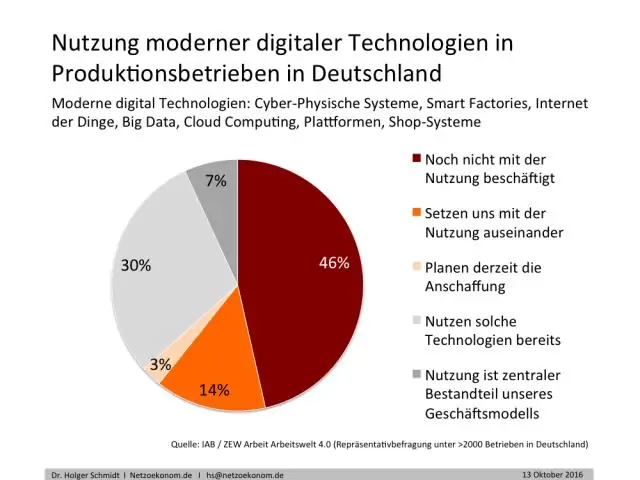

Twoja czwartoklasistka uczy się: Interpretować informacje na wykresie. Użyj danych do stworzenia wykresu. Porównaj duże liczby. Zrozumieć liczby ujemne. Pomnóż liczby trzy- i czterocyfrowe, w tym liczby z zerem. Znajdź wspólne wielokrotności. Zrozumieć liczby pierwsze i złożone. Podziel większe liczby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozwiązanie Krok 1: Główny certyfikat SSL. Pierwszym krokiem jest utworzenie certyfikatu Root Secure Sockets Layer (SSL). Krok 2: Zaufaj głównemu certyfikatowi SSL. Zanim będzie można użyć nowo utworzonego certyfikatu Root SSL do rozpoczęcia wystawiania certyfikatów domeny, jest jeszcze jeden krok. Krok 2: Certyfikat SSL domeny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drabinka Java if-else-if służy do decydowania o wielu opcjach. Instrukcje if są wykonywane od góry do dołu. Gdy tylko jeden z warunków kontrolujących if jest spełniony, instrukcja z nim związana jest wykonywana, a reszta drabiny jest pomijana. Ostatnio zmodyfikowany: 2025-01-22 17:01

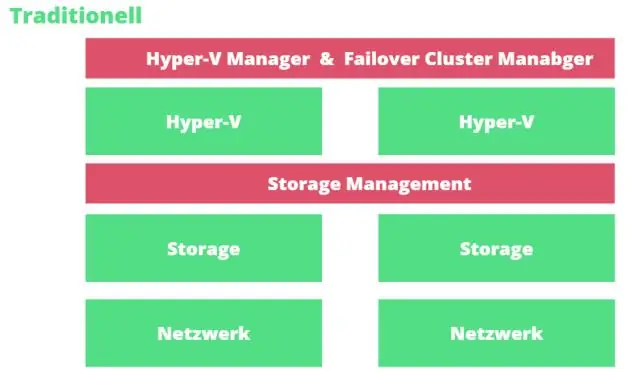

5 korzyści z wirtualizacji w chmurze Ochrona środowiska przed awariami systemu. Technologia jest zawsze narażona na awarię w niewłaściwym czasie. Bezproblemowy transfer danych. Możesz łatwo przenosić dane z fizycznej pamięci masowej na serwer wirtualny i odwrotnie. Zapora i bezpieczeństwo. Płynniejsze operacje IT. Efektywna kosztowo strategia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Smart Switch to narzędzie firmy Samsung do szybkiego i łatwego przejścia ze starego telefonu - czy to z Androidem, Windows Phone (haha), czy nawet iPhone'a. Pomaga użytkownikom przenieść wszystkie ważne dane ze starego telefonu do nowego telefonu Galaxy. Posiada również opcję szyfrowania tych danych, dzięki czemu są bezpieczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

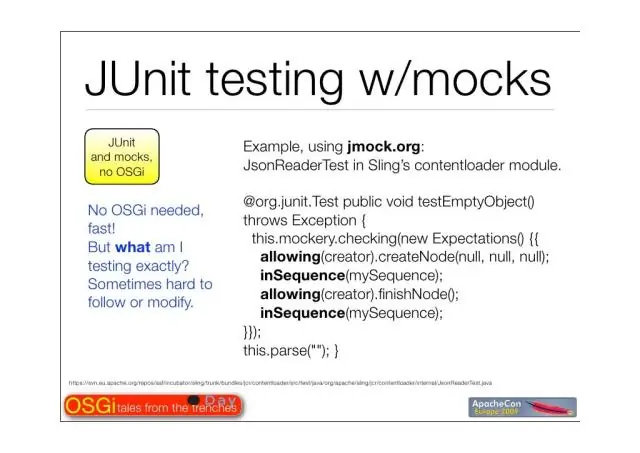

Wbudowany mechanizm asercji JUnit jest dostarczany przez klasę org. 1 Assert#fail() bezwarunkowo zgłasza błąd asercji. Może to być pomocne w oznaczeniu niekompletnego testu lub upewnieniu się, że zgłoszony został oczekiwany wyjątek (zobacz także sekcję Oczekiwane wyjątki w Strukturze testu). Ostatnio zmodyfikowany: 2025-01-22 17:01

Przewodnik po instalacji ShowBox w systemie Windows: Ta aplikacja nie jest dostępna dla komputerów z systemem Windows, więc do uruchomienia tej aplikacji musimy użyć emulatora Bluestacks Android. Otwórz przeglądarkę internetową na komputerze z systemem Windows i kliknij pierwszy link podany w tym artykule. Poczekaj, aż strona internetowa otworzy się w przeglądarce internetowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przedrostek występujący pierwotnie w zapożyczeniach z łaciny (temat; odejmowanie; subvert; subsydium); na tym modelu, swobodnie dołączane do elementów dowolnego pochodzenia i używane w znaczeniu „pod”, „poniżej”, „pod” (subalpejskie; podłoże), „nieco”, „niedoskonale”, „prawie” (podkolumnowe; podzwrotnikowe), „drugorzędny”, „podwładny”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spis treści Zainstaluj Vue. Utwórz aplikację Vue za pomocą CLI. Zainstaluj Vuex w aplikacji. Dodaj komponent do licznika. Połącz Vuex z aplikacją. Stwórz stan. Utwórz mutacje. Utwórz działania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie „break” nie działa w ramach instrukcji „if”. Jeśli usuniesz polecenie „break” z kodu, a następnie przetestujesz kod, powinieneś zauważyć, że kod działa dokładnie tak samo bez polecenia „break”, jak z jednym. „Break” jest przeznaczony do użytku wewnątrz pętli (for, while, do-while, Enhanced for i switch). Ostatnio zmodyfikowany: 2025-01-22 17:01

Roczne zestawienie zawiadomień admiralicji dla marynarzy, znane również potocznie pod numerem publikacji NP 247 (1) i (2), jest publikacją wydawaną corocznie przez admiralicję (UKHO). Obecne wydanie Zawiadomień dla marynarzy, zastępujących i odwołujących poprzednie, podzielone jest na dwa działy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykorzystaj cyfrową kopię filmów zakupionych na płytach DVD i Blu-ray. Kupując niektóre filmy na DVD i Blu-ray, możesz otrzymać cyfrową kopię filmu do obejrzenia w Google Play. Kopia cyfrowa jest bezpłatna i nie trzeba dodawać metody płatności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wywiad to zbieranie i przetwarzanie tych informacji o obcych krajach i ich agentach, które są potrzebne rządowi do jego polityki zagranicznej i bezpieczeństwa narodowego, prowadzenia niemożliwych do ich przypisania działań za granicą w celu ułatwienia realizacji polityki zagranicznej oraz ochrony Zarówno. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obowiązki zawodowe programisty algorytmów obracają się wokół badania, pisania i testowania algorytmów wydajności. Ogólnie rzecz biorąc, algorytmy wykorzystują dane z systemu do generowania działań, procesów lub raportów, więc przy każdym budowanym algorytmie musisz najpierw zidentyfikować cele, a następnie pracować nad osiągnięciem określonych wyników. Ostatnio zmodyfikowany: 2025-01-22 17:01

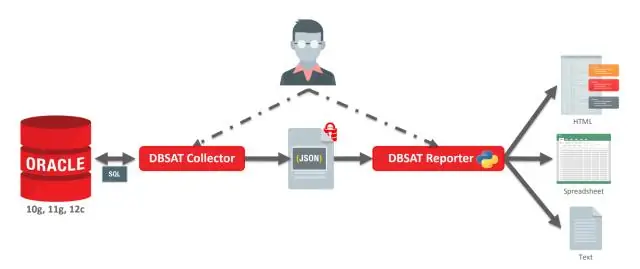

Database Configuration Assistant (DBCA) to narzędzie graficzne oparte na języku Java, które jest bardzo przydatne do tworzenia, konfigurowania i usuwania baz danych. Od 10g R2 zostało to ulepszone, aby zarządzać instancją automatycznego zarządzania pamięcią masową (ASM). Ostatnio zmodyfikowany: 2025-01-22 17:01

Charles Sanders Peirce zaczął pisać o semiotyce, którą nazywał także semeiotyką, czyli filozoficznym studium znaków, w latach 60. XIX wieku, mniej więcej w czasie, gdy opracował swój system trzech kategorii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Let There Be Light to amerykański dramat chrześcijański z 2017 roku w reżyserii Kevina Sorbo i z udziałem Kevina Sorbo, napisany przez Dana Gordona i Sama Sorbo. Fabuła opowiada o ateiście, który w wypadku samochodowym przechodzi przez doświadczenie bliskie śmierci i przechodzi na chrześcijaństwo. Został wydany w Stanach Zjednoczonych 27 października 2017 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wystarczy dotknąć opcji „Rozwiązywanie problemów” i wybrać „Zresetuj komputer”, a następnie dotknij karty „Zresetuj wszystko”. Krok 3: Opcja Resetuj monituje o ponowne uruchomienie laptopa. Po ponownym uruchomieniu kliknij „W pełni wyczyść dysk”. Teraz kliknij opcję „Resetuj”, aby przywrócić ustawienia fabryczne laptopa Asus z systemem Windows 10. Ostatnio zmodyfikowany: 2025-01-22 17:01

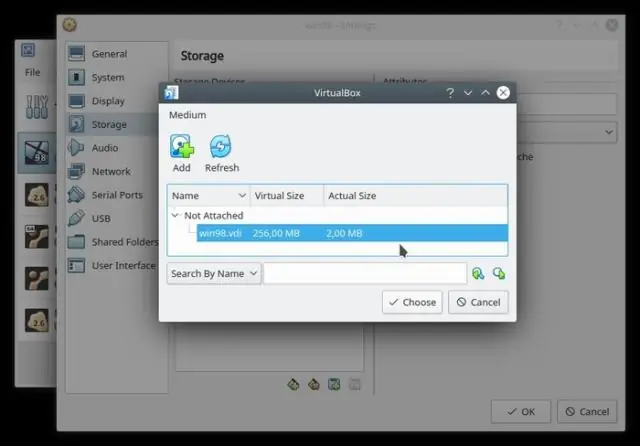

3 sposoby przesyłania plików między Windows i VirtualBox Krok 1: Znajdź folder, który chcesz udostępnić. Krok 2: Kliknij go prawym przyciskiem myszy i wybierz Właściwości. Krok 3: W zakładce Udostępnianie kliknij Zaawansowane udostępnianie. Krok 4: Zaznacz pole Udostępnij ten folder i dotknijOK. Krok 5: Uruchom VirtualBox i naciśnij Windows + R, aby wywołać okno dialogowe Uruchom. Ostatnio zmodyfikowany: 2025-01-22 17:01

Turbine to narzędzie do agregowania strumieni danych JSON wysyłanych przez serwer (SSE) w jeden strumień. Na przykład Netflix korzysta z Hystrix, który ma pulpit nawigacyjny w czasie rzeczywistym, który wykorzystuje Turbinę do agregowania danych z setek lub tysięcy maszyn. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmienne są zwykle przechowywane w pamięci RAM. sam zwykle stosuje się do powyższych reguł (wskaźnik zadeklarowany w funkcji jest przechowywany na stosie), ale dane, na które wskazuje (sam blok pamięci lub obiekt, który utworzyłeś za pomocą new) są przechowywane na stercie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Int nie istnieje w JavaScript. Ostatnio zmodyfikowany: 2025-06-01 05:06

TestNG zapewnił możliwość zaimplementowania interfejsu „IReporter”, który można zaimplementować w celu wygenerowania niestandardowego raportu przez użytkowników. Posiada metodę 'generateReport()', która zostanie wywołana po zakończeniu wykonywania całego pakietu i przekazaniu raportu do określonego katalogu wyjściowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby uzyskać dostęp do Xactimate online, odwiedź stronę www.xactimate.com w obsługiwanej przeglądarce i zaloguj się przy użyciu swojego identyfikatora Xactware. Aby pobrać Xactimate mobile, odwiedź App Store na urządzenie z systemem iOS lub Google Play na urządzenie z systemem Android. Skontaktuj się z działem sprzedaży Xactware, aby uaktualnić do Xactimate Professional pod numerem 800-424-XACT (9228). Ostatnio zmodyfikowany: 2025-01-22 17:01

Ext JS jest oprogramowaniem typu open source, ponieważ zapewniamy źródło, a nawet wydajemy wersję na licencji GPL. Ext JS ma podwójną licencję i ma licencję komercyjną, a kupując subskrypcję pomocy technicznej, zyskujesz możliwość posiadania wersji tylko do pomocy technicznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Model Rails to klasa Ruby, która może dodawać rekordy bazy danych (pomyśl o całych wierszach w tabeli Excel), wyszukiwać konkretne dane, których szukasz, aktualizować te dane lub usuwać dane. Railsy zawierają generator modeli, z którego możesz korzystać za pomocą wiersza poleceń, o ile jesteś w aplikacji Rails. Ostatnio zmodyfikowany: 2025-01-22 17:01

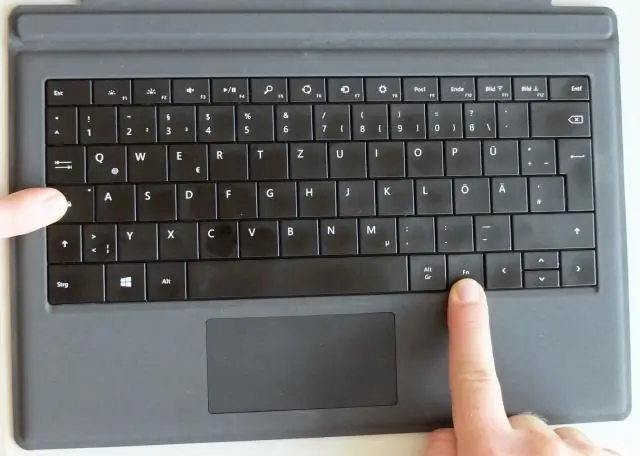

Trzymając kursor nadal aktywny, aby przewodnik pozostał wybrany, naciśnij klawisz Ctrl na klawiaturze i przeciągnij mysz w prawo lub w lewo od slajdu, aby utworzyć nowy przewodnik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dwa główne typy oprogramowania to oprogramowanie systemowe i oprogramowanie aplikacyjne. Oprogramowanie systemowe kontroluje wewnętrzne funkcjonowanie komputera, głównie poprzez system operacyjny (q.v.), a także kontroluje takie urządzenia peryferyjne jak monitory, drukarki i urządzenia pamięci masowej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Suwmiarka z noniuszem to precyzyjny instrument, który mierzy wymiary wewnętrzne, zewnętrzne i głębokość. Może mierzyć z dokładnością do jednej tysięcznej cala i jednej setnej milimetra. Suwmiarka ma dwa zestawy szczęk, po jednej w górnej i dolnej części. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, możesz zainstalować SQL Server 2012 na Windows Server 2008 R2 (macierz tutaj - dokładnie tam, gdzie znajduje się link na zrzucie ekranu, jeśli go kliknąłeś - pokazuje obsługiwane kombinacje wersji/systemu operacyjnego). Ostatnio zmodyfikowany: 2025-01-22 17:01

Znaleźliśmy 815 301 firm, które korzystają z Amazon AWS. Firmy korzystające z Amazon AWS są najczęściej spotykane w Stanach Zjednoczonych oraz w branży oprogramowania komputerowego. Amazon AWS jest najczęściej używany przez firmy z 10-50 pracownikami i 1M-10M dolarów przychodu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Korzystanie z Charlesa z iPhone'a. Aby użyć Charlesa jako serwera proxy HTTP na iPhonie, musisz ręcznie skonfigurować ustawienia proxy HTTP w sieci Wi-Fi w Ustawieniach iPhone'a. Przejdź do aplikacji Ustawienia, dotknij Wi-Fi, znajdź sieć, z którą jesteś połączony, a następnie dotknij niebieskiej strzałki ujawnienia, aby skonfigurować sieć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kenneth Sean 'Ken' Carson (1961-1967, 1969-obecnie) Druga postać dodana do linii, Ken był chłopakiem Barbie przez większą część jej istnienia. Po krótkiej przerwie wrócili do siebie. Według książek Random House z lat 60. pełne imię Kena to Kenneth Sean Carson. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z ponad 60 000 uczestnikami w sześciu miejscach na Las Vegas, 2019 obiecuje być największym re:Invent. Ostatnio zmodyfikowany: 2025-06-01 05:06

Administrator bazy danych może uzyskać stopień naukowy lub certyfikat z przedmiotu związanego z komputerami po zdobyciu pewnego doświadczenia zawodowego. Program certyfikatu trwa rok, a ukończenie stopnia stowarzyszonego zajmuje dwa lata. Ostatnio zmodyfikowany: 2025-01-22 17:01