Egzamin CISSP zawiera minimum 100 pytań i maksimum 150 pytań. Kandydaci mają trzy godziny na zdanie egzaminu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podczas tego bezpłatnego, jednodniowego wydarzenia dowiesz się: Typowe koncepcje dotyczące chmury Zalety platformy Azure Strategie przejścia na chmurę Azure Podstawy obliczeń, sieci, pamięci masowej i bezpieczeństwa na platformie Azure Uczestnicząc w wydarzeniu, zdobędziesz wiedzę niezbędną do korzystania z AZ-900 Egzamin certyfikacyjny Microsoft Azure Fundamentals i. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do api.slack.com/apps, wybierz Utwórz nową aplikację, wprowadź nazwę swojej aplikacji i wybierz właściwe konto Slack, na którym chcesz korzystać z nowego bota Slack. Slack pokaże wtedy kilka opcji dodawania funkcji do Twojej aplikacji. Możesz dodawać użytkowników botów, interaktywne wiadomości i nie tylko - ale każda z nich wymaga kodowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bazy danych w programie Access składają się z czterech obiektów: tabel, zapytań, formularzy i raportów. Razem te obiekty umożliwiają wprowadzanie, przechowywanie, analizowanie i kompilowanie danych w dowolny sposób. Ostatnio zmodyfikowany: 2025-01-22 17:01

Persony to fikcyjne postacie, które tworzysz na podstawie swoich badań w celu reprezentowania różnych typów użytkowników, którzy mogą w podobny sposób korzystać z Twojej usługi, produktu, witryny lub marki. Tworzenie person pomoże Ci zrozumieć potrzeby, doświadczenia, zachowania i cele Twoich użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stół zagnieżdżony to jeden stół umieszczony wewnątrz drugiego, przy czym większy stół pełni rolę pojemnika dla mniejszego. Tabele zagnieżdżone to sposób organizowania obiektów, takich jak obrazy lub tekst, w równomiernie rozmieszczonych wierszach i kolumnach. Ostatnio zmodyfikowany: 2025-01-22 17:01

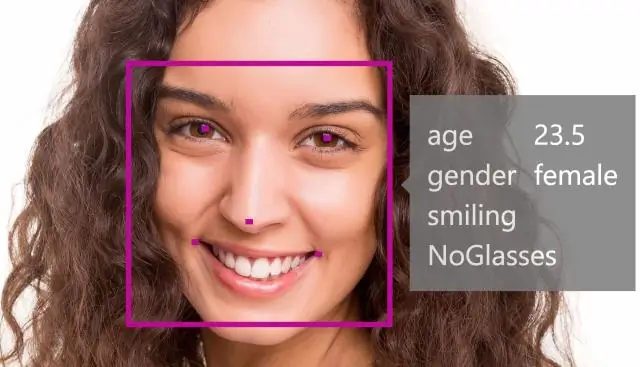

Interfejs API Azure Face używa najnowocześniejszych algorytmów twarzy opartych na chmurze do wykrywania i rozpoznawania ludzkich twarzy na obrazach. Jego możliwości obejmują takie funkcje, jak wykrywanie twarzy, weryfikacja twarzy i grupowanie twarzy w celu organizowania twarzy w grupy na podstawie ich wizualnego podobieństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamera szpiegowska USB ma postać wtyczki zasilającej z ukrytą kamerą i 1-2 portami USB z tyłu. Podłączasz go i zaczyna nagrywać. Przechowuje się na karcie pamięci microSD lub zapewnia podgląd na żywo w czasie rzeczywistym na urządzeniu mobilnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Subdomena to dodatkowa część nazwy domeny głównej. Subdomeny są tworzone w celu organizowania i przechodzenia do różnych sekcji Twojej witryny. W tym przykładzie „sklep” to subdomena, „twojawitryna” to domena podstawowa, a „.com” to domena najwyższego poziomu (TLD). Ostatnio zmodyfikowany: 2025-01-22 17:01

Warianty AT&T i T-Mobile są jednak dostarczane tylko z chipem GSM. Oznacza to, że nie możesz używać AT&T lub T-Mobile iPhone na Verizon lub Sprint, ponieważ te wersje nie mają chipów CDMA. (Możesz jednak zabrać AT&T iPhone do T-Mobile lub odwrotnie). Ostatnio zmodyfikowany: 2025-01-22 17:01

Top 5 najlepszych darmowych programów do odzyskiwania plików systemu Windows 10 Recuva (Windows) Recuva to w 100% bezpłatne oprogramowanie do odzyskiwania danych. Disk Drill (Windows, Mac) Disk Drill to darmowy program do odzyskiwania danych dla systemów Windows i Mac. Stellar Data Recovery (Windows, Mac) RecoverIt Bezpłatne odzyskiwanie danych (Windows, Mac). Ostatnio zmodyfikowany: 2025-01-22 17:01

Kryteria teoretycznie powinny mieć mniejszy narzut niż zapytanie HQL (z wyjątkiem zapytań nazwanych, do których przejdę). Dzieje się tak, ponieważ Kryteria nie muszą niczego analizować. Zapytania HQL są analizowane za pomocą parsera opartego na ANTLR, a następnie wynikowy AST jest przekształcany w SQL. Kryteria - nie trzeba analizować przed wygenerowaniem. Ostatnio zmodyfikowany: 2025-01-22 17:01

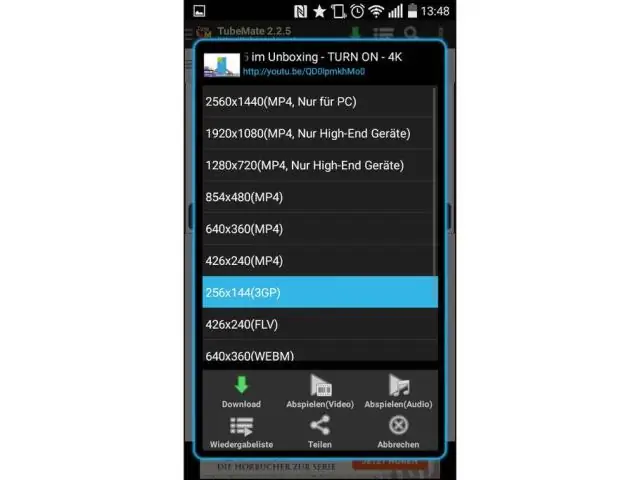

6 najlepszych formatów plików wideo i jakie są najlepsze dla AVI (przeplatanie audio wideo) i WMV (Windows media wideo) MOV i QT (formaty Quicktime) MKV (format Matroska) MP4. AVCHD (zaawansowane kodowanie wideo, wysoka rozdzielczość) FLV i SWF (formaty Flash). Ostatnio zmodyfikowany: 2025-01-22 17:01

Argumenty w języku programowania R. Argumenty są zawsze nazywane podczas definiowania funkcji. Argumenty są opcjonalne; nie musisz określać dla nich wartości. Mogą mieć wartość domyślną, która jest używana, jeśli sam nie określisz wartości dla tego argumentu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmień atrybuty plików w systemie Windows 10 Otwórz Eksplorator plików i przejdź do folderu zawierającego Twoje pliki. Wybierz plik, którego atrybuty chcesz zmienić. Na karcie Strona główna Wstążki kliknij przycisk Właściwości. W następnym oknie dialogowym, w sekcji Atrybuty, możesz ustawićlub usunąć atrybuty Tylko do odczytu i Ukryte. Ostatnio zmodyfikowany: 2025-01-22 17:01

System poznawczy. System mentalny składający się z powiązanych ze sobą elementów założeń, przekonań, idei i wiedzy, którą dana osoba posiada na temat wszystkiego, co jest konkretne (osoba, grupa, obiekt itp.) lub abstrakcyjnej (myśli, teoria, informacje itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak dodać niestandardową stronę błędu Otwórz Menedżera internetowych usług informacyjnych (IIS): W okienku Połączenia rozwiń nazwę serwera, rozwiń Witryny, a następnie przejdź do witryny sieci Web lub aplikacji, dla której chcesz skonfigurować niestandardowe strony błędów. W okienku Strona główna kliknij dwukrotnie Strony błędów. W okienku Akcje kliknij Dodaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

3.0 w folderze /Applications, a następnie przeciągnij jego ikonę do ikony Kosza znajdującej się na końcu Docka i upuść ją tam.Możesz również kliknąć prawym przyciskiem myszy lub kliknąć opcję Google Talk Plugin5.41. 3.0, a następnie wybierz opcję Przenieś do kosza z podmenu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest podpowiedź? Etykietki narzędzi są używane z elementem do wyświetlania tytułu w polu tytułu obok elementu, po najechaniu na element myszą. Jeśli chcesz wyświetlić podpowiedź, po prostu dodaj atrybut title do elementów wejściowych, a wartość atrybutu title będzie używana jako podpowiedź. Ostatnio zmodyfikowany: 2025-01-22 17:01

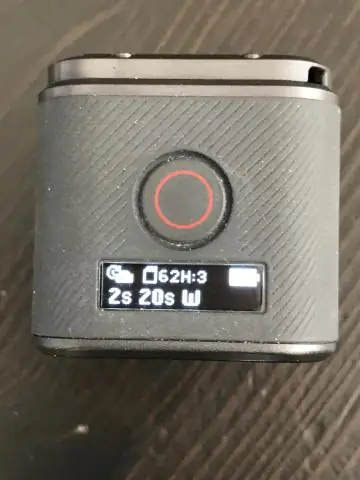

Wygląda na to, że wystąpił problem z połączeniem z Twoim GoPro. Wyłącz Wi-Fi, a następnie włącz ponownie na GoPro. Upewnij się, że masz połączenie z siecią Wi-Finet aparatu. Uruchom ponownie aplikację GoPro. Jeśli nadal pojawia się ten komunikat o błędzie, spróbuj włączyć tryb samolotowy, odczekaj około 10 sekund, a następnie wyłącz tryb samolotowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firefox jest szybszy i szczuplejszy niż Chrome Na swoim debiucie Mozilla twierdziła, że FirefoxQuantum działa dwa razy szybciej niż poprzednia wersja Firefoxa, jednocześnie wymagając o 30 procent mniej pamięci RAM niż Chrome. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz umieścić @ przed wywołaniem funkcji, aby pominąć wszystkie komunikaty o błędach. w Core Php, aby ukryć komunikat ostrzegawczy, ustaw error_reporting(0) na górze wspólnego pliku dołączanego lub pojedynczego pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inżynieria społeczna to termin używany dla szerokiego zakresu złośliwych działań realizowanych poprzez interakcje międzyludzkie. Wykorzystuje manipulacje psychologiczne, aby nakłonić użytkowników do popełnienia błędów bezpieczeństwa lub ujawnienia poufnych informacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

C jest wysoce przenośny i służy do tworzenia skryptów aplikacji systemowych, które stanowią główną część systemu operacyjnego Windows, UNIX i Linux. C jest językiem programowania ogólnego przeznaczenia i może wydajnie pracować w aplikacjach korporacyjnych, grach, grafice i aplikacjach wymagających obliczeń itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

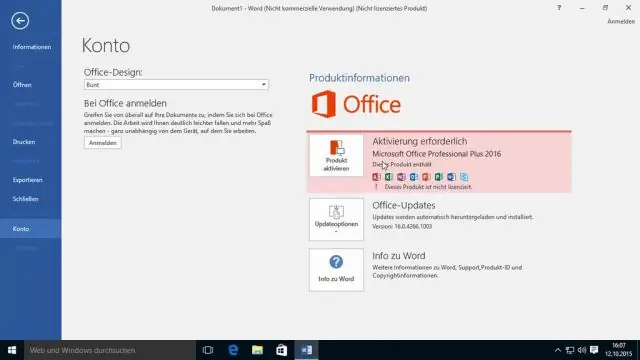

Jeśli komputer został fabrycznie załadowany systemem Microsoft Windows, klucz produktu oprogramowania znajduje się zwykle na wielokolorowej naklejce z logo firmy Microsoft na obudowie komputera. W przypadku pakietu Microsoft Office naklejkę można znaleźć na płycie instalacyjnej dołączonej do komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Router Wi-Fi Linksys N300 (E900) Ten bezprzewodowy router internetowy oferuje prędkość Wireless-N do 300 Mb/s oraz technologię anteny MIMO, która zwiększa siłę sygnału Wi-Fi i zapewnia wyjątkowy zasięg oraz niezawodność. Oprogramowanie Linksys Connect umożliwia łatwą konfigurację i zarządzanie routerem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pobierz i zainstaluj aplikację GIPHY ze sklepu Google Play. Użyj paska wyszukiwania u góry ekranu, aby wyszukać obraz GIF. Spośród wszystkich odpowiednich wyników wybierz ten, który chcesz pobrać. Naciśnij i przytrzymaj obraz GIF i naciśnij Tak, aby zapisać obraz na swoim urządzeniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kluczowe różnice między OOP i POP.POP to programowanie zorientowane proceduralnie, podczas gdy programowanie OOP jest zorientowane obiektowo. Głównym celem POP jest „jak wykonać zadanie”, zgodnie ze schematem blokowym, aby wykonać zadanie. Natomiast atrybuty OOP i funkcje klasy są podzielone między obiekty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Często opracowywanie rozwiązania przy użyciu LINQ zapewnia całkiem rozsądną wydajność, ponieważ system może utworzyć drzewo wyrażeń do reprezentowania zapytania bez faktycznego uruchamiania zapytania podczas jego tworzenia. Tylko podczas iteracji wyników używa tego drzewa wyrażeń do generowania i uruchamiania zapytania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak skonfigurować mobilny hotspot ZTE MF91D 4G LTE Włóż kartę SIM. Włącz router, przytrzymując przycisk On/Off przez kilka sekund. Kliknij ikonę sieci bezprzewodowej na swoim komputerze. Wybierz Połącz z siecią / Wyświetl dostępne sieci. Kliknij swoją sieć (SSID), wybierz Połącz. Wprowadź klucz sieciowy (KEY WIFI), naciśnij Połącz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Algorytmy sortowania Algorytm Struktura danych Złożoność czasowa:Najgorsze Szybkie sortowanie Tablica O(n2) Sortowanie przez scalanie Tablica O(n log(n)) Sortowanie sterty Tablica O(n log(n)) Sortowanie gładkie Tablica O(n log(n)). Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy Neato rysuje drewniane podłogi? Wydaje się, że to oczywista cecha projektowa, ale Roomba 880 porysowała nasze podłogi. Nie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zakwalifikuj się do statusu Partnera Google. Zdaj certyfikat Google Ads. Spełnij wymagania dotyczące wydatków na zarządzanych kontach. Zademonstruj swoje wyniki, zapewniając silny wzrost klientów i firmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby uruchomić SQL Server Management Studio W bieżących wersjach systemu Windows na stronie Start wpisz SSMS, a następnie kliknij Microsoft SQL Server Management Studio. W przypadku korzystania ze starszych wersji systemu Windows w menu Start wskaż polecenie Wszystkie programy, wskaż polecenie Microsoft SQL Server, a następnie kliknij SQL Server Management Studio. Ostatnio zmodyfikowany: 2025-01-22 17:01

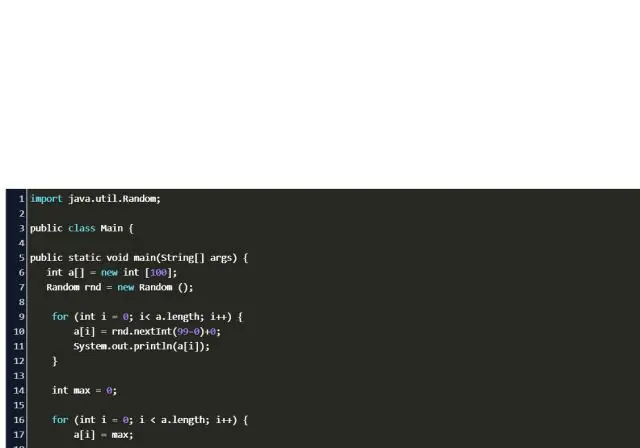

Matematyka. Funkcja max() jest funkcją wbudowaną w Javie, która zwraca maksymalnie dwie liczby. Argumenty są przyjmowane w int, double, float i long. Jeśli jako argument zostanie przekazana liczba ujemna i dodatnia, generowany jest wynik dodatni. Ostatnio zmodyfikowany: 2025-01-22 17:01

W ASP.NET MVC ma różne typy wyników akcji. Każdy wynik akcji zwraca inny format danych wyjściowych. Programista używa różnych wyników akcji, aby uzyskać oczekiwany wynik. Wyniki akcji zwracają wynik, aby wyświetlić stronę dla danego żądania. Ostatnio zmodyfikowany: 2025-01-22 17:01

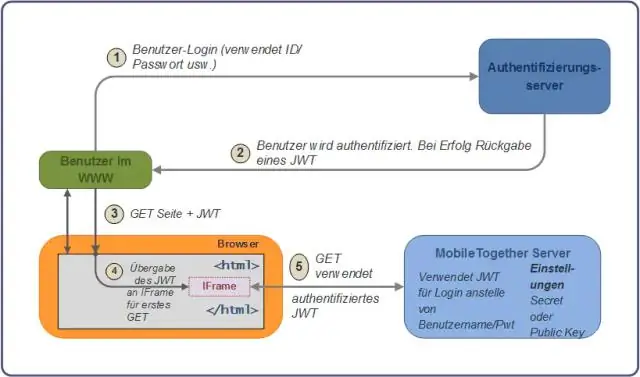

JSON Web Token (JWT) to otwarty standard (RFC 7519), który definiuje kompaktowy i samodzielny sposób bezpiecznego przesyłania informacji między stronami jako obiektu JSON. JWT można podpisywać za pomocą klucza tajnego (za pomocą algorytmu HMAC) lub pary kluczy publiczny/prywatny za pomocą RSA lub ECDSA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź na stronę www.microsoft.com/home-use-program/order-history i wprowadź swój służbowy adres e-mail. Jeśli otrzymasz wiadomość e-mail wysłaną na Twój adres służbowy, która zawiera klucz produktu, postępuj zgodnie z instrukcjami zawartymi w części Uzyskaj pomoc dotyczącą instalowania pakietu Office za pośrednictwem programu użytkowania w domu firmy Microsoft. Ostatnio zmodyfikowany: 2025-01-22 17:01

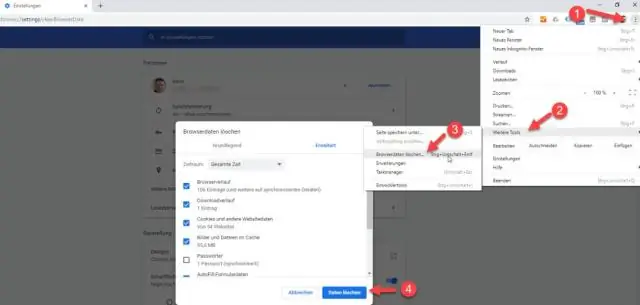

Przejdź do Panelu sterowania > Programy i funkcje, usuń pasek narzędzi inbox.com z listy zainstalowanych programów. Powinno to przywrócić Twoją stronę główną z powrotem do Google. Jeśli nie, otwórz Internet Explorer, kliknij Narzędzia > Opcje internetowe i zmień stronę główną w sekcji Strona główna na pierwszej karcie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Formularze Google nie zawierają przycisku CTA na końcu formularzy, ale umożliwiają dołączenie wiadomości potwierdzającej, w której można udostępnić łącze PayPal. Po prostu otwórz ustawienia formularza, wybierz zakładkę Prezentacja i dodaj wiadomość potwierdzającą wraz z łączem PayPal. Ostatnio zmodyfikowany: 2025-01-22 17:01