Najwcześniejsze akumulatory litowo-jonowe nie były kompatybilne wstecznie z narzędziami akumulatorowymi nikad, ale z czasem to się zmieniło. Trzy główne firmy produkujące narzędzia - DeWalt, Hitachi i Ridgid - produkują teraz akumulatory 18-woltowe, które są kompatybilne zarówno w przód, jak i wstecz. Ostatnio zmodyfikowany: 2025-01-22 17:01

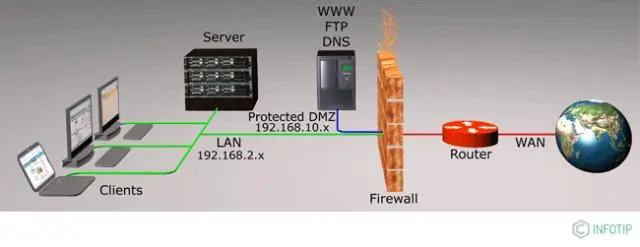

Spośród trzech obszarów bezpieczeństwa routera, bezpieczeństwa fizycznego, wzmocnienia routera i bezpieczeństwa systemu operacyjnego, bezpieczeństwo fizyczne polega na umieszczeniu routera w bezpiecznym pomieszczeniu dostępnym tylko dla upoważnionego personelu, który może odzyskać hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij Rysuj > Obróć i kliknij obrót. Obróć w prawo o 90°, aby obrócić wybrany obraz o 90 stopni zgodnie z ruchem wskazówek zegara. Obróć w lewo o 90°, aby obrócić wybrany obraz o 90 stopni w lewo. Odwróć poziomo, aby utworzyć poziome lustrzane odbicie wybranego obrazu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszystkie niezmienne obiekty wbudowane Pythona można zaszyfrować, podczas gdy nie można modyfikować kontenerów (takich jak słowniki listor). Obiekty, które są instancjami klas zdefiniowanych przez użytkownika, są domyślnie haszowane; wszystkie porównują nierówne, a ich wartością hash jest ich id(). Ostatnio zmodyfikowany: 2025-01-22 17:01

NET USER Polecenie sprawdzania szczegółów wygaśnięcia hasła Przejdź do menu Start lub paska wyszukiwania. Wpisz „CMD” lub „Wiersz polecenia” i naciśnij Enter, aby otworzyć okno wiersza polecenia. W oknie wiersza polecenia wpisz poniższe polecenie i naciśnij klawisz Enter, aby wyświetlić szczegóły konta użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na karcie pamięci o pojemności 32 GBSD można nagrać około 90 minut wideo w rozdzielczości 1080p (1,080 x 1920) „Full HD”. Jeśli zmniejszysz rozdzielczość do 720p (720 x 1280) „HD Ready”, zbliżysz się do 200 minut czasu nagrywania na karcie 32 GB. Ostatnio zmodyfikowany: 2025-01-22 17:01

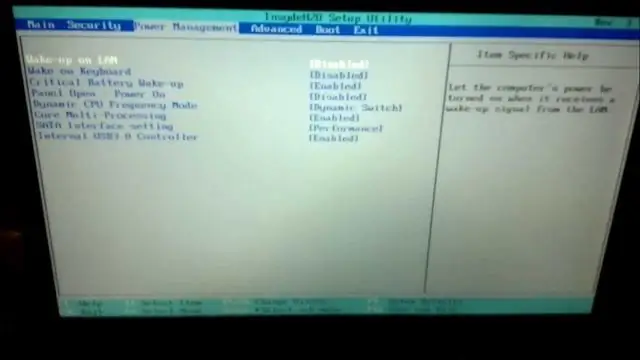

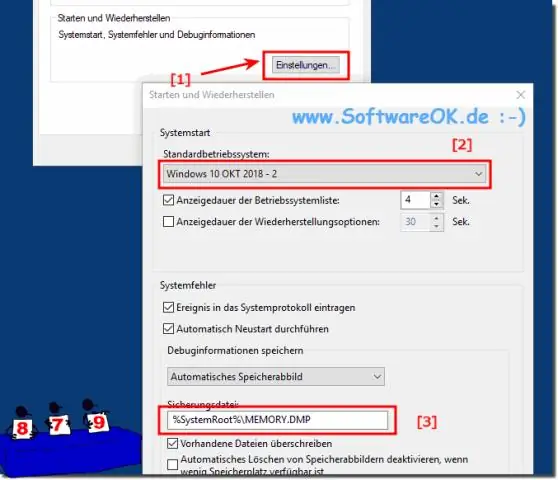

Naciśnij kilkakrotnie klawisz F2, gdy tylko laptop Toshiba zacznie się uruchamiać, aż pojawi się ekran menu BIOS. Wyłącz notebooka Toshiba. Włącz komputer. Natychmiast naciśnij klawisz Esc podczas uruchamiania. Naciśnij klawisz F1, aby wejść do BIOS-u. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cloudera DataFlow (Ambari) - dawniej Hortonworks DataFlow (HDF) - to skalowalna platforma analityczna przesyłania strumieniowego w czasie rzeczywistym, która pozyskuje, analizuje i analizuje dane w celu uzyskania kluczowych informacji i natychmiastowej analizy umożliwiającej podjęcie działań. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak usunąć ochronę przed zapisem z dysku flash USB Lexar? Wpisz regedit w oknie Uruchom. Przejdź do następującego podklucza i znajdź klucz WriteProtect na prawym panelu. Kliknij dwukrotnie klucz WriteProtect i zmień wartość na 0. Spróbuj dodać nowe elementy do dysku flash lub usunąć niektóre elementy z tego dysku. Ostatnio zmodyfikowany: 2025-01-22 17:01

PrimeNG to zbiór bogatych komponentów UI dla Angulara. Profesjonalnie zaprojektowane, wysoce konfigurowalne natywne szablony aplikacji Angular CLI, które pozwolą Ci szybko rozpocząć pracę. Ostatnio zmodyfikowany: 2025-01-22 17:01

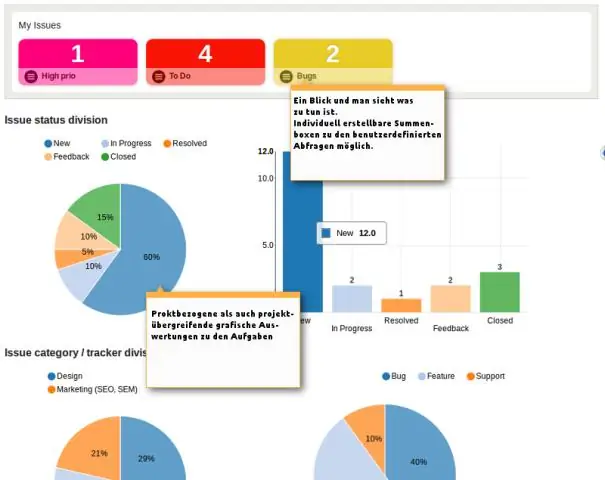

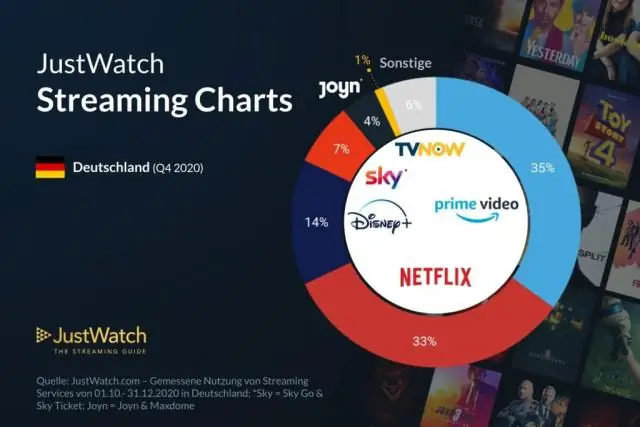

Oto niektóre z zalet reprezentacji graficznej: Sprawia, że dane są bardziej zrozumiałe. Oszczędza czas. Dzięki temu porównywanie danych jest wydajniejsze. Ostatnio zmodyfikowany: 2025-01-22 17:01

'selection' jest instrukcją 'if then else', a iterację spełnia szereg instrukcji, takich jak 'while', 'do' i 'for', podczas gdy instrukcja typu case jest spełniona przez oświadczenie „przełącznik”. Pseudokod to sztuczny i nieformalny język, który pomaga programistom rozwijać algorytmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest pakiet ATK? Ten pakiet instaluje oprogramowanie ATK Hotkey Driver oraz inne sterowniki i oprogramowanie ASUS z różnymi modelami laptopów. Jest preinstalowany z nowymi laptopami i wymagany do uruchomienia różnych opcjonalnych funkcji. Jest to zestaw narzędzi, które umożliwią działanie przycisku Fn na klawiaturze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyłączyć przekierowanie poczty głosowej: wyślij wiadomość VM OFF na 150. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuń je.. plik mdmp to zrzuty pamięci, z których SQL ma naruszenia dostępu lub inne podobne błędy. Jeśli obecnie je otrzymujesz, zadzwoń do obsługi klienta MS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Za 20 000 dolarów rocznie planiści transportu i inni mogą uzyskać dostęp do Strava Metro, które zapewnia bezprecedensowy wgląd w to, gdzie i jak ludzie jeżdżą na rowerze. Może im powiedzieć, na przykład, gdzie przyspieszają i zwalniają, lub gdzie mogą pozostać na ulicy lub przejechać na przejściu dla pieszych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Koszyk to oprogramowanie wykorzystywane przez ineCommerce, które pomaga odwiedzającym dokonywać zakupów online. Obszar witryny, do którego sprzedawca uzyskuje dostęp w celu zarządzania sklepem internetowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

DB SL. Poziom odczuwania w decybelach. Liczba decybeli powyżej innego progu. Zobacz samouczek dotyczący odruchu akustycznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spis treści Krok 1: Zmierz swoje okno. Krok 2: Użyj pasków filtrujących, aby określić układ. Krok 3: Zmierz żaluzje. Krok 4: Przymocuj paski wypełniacza. Krok 5: Zamontuj okiennice. Krok 6: Sprawdź wyrównanie i wyreguluj. Krok 7: Zaznacz rozmieszczenie sprzętu. Krok 8: Pomiar i wstępne wywiercenie otworów. Ostatnio zmodyfikowany: 2025-01-22 17:01

16-bit RGB Wykorzystuje paletę kolorów 32×64×32 = 65 536 kolorów. Zwykle jest przydzielonych 5 bitów na składowe koloru czerwonego i niebieskiego (każdy po 32 poziomy) i 6 bitów na składową zieloną (64 poziomy), ze względu na większą wrażliwość zwykłego ludzkiego oka na ten kolor. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gemfile to miejsce, w którym określasz, których klejnotów chcesz użyć, i pozwala określić, które wersje. Plik klejnotów. plik blokady to miejsce, w którym Bundler rejestruje dokładne wersje, które zostały zainstalowane. W ten sposób, gdy ta sama biblioteka/projekt zostanie załadowana na inną maszynę, uruchomiona instalacja pakietu będzie wyglądać w pliku Gemfile. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powiadomienie push to wiadomość, która pojawia się na urządzeniu mobilnym. Wydawcy aplikacji mogą je wysyłać w dowolnym momencie; użytkownicy nie muszą być w aplikacji ani używać swoich urządzeń, aby je otrzymać. Powiadomienia push wyglądają jak SMS-y i alerty mobilne, ale docierają tylko do użytkowników, którzy zainstalowali Twoją aplikację. Ostatnio zmodyfikowany: 2025-01-22 17:01

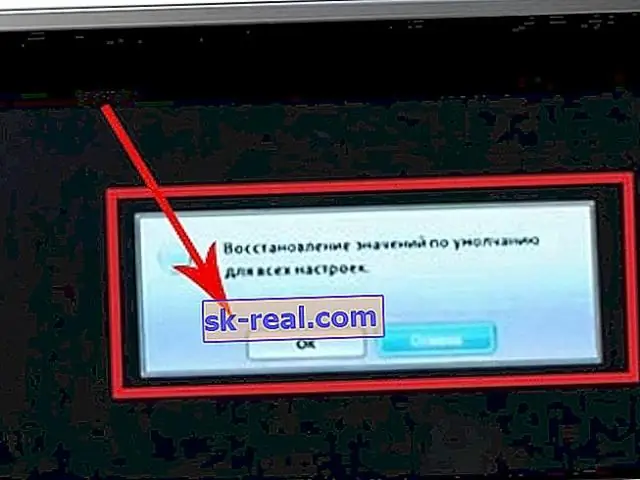

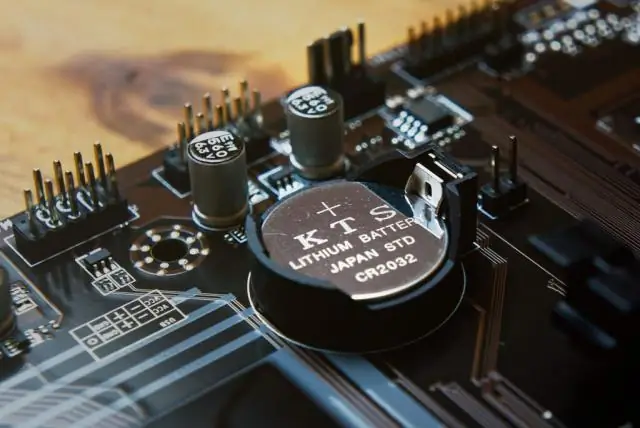

CMOS (skrót od komplementarnego półprzewodnika z tlenkiem metalu) to termin zwykle używany do opisania małej ilości pamięci na płycie głównej komputera, która przechowuje ustawienia BIOS-u. Niektóre z tych ustawień systemu BIOS obejmują czas i datę systemową oraz ustawienia sprzętowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zamiast tego wspomnienia są rekonstruowane na wiele różnych sposobów po wydarzeniu się wydarzeń, co oznacza, że mogą być zniekształcone przez kilka czynników. Czynniki te obejmują schematy, amnezję źródła, efekt dezinformacji, stronniczość wsteczną, efekt nadmiernej pewności siebie i konfabulację. Ostatnio zmodyfikowany: 2025-01-22 17:01

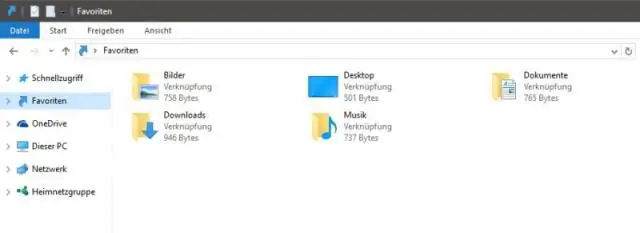

Ulubione to seria skrótów, które są wyświetlane w lewym panelu nawigacyjnym Windows/FileExplorer, w sekcji o nazwie Ulubione. Znajdują się one zawsze w lewym górnym rogu okna i są łatwo dostępne podczas pracy z Windows/FileExplorer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Internetowa baza danych to aplikacja bazodanowa przeznaczona do zarządzania i uzyskiwania do niej dostępu przez Internet. Operatorzy witryn internetowych mogą zarządzać tym zbiorem danych i prezentować wyniki analityczne na podstawie danych w aplikacji Webdatabase. Internetowe bazy danych mogą organizować dane osobowe lub biznesowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rakieta wodna działa w ten sposób, że częściowo napełnia ją wodą, a następnie zwiększa ciśnienie powietrza w jej wnętrzu. Kiedy dolna dysza jest otwarta, wewnętrzne ciśnienie powietrza wypycha wodę z tej dyszy z dużą prędkością, powodując, że rakieta wystrzeliwuje prosto w górę z dużą prędkością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Interaktywność. Multimedia to treści, które wykorzystują kombinację różnych form treści, takich jak tekst, dźwięk, obrazy, animacje, wideo i treści interaktywne. Multimedia kontrastują z mediami, które wykorzystują tylko podstawowe wyświetlacze komputerowe, takie jak tylko tekst lub tradycyjne formy materiałów drukowanych lub wytwarzanych ręcznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak bezprzewodowo podłączyć smartfon do telewizora? Przejdź do Ustawienia> Poszukaj opcji dublowania ekranu / Castscreen / wyświetlania bezprzewodowego w telefonie. Klikając powyższą opcję, telefon komórkowy identyfikuje telewizor lub klucz sprzętowy obsługujący Miracast i wyświetla go na ekranie. Stuknij nazwę, aby zainicjować połączenie. Aby zatrzymać dublowanie, dotknij Rozłącz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją trzy podstawowe typy studiów przypadku: przypadki kluczowe, przypadki odstające i przypadki wiedzy lokalnej. Przypadki kluczowe to te, które są wybierane, ponieważ badacz ma „szczególne zainteresowanie tym tematem lub okolicznościami go otaczającymi”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby odinstalować MongoDB w systemie Mac OS X, należy uruchomić następujące polecenia, aby usunąć mongodb z procesu uruchamiania/uruchamiania i odinstalować go za pomocą Homebrew: launchctl list | grep mongo. launchctl usunąć homebrew.mxcl.mongodb. pkill -f mongod. warzyć odinstalować mongodb. Ostatnio zmodyfikowany: 2025-06-01 05:06

Usługi świadczone przez Internet służą do interakcji, biznesu, marketingu, pobierania plików, wysyłania danych itp. Różne usługi internetowe to poczta elektroniczna, sieć WWW (WWW), protokół przesyłania plików (FTP), pokoje rozmów, lista mailingowa, wiadomości błyskawiczne, czat i NewsGroups. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kopiowanie i wklejanie arkuszy między skoroszytami Otwórz skoroszyt i kliknij przycisk Pasek przezroczy na pasku stanu. Zaznacz miniatury arkuszy, które chcesz skopiować, a następnie kliknij prawym przyciskiem myszy (kliknij z klawiszem Control na Macu) i wybierz Kopiuj. Otwórz skoroszyt docelowy lub utwórz nowy skoroszyt. Zapisz zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Android (Jellybean) - Usuwanie zapisanych haseł i FormData Uruchom przeglądarkę, zwykle Chrome. Otwórz Menu i wybierz Ustawienia. Wybierz Prywatność. Wybierz opcję Wyczyść dane przeglądania. Zaznacz Wyczyść zapisane hasła i Wyczyść dane autouzupełniania, a następnie wybierz Wyczyść. Ostatnio zmodyfikowany: 2025-01-22 17:01

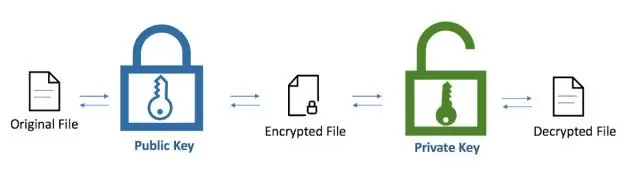

Kiedy ktoś wysyła Ci kryptowaluty przez Blockchain, w rzeczywistości wysyła je do zaszyfrowanej wersji tzw. „Klucza publicznego”. Jest jeszcze inny klucz, który jest przed nimi ukryty, znany jako „klucz prywatny”. Ten klucz prywatny służy do uzyskania klucza publicznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak długo mogą wytrzymać okucia SharkBite? Złączki SharkBite i rury PEX objęte są 25-letnią gwarancją na wszelkie wady producenta, o ile element został zainstalowany zgodnie z instrukcją montażu i jest zgodny z lokalnymi przepisami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane zadania to dane, których zadanie wymaga do ukończenia. Możesz dodać dane bezpośrednio do zadania, możesz je podać na danych zamówienia lub odziedziczyć z innego zadania. Możesz modelować dane zadania na kilka sposobów, korzystając z zakładki Dane zadania w edytorze zadań. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prokuratorzy z Biura Prokuratora Stanowego Florydy, mówiąc w skrócie, czytanie czyjegoś e-maila bez jego zgody jest w rzeczywistości nielegalne. Jednak zgodnie z prawem federalnym i prawa stanu Floryda, dostęp do przechowywanych wiadomości e-mail bez pozwolenia jest uważany za wykroczenie, zagrożone karą do roku pozbawienia wolności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby połączyć instancję DB z instancją EC2 przez publiczny Internet, wykonaj następujące czynności: Upewnij się, że instancja EC2 znajduje się w publicznej podsieci w VPC. Upewnij się, że instancja RDS DB została oznaczona jako publicznie dostępna. Uwaga na temat sieciowych list ACL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje kilka szkliw typu crackle, które można kupić w cenie od 10 do 25 USD + dolarów, ale wszystko, czego naprawdę potrzebujesz, to butelka kleju. Zwykły klej Elmer's lub Wood Glue będzie działał. To jedyna technika, której używam do robienia spękań, działa bezbłędnie za każdym razem. Moim ulubionym sposobem na to jest farba kredowa. Ostatnio zmodyfikowany: 2025-06-01 05:06