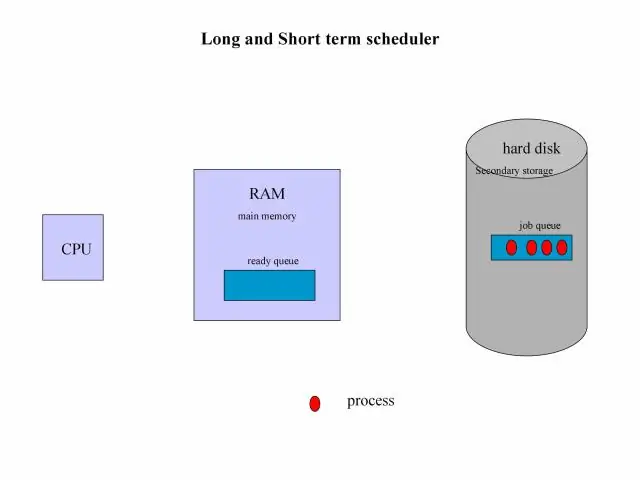

Harmonogramy to specjalne oprogramowanie systemowe, które w różny sposób obsługuje planowanie procesów. Ich głównym zadaniem jest wybór zadań, które mają zostać przesłane do systemu oraz decyzja, który proces uruchomić. Harmonogramy są trzech typów − Harmonogram długoterminowy. Harmonogram krótkoterminowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

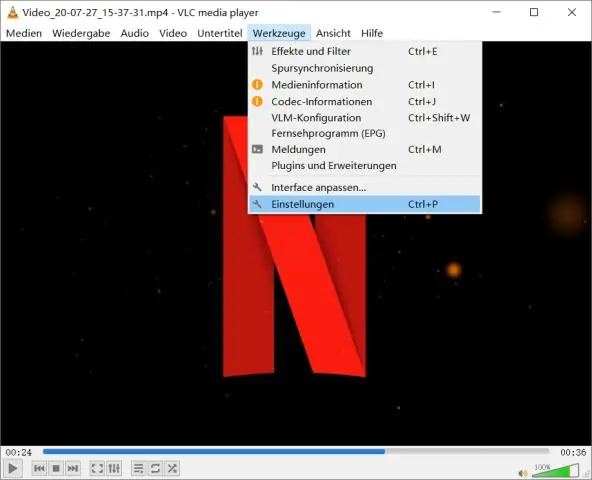

Chociaż VLC jest wydawany przez innego programistę niż RealPlayer i jego natywne formaty, darmowy odtwarzacz multimedialny jest przystosowany do odczytu plików RA, RM i RMVB. Możesz kontrolować odtwarzanie pliku aRealPlayer w VLC za pomocą kilku poleceń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Root Guard: Funkcja ochrony roota STP zapobiega, aby port stał się portem głównym lub zablokowanym portem. Jeśli port skonfigurowany jako root Guard odbierze nadrzędną jednostkę BPDU, port natychmiast przechodzi w stan niespójności root (zablokowany). Zwykle ochrona główna STP jest skonfigurowana na głównych i dodatkowych przełącznikach głównych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do strony Ustawienia Gmaila i otwórz kartę Ogólne. W opcji Podpis można zobaczyć nowe pole wyboru dostępne tuż pod polem podpisu z tekstem „Wstaw ten podpis przed cytowanym tekstem w odpowiedziach i usuń poprzedzający go wiersz „–”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kliknij „Plik”, a następnie kliknij kartę „Informacje”, aby wyświetlić panel ustawień uprawnień dla bieżącego dokumentu Word. Kliknij ikonę „Chroń dokument”, aby wyświetlić listę dostępnych funkcji ochrony dokumentów. Kliknij „Ogranicz edycję”, aby zapobiec kopiowaniu, ale zezwól na niektóre rodzaje edycji dokumentu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Połącz się z bezpieczną siecią Wi-Fi Kliknij na pasku menu. Jeśli Wi-Fi jest wyłączone, kliknij, a następnie wybierz Włącz Wi-Fi.* Wybierz sieć. Wprowadź hasło, a następnie kliknij Dołącz. Jeśli nie znasz hasła do sieci Wi-Fi, skontaktuj się z administratorem sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak rzeczowniki, różnica między żądaniem a żądaniami polega na tym, że żądanie jest aktem (l), podczas gdy żądania to. Ostatnio zmodyfikowany: 2025-01-22 17:01

Reagować. js to biblioteka JavaScript typu open source, która służy do tworzenia interfejsów użytkownika specjalnie dla aplikacji jednostronicowych. Służy do obsługi warstwy widoku dla aplikacji internetowych i mobilnych. React pozwala nam również na tworzenie komponentów UI wielokrotnego użytku. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pierwszą rzeczą, którą musisz zrobić, to zainstalować dodatek Node-RED, więc otwórz Home Assistant, przejdź do Hass.io, Add-on Store, wybierz Node-RED, a następnie kliknij Zainstaluj. Po zakończeniu instalacji przejdź do Config i pod credential_secret ustaw hasło, które będzie używane do szyfrowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odwaga. Jak prawie każdy wielki bohater, Perseusz jest niesamowicie odważny. Bez względu na to, jak niebezpieczne potwory na jego drodze, Perseusz śmiało maszeruje do przodu. Jest nie do powstrzymania – Gorgony, morskie potwory, nikczemny. Ostatnio zmodyfikowany: 2025-06-01 05:06

Galeria Motorola zapewnia dostęp do zdjęć i filmów wideo dostępnych lokalnie i online, a także albumów znajomych i kanału ich najnowszych działań związanych z multimediami. Aby rozpocząć korzystanie z Galerii, możesz po prostu otworzyć galerię za pomocą widżetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Propagowanie zdarzeń umożliwia pojedynczemu programowi obsługi elementu nadrzędnego nasłuchiwanie zdarzeń wywoływanych przez dowolne z jego elementów podrzędnych. Angular obsługuje propagację zdarzeń DOM i nie obsługuje propagacji zdarzeń niestandardowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

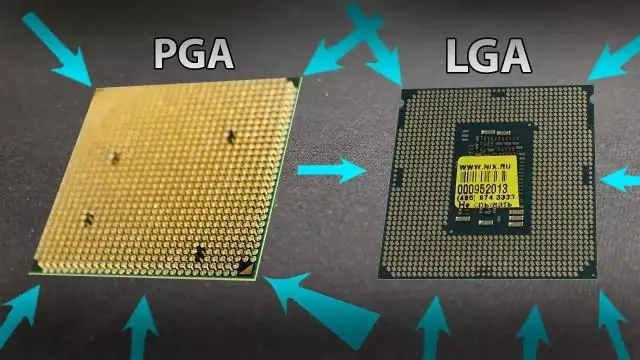

Przejdź do Panelu sterowania> System i zabezpieczenia> System, aby go otworzyć. Możesz także nacisnąć Windows + Pause na klawiaturze, aby natychmiast otworzyć to okno. Model i szybkość procesora komputera są wyświetlane po prawej stronie „Procesor” pod nagłówkiem System. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpośrednie przełączanie Metoda bezpośredniego przełączania powoduje, że przełączenie ze starego systemu na nowy następuje natychmiast po uruchomieniu nowego systemu. Przełączenie bezpośrednie jest zwykle najtańszą metodą przełączenia, ponieważ dział IT musi obsługiwać i utrzymywać tylko jeden system na raz. Ostatnio zmodyfikowany: 2025-01-22 17:01

DVD Writer/CD Writer to uniwersalny napęd wielokrotnego zapisu, który może odczytywać pliki audio, dane i wideo oraz nagrywać lub zapisywać zarówno w formatach CD, jak i DVD. Ten napęd DVD Writer/CD Writer umożliwia: Tworzenie niestandardowych plików audio, danych i wideo, które można nagrywać na płytach CD lub DVD. Ostatnio zmodyfikowany: 2025-01-22 17:01

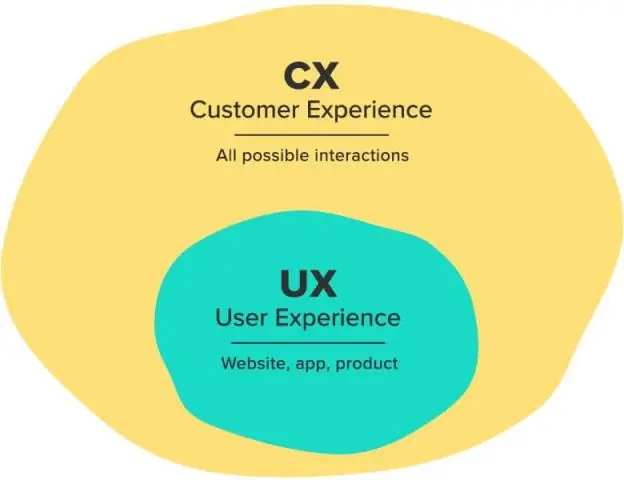

User Experience (UX) dotyczy osób wchodzących w interakcję z Twoim produktem oraz doświadczenia, jakie otrzymują w wyniku tej interakcji. Customer Experience (CX), w kontraście, obejmuje wszystkie interakcje, jakie dana osoba ma z Twoją marką. Ostatnio zmodyfikowany: 2025-06-01 05:06

Teoria informacji organizacyjnej. Teoria informacji organizacyjnej (OIT) to teoria komunikacji opracowana przez Karla Weicka, oferująca systemowy wgląd w przetwarzanie i wymianę informacji w organizacjach i między jej członkami. Ostatnio zmodyfikowany: 2025-01-22 17:01

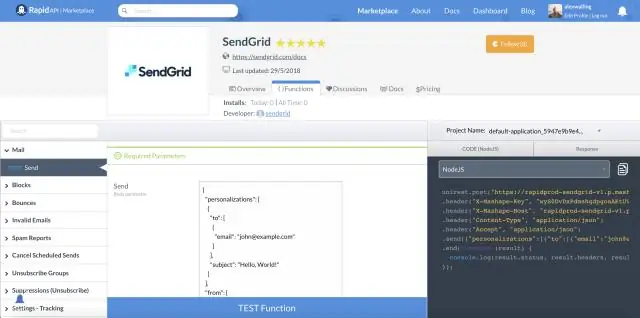

Wyślij wiadomość e-mail za pomocą interfejsu API W sekcji danych określ nazwy i adresy e-mail „do”, „od” i „odpowiedz do” oraz wprowadź temat. Skopiuj kod i wklej go w swoim terminalu. Wciśnij Enter. Sprawdź skrzynkę odbiorczą adresu, który określiłeś jako e-mail „do” i zobacz swoją wiadomość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby włączyć lub wyłączyć klawiaturę dotykową Zamień pierwszą literę każdego zdania na wielką literę w Ustawieniach Otwórz Ustawienia i kliknij/dotknij Urządzenia. Kliknij/dotknij Pisanie po lewej stronie i włącz (domyślnie) lub Wyłącz. Zamień pierwszą literę każdego zdania na klawiaturę dotykową po prawej stronie, co chcesz.(. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wartość domyślna to 6. Spróbuj podać wartość 7-8 i zobacz, czy to poprawi sytuację. Na koniec kliknij Zastosuj i naciśnij przyciskOK. Chociaż firma Microsoft zaleca użytkownikom korzystanie z domyślnych wartości buforowania dla programu Windows Media Player, będą sytuacje, w których będziesz chciał je zmienić. Ostatnio zmodyfikowany: 2025-01-22 17:01

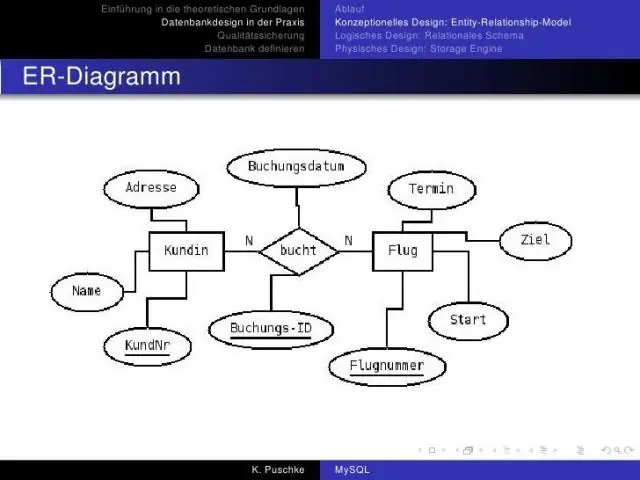

Logiczne modelowanie baz danych obejmuje; ERD, diagramy procesów biznesowych i dokumentacja opinii użytkowników; mając na uwadze, że fizyczne modelowanie baz danych obejmuje; schemat modelu serwera, dokumentacja projektu bazy danych i dokumentacja opinii użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

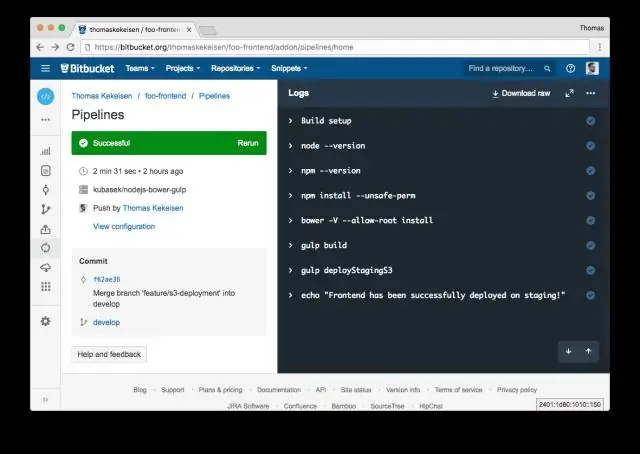

Bitbucket Pipelines to zintegrowana usługa CI/CD wbudowana w Bitbucket. Umożliwia automatyczne budowanie, testowanie, a nawet wdrażanie kodu w oparciu o plik konfiguracyjny w repozytorium. Potoki bitbucket. plik yml zawiera wszystkie konfiguracje kompilacji dla twojego repozytorium. Ostatnio zmodyfikowany: 2025-01-22 17:01

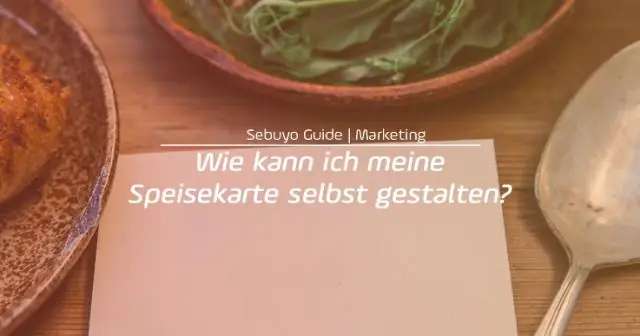

Jak to działa Dodaj swoje jedzenie Tylko raz. Wprowadź swoje produkty spożywcze i napoje do listy żywności. Przeciągnij i upuść Najtrudniejszą część zostaw nam. Przeciągnij swoje pozycje z listy żywności do menu. Wybierz projekt jednym kliknięciem. Zainspiruj się i spraw, by było to Twoje. Wydrukuj menu PDF I voila. Ostatnio zmodyfikowany: 2025-06-01 05:06

Gałąź funkcji to po prostu osobna gałąź w twoim repozytorium Git, używana do implementacji pojedynczej funkcji w twoim projekcie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie stowarzyszonym serwer, który odbiera żądania zapytań i rozsyła je do zdalnych źródeł danych, jest nazywany serwerem stowarzyszonym. Serwer stowarzyszony jest skonfigurowany do odbierania żądań, które mogą być przeznaczone dla źródeł danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Interfejs API zapytań jest składnikiem usług danych przestrzennych Bing. Za pomocą interfejsu API zapytań można wysyłać zapytania do źródła danych w celu uzyskania informacji o jednostkach w tym źródle danych. Użyj opcji Zapytanie w pobliżu trasy, aby wyszukać wszystkie restauracje na trasie. Ostatnio zmodyfikowany: 2025-01-22 17:01

PDF. Rozpalać. RSS. Amazon Aurora (Aurora) to w pełni zarządzany silnik relacyjnej bazy danych, który jest kompatybilny z MySQL i PostgreSQL. Wiesz już, jak MySQL i PostgreSQL łączą szybkość i niezawodność wysokiej klasy komercyjnych baz danych z prostotą i opłacalnością baz danych open source. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozdzielone formaty Czasami używane są również pionowy pasek (nazywany również rurą) i spacja. W pliku wartości rozdzielanych przecinkami (CSV) elementy danych są rozdzielane za pomocą przecinków jako separatora, podczas gdy w pliku wartości rozdzielanych tabulatorami (TSV) elementy danych są rozdzielane za pomocą tabulatorów jako ogranicznika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dla Menedżera otwartych internetowych usług informacyjnych (IIS) IIS6. Kliknij prawym przyciskiem myszy witrynę, dla której chcesz włączyć CORS, i przejdź do Właściwości. Przejdź do zakładki Nagłówki HTTP. W sekcji Niestandardowe nagłówki HTTP kliknij Dodaj. Wpisz Access-Control-Allow-Origin jako nazwę nagłówka. Wpisz * jako wartość nagłówka. Kliknij OK dwa razy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mosty służą do łączenia dwóch (lub więcej niż 2) różnych odległych sieci LAN. Na przykład firma może mieć inny dział w różnych lokalizacjach, każdy z własną siecią LAN. Całą sieć należy podłączyć tak, aby działała jak jedna duża sieć LAN. Ostatnio zmodyfikowany: 2025-01-22 17:01

# 35 Marissa Mayer Mayer objęła stanowisko dyrektora generalnego Yahoo w 2012 roku i przewodniczyła burzliwemu okresowi, który zakończył się zakupem przez Verizon Yahoo za 4,48 miliarda dolarów w 2017 roku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klucz imbusowy, znany również jako klucz imbusowy lub klucz imbusowy, to małe ręczne narzędzie, które służy do wkręcania śrub i wkrętów z sześciokątnym gniazdem. Później wprowadził na rynek nowy łeb śruby pod nazwą „Śruba zabezpieczająca imbusa”. Klucze sześciokątne są dostępne w różnych rozmiarach, które są mierzone za pomocą płaskich (AF). Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyłączanie ostrzeżenia „Mało miejsca na dysku” Kliknij menu Start. Wpisz „Uruchom” i naciśnij klawisz „Enter”. Otworzy się okno dialogowe „Uruchom”. Wpisz „regedit” i kliknij „OK”. Pojawi się okno dialogowe „Kontrola konta użytkownika”. Zezwól na dostęp do aplikacji, klikając „Tak”. Otworzy się nowe okno z etykietą Edytor rejestru. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuń fałszywe alerty „Apple Security Warning” z Safari Otworzy się okno Preferencje Safari. Następnie kliknij kartę Rozszerzenia. Poszukaj nieznanych i podejrzanych rozszerzeń w lewym panelu, wybierz je, a następnie kliknij przycisk Odinstaluj. Ostatnio zmodyfikowany: 2025-01-22 17:01

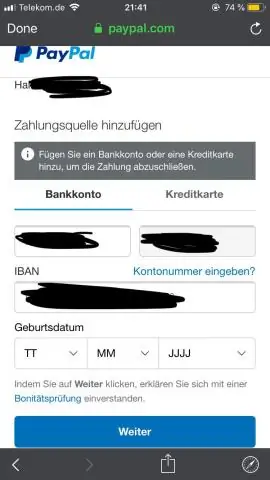

Zmiana metody płatności Jeśli masz problemy z metodą płatności i chcesz zmienić domyślną metodę płatności dla zakupów z subskrypcją, musisz przejść do zakładki Ustawienia użytkownika > Subskrypcja, aby dodać lub edytować żądaną płatność i wybrać opcję Ustaw jako domyślną metodę płatności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto kilka sugestii: Sprawdź szybkość swojego Internetu. Sprawdź, czy Twój dostawca usług internetowych dławi YouTube – jeśli inne witryny do przesyłania strumieniowego wideo działają dobrze, jest to bardzo prawdopodobne. Uruchom ponownie router i upewnij się, że ma najnowsze oprogramowanie układowe. Uruchom ponownie komputer lub urządzenie mobilne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ograniczenie unikatowe to pojedyncze pole lub kombinacja pól, które jednoznacznie definiują rekord. Niektóre pola mogą zawierać wartości null, o ile kombinacja wartości jest unikalna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ofiary Przykłady wyroków Straty w ciężkiej bitwie pod Ligny były bardzo ciężkie. Do zdobyczy korpusu trafiło ponad 4000 jeńców i 87 dział; siła ataku Australijczyków była mniejsza niż 6000, a ofiary w sumie nieco ponad 0000. Kosztem jedynie ofiar Boa przebił się na około 31 m. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jezioro jest otwarte dla zwiedzających przez cały rok. W południowo-wschodniej części jeziora w pobliżu stref piknikowych grupowych znajduje się wyznaczona plaża kąpielowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

W wyskakującym okienku nazwij swój niestandardowy kanał albumów ze zdjęciami na Facebooku. Z menu wybierz opcję „Facebook Page Photo Albums”. Wprowadź swój identyfikator strony na Facebooku. Kliknij przycisk „Umieść w witrynie” w prawym górnym rogu ekranu. Ostatnio zmodyfikowany: 2025-06-01 05:06