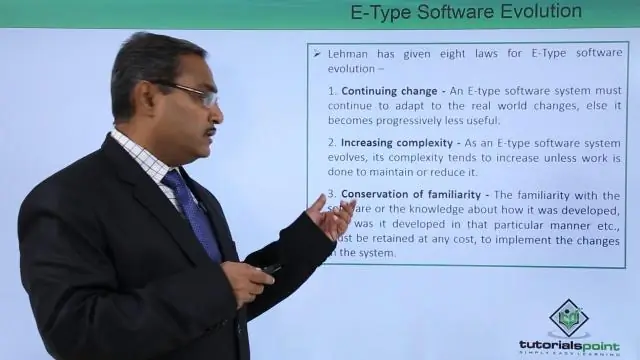

Ewolucja oprogramowania typu E Ciągłe zmiany - system oprogramowania typu E musi nadal dostosowywać się do zmian w świecie rzeczywistym, w przeciwnym razie staje się coraz mniej użyteczny. Samoregulacja - procesy ewolucji systemu typu E są samoregulujące, a dystrybucja produktów i środków procesowych jest zbliżona do normalnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Edytuj tagi multimediów w systemie Windows 10 za pomocą Eksploratora plików Otwórz ten komputer w Eksploratorze plików. Włącz okienko Szczegóły. Wybierz plik, dla którego chcesz edytować znaczniki. Panel Szczegóły pokaże znaczniki dla wybranego pliku. Kliknij tag, aby go edytować. Naciśnij klawisz Enter, aby potwierdzić zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wycofuje jawną lub niejawną transakcję do początku transakcji lub do punktu zapisu wewnątrz transakcji. Możesz użyć ROLLBACK TRANSACTION, aby usunąć wszystkie modyfikacje danych dokonane od początku transakcji lub do punktu zapisu. Uwalnia również zasoby posiadane przez transakcję. Ostatnio zmodyfikowany: 2025-01-22 17:01

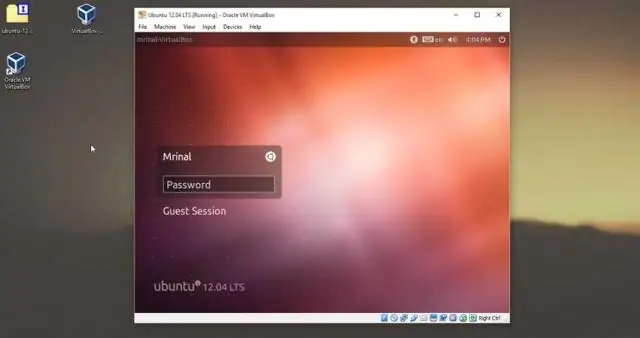

Kali Linux to fantastyczny system operacyjny do testów penetracyjnych i oceny bezpieczeństwa. Polecenie su to polecenie aLinux, które tymczasowo przełącza kontekst poleceń terminalowych na użytkownika root. Oznacza to, że nowe polecenia wydawane po wpisaniu su (i podaniu hasła roota) są wykonywane jako root. Ostatnio zmodyfikowany: 2025-06-01 05:06

Hosting wirtualny to metoda hostowania wielu witryn na jednej maszynie. Istnieją dwa typy hostingu wirtualnego: hosting wirtualny oparty na nazwach i hosting wirtualny oparty na adresie IP. Hosting wirtualny oparty na protokole IP to technika stosowania różnych dyrektyw w oparciu o adres IP i port, na którym odbierane jest żądanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz preferencje Time Machine i ponownie wybierz dysk kopii zapasowej. Twój dysk kopii zapasowej powinien być wymieniony. Jeśli tak nie jest, może być wyłączony, uszkodzony lub aktualnie niedostępny w sieci. Jeśli tworzysz kopię zapasową na Time Capsule lub innym dysku sieciowym z hasłem, hasło mogło ulec zmianie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Triplet to Tuple z biblioteki JavaTuples, która zajmuje się 3 elementami. Ponieważ ten Triplet jest klasą generyczną, może zawierać w sobie dowolny typ wartości. Są porównywalne (implementy są porównywalne) Implementują equals() i hashCode() Implementują również toString(). Ostatnio zmodyfikowany: 2025-01-22 17:01

Błąd oprogramowania to błąd, usterka, awaria lub usterka w programie komputerowym lub systemie, która powoduje, że generuje niepoprawny lub nieoczekiwany wynik lub zachowuje się w niezamierzony sposób. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tysiące studentów i wykładowców przyciągnęło do Watson Studio potężne narzędzia do analizy danych typu open source i wolne od kodu. Teraz ta uniwersalna platforma do nauki o danych jest bezpłatna dla studentów i wykładowców z nieograniczonym użytkowaniem dzięki Watson Studio Desktop. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja indeksów to liczba mnoga od indeksu, który jest listą lub wskaźnikiem. Przykładem indeksów są wykazy w książkach telefonicznych. Definicja Twojego słownika i przykład użycia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Otwórz WhatsApp na swoim iPhonie. Stuknij zakładkę Ustawienia znajdującą się na dole, a następnie Konto -> Prywatność -> Blokada ekranu. Krok 2: Znajdziesz przełącznik, aby włączyć Touch ID lub Face IDtutaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij przycisk włączania na słuchawkach, aż zobaczysz, że światła migają na czerwono i niebiesko, a następnie włącz ustawienie Bluetooth, aby sparować z gotowymi słuchawkami, gdy przestanie migać. Naciśnij i przytrzymaj przycisk wielofunkcyjny, aż powie, że jest podłączony do twojego urządzenia;. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Kliknij prawym przyciskiem myszy pliki wideo, które chcesz dołączyć i wysłać pocztą e-mail. Wybierz opcję Wyślij do > Folder skompresowany (skompresowany). Windows skompresuje Twoje pliki wideo. Krok 2: Otwórz swoje konto e-mail, utwórz adres e-mail i załącz spakowane pliki wideo i wyślij wiadomość do znajomych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Głównym celem wystąpienia informacyjnego jest pomoc w wyjaśnieniu konkretnego tematu i późniejsza pomoc słuchaczom w zapamiętaniu wiedzy. Jednym z celów, być może najistotniejszym celem, który kieruje wszystkimi przemówieniami informacyjnymi, jest poinformowanie słuchaczy o określonym temacie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Projekt: Zbuduj aplikację Hello World Vue przy użyciu komponentów jednoplikowych. Krok 1: Utwórz strukturę projektu. Krok 2: Zainstaluj zależności. Krok 3: Utwórz pliki (z wyjątkiem naszego pliku konfiguracyjnego Webpack). Krok 4: Instruowanie Webpacka, co ma robić. Krok 5: Konfiguracja naszego pakietu. Krok 7: Budowanie naszego projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja Zablokuj wypełnienie pozwala kontrolować sposób stosowania wypełnienia, zasadniczo blokując jego pozycję, dzięki czemu w zależności od położenia kształtów względem gradientu jeden gradient obejmuje wszystkie kształty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 1: Lokalne przekierowanie XML Krok 1: Sprawdź domyślny adres URL automatycznego wykrywania. Krok 2: Utwórz lokalny plik przekierowania XML. Krok 3: Dodaj odwołanie automatycznego wykrywania do rejestru. Krok 4: Otwórz Outlooka i skonfiguruj swoje konto. Ostatnio zmodyfikowany: 2025-01-22 17:01

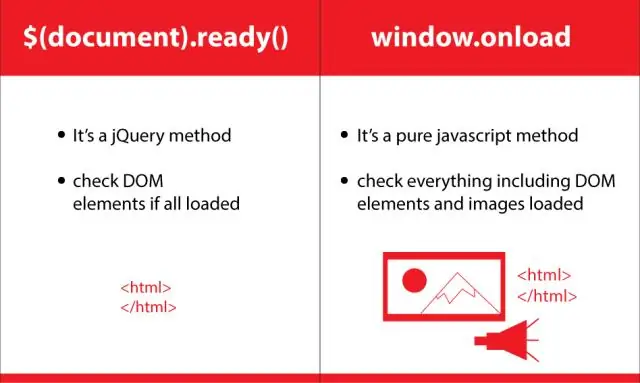

Metoda ready() służy do udostępniania funkcji po załadowaniu dokumentu. Jakikolwiek kod napiszesz wewnątrz $(document). Metoda ready() zostanie uruchomiona, gdy DOM strony będzie gotowy do wykonania kodu JavaScript. Ostatnio zmodyfikowany: 2025-01-22 17:01

Etyczne hakowanie - narzędzia NMAP. Nmap to skrót od Network Mapper. Metasplot. Metasploit to jedno z najpotężniejszych narzędzi do wykorzystywania exploitów. Kombinezon odbijający. Burp Suite to popularna platforma, która jest szeroko stosowana do testowania bezpieczeństwa aplikacji internetowych. Zły skaner IP. Kain i Abel. Ettercap. EtherPeek. Superskan. Ostatnio zmodyfikowany: 2025-06-01 05:06

Instalacja nowego światłowodu W przypadku, gdy Twój dom może obsługiwać światłowód, ale wymaga instalacji do ułożenia kabli i zainstalowania ONT, może to zająć od kilku tygodni do dwóch-trzech miesięcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ocena i autoryzacja to dwuetapowy proces zapewniający bezpieczeństwo systemów informatycznych. Ocena to proces oceny, testowania i sprawdzania kontroli bezpieczeństwa, które zostały wcześniej określone na podstawie typu danych w systemie informacyjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nazwisko Jasper pochodzi od imienia Jasper, które jest zwykłą angielską formą francuskich imion Caspar, Gaspar i Gaspard. Ostatnio zmodyfikowany: 2025-01-22 17:01

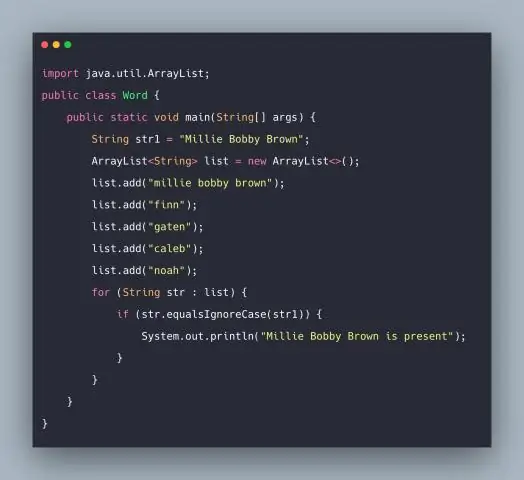

Użyj tej metody, aby porównać ciąg z obiektem, który reprezentuje ciąg lub identyfikator. equalsIgnoreCase(secondString) Zwraca true, jeśli drugiString nie ma wartości null i reprezentuje tę samą sekwencję znaków co String, który wywołał metodę, ignorując wielkość liter. Ostatnio zmodyfikowany: 2025-01-22 17:01

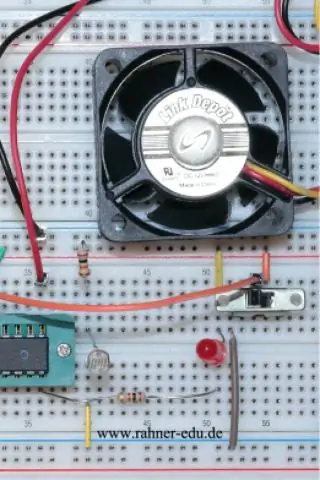

Czułość większości diod LED jest bardzo stabilna w czasie. Podobnie jak fotodiody krzemowe - ale filtry mają ograniczoną żywotność. Diody LED mogą zarówno emitować, jak i wykrywać światło. Oznacza to, że można ustanowić optyczne łącze danych z tylko jedną diodą LED na każdym końcu, ponieważ oddzielne diody LED nadawcze i odbiorcze nie są potrzebne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Produkt mięsny o wysokiej temperaturze. Ostatnio zmodyfikowany: 2025-01-22 17:01

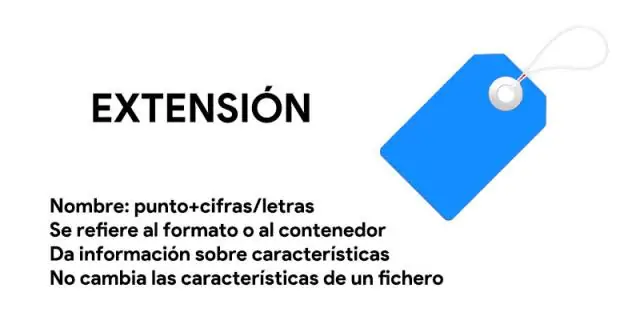

Pliki, które zawierają. rozszerzenie pliku edb są najczęściej używane przez pliki danych skrzynek pocztowych, które zostały zapisane przez serwer Microsoft Exchange. EDB to skrót od Exchange Database. Pliki EDB to pliki bazy danych wymiany, które przechowują wiadomości w toku i inne niż SMTP. Ostatnio zmodyfikowany: 2025-06-01 05:06

Oto typowe przykłady komunikacji niewerbalnej. Język ciała. Język ciała, taki jak mimika, postawa i gesty. Kontakt wzrokowy. Ludzie zazwyczaj szukają informacji w oczach. Dystans. Twoja odległość od ludzi podczas komunikacji. Głos. Dotykać. Moda. Zachowanie. Czas. Ostatnio zmodyfikowany: 2025-01-22 17:01

Importuj plik Solidworks bezpośrednio do AutoCAD. W wierszu poleceń programu AutoCAD wpisz IMPORT. W oknie dialogowym Importuj plik kliknij menu rozwijane Pliki typu i wybierz Solidworks(. Ostatnio zmodyfikowany: 2025-01-22 17:01

HTML | Atrybut akcji służy do określenia, gdzie dane formularza mają zostać wysłane na serwer po przesłaniu formularza. Może być stosowany w żywiole. Wartości atrybutów: URL: Służy do określenia adresu URL dokumentu, na który dane mają zostać przesłane po przesłaniu formularza. Ostatnio zmodyfikowany: 2025-01-22 17:01

SAML (Security Assertion Markup Language) to otwarty standard, który umożliwia dostawcom tożsamości (IdP) przekazywanie poświadczeń autoryzacji do dostawców usług (SP). Przyjęcie SAML umożliwia sklepom IT korzystanie z rozwiązań typu oprogramowanie jako usługa (SaaS) przy zachowaniu bezpiecznego sfederowanego systemu zarządzania tożsamością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Router-outlet w Angularze działa jako symbol zastępczy, który służy do dynamicznego ładowania różnych komponentów w oparciu o aktywowany komponent lub bieżący stan trasy. Nawigacja może odbywać się za pomocą dyrektywy router-outlet, a aktywowany komponent będzie miał miejsce wewnątrz routera-outlet, aby załadować jego zawartość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie nagłówka SOAPUI HTTP Basic Auth W oknie Żądanie wybierz zakładkę Nagłówki. Kliknij +, aby dodać nagłówek. Nazwa nagłówka musi brzmieć Autoryzacja. W polu wartości wpisz słowo Basic oraz zakodowaną w base64 nazwę użytkownika: hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod bezpieczny dla wątków to taki, który można bezpiecznie wykonać z wielu wątków, nawet jeśli wywołania występują jednocześnie w wielu wątkach. Kod reentrant oznacza, że możesz zrobić wszystko, co może zrobić kod bezpieczny dla wątków, ale także zagwarantować bezpieczeństwo, nawet jeśli wywołasz tę samąfunkcję w tym samym wątku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszystkie modele iPhone'a od 5 do 7+ używają karty SIM tego samego rozmiaru. Każdy telefon, który bierze nanosim, może korzystać z dowolnego innego nanosimu (oczywiście dla sieci, do której został zbudowany, chyba że telefon był odblokowany). Karty SIM są bezpłatne dla klientów AT&T w sklepach AT&T. Nie ma uzasadnionego powodu, aby odciąć kartę SIM AT&T. Ostatnio zmodyfikowany: 2025-01-22 17:01

React Native nie jest trudnym frameworkiem do nauczenia się w porównaniu z innymi frameworkami. Aby zostać odnoszącym sukcesy programistą React Native App Developer, musisz poznać cały ekosystem. Jedną z największych zalet React Native jest możliwość pisania wieloplatformowego kodu. Rzeczywiste koncepcje specyficzne dla React Native. Ostatnio zmodyfikowany: 2025-01-22 17:01

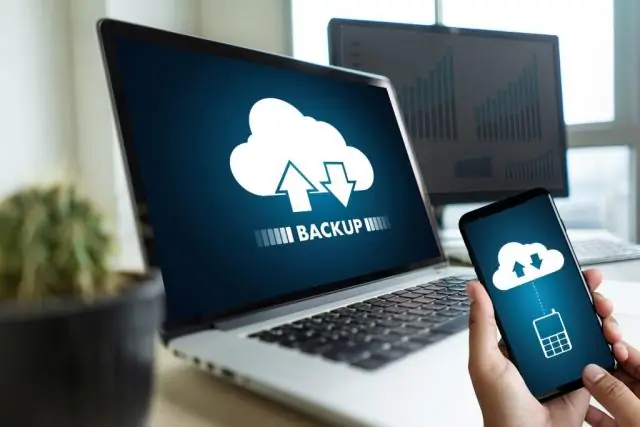

Przepięcie, uderzenie pioruna, awaria sprzętu lub klęska żywiołowa mogą pozbawić Cię ważnych danych lub możliwości korzystania z komputera. Tworzenie kopii zapasowych plików może pomóc w uniknięciu katastrofy. Tworzenie kopii zapasowej to po prostu wykonanie elektronicznej kopii plików i przechowywanie tej kopii w bezpiecznym miejscu. Ostatnio zmodyfikowany: 2025-01-22 17:01

7 odpowiedzi Spowoduje to usunięcie wszystkich plików, które mogłeś umieścić w poczekalni za pomocą git add: git reset. To cofnie wszystkie lokalne niezatwierdzone zmiany (powinny zostać wykonane w głównym repozytorium): git checkout. Spowoduje to usunięcie wszystkich lokalnych nieśledzonych plików, więc pozostaną tylko pliki śledzone przez git: git clean -fdx. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nmap, skrót od Network Mapper, to bezpłatne narzędzie typu open source do skanowania luk w zabezpieczeniach i wykrywania sieci. Administratorzy sieci używają Nmapa do identyfikowania urządzeń uruchomionych w ich systemach, wykrywania dostępnych hostów i oferowanych przez nie usług, znajdowania otwartych portów i wykrywania zagrożeń bezpieczeństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

GDB to skrót od GNU Project Debugger i jest potężnym narzędziem do debugowania C (wraz z innymi językami, takimi jak C++). Pomaga w grzebaniu w programach C podczas ich wykonywania, a także pozwala zobaczyć, co dokładnie się dzieje, gdy program się zawiesi. Ostatnio zmodyfikowany: 2025-06-01 05:06

„Nie, nie jest możliwe, aby model LP miał dokładnie dwa optymalne rozwiązania”. Model LP może mieć 1 optymalne rozwiązanie lub więcej niż 1 optymalne rozwiązanie, ale nie może mieć dokładnie 2 optymalnych rozwiązań. Ostatnio zmodyfikowany: 2025-01-22 17:01