Kod IMEI: aby zablokować zgubioną lub skradzioną słuchawkę Jeśli jednak nie masz przy sobie niezbędnych dokumentów, najłatwiejszym sposobem uzyskania tego numeru jest wybranie na telefonie *#06#. Numer IMEI pojawi się natychmiast. Zanotuj to w innym miejscu niż na telefonie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ile kosztuje internet miesięcznie? Dostawca Cena miesięczna Prędkość pobierania Xfinity Internet 29,99–29,95 USD* 15–2000 Mb/s CenturyLink Internet 45–85 USD† Internet AT&T 10–1000 Mb/s 40–50 USD‡ 5–100 Mb/s Verizon Fios 39,99–79,99 USD^ 100–940 Mb/s. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przyszła adnotacja. Użyj przyszłej adnotacji, aby zidentyfikować metody, które są wykonywane asynchronicznie. Po określeniu przyszłości metoda jest wykonywana, gdy Salesforce ma dostępne zasoby. Na przykład możesz użyć przyszłej adnotacji podczas tworzenia asynchronicznego wywołania usługi sieci Web do usługi zewnętrznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spis treści Klasa. Obiekt (instancja klasy) Konstruktor. Właściwość (atrybut obiektu) Metody. Dziedzictwo. Kapsułkowanie. Abstrakcja. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ng-tip 1: Jak korzystać z ngSanitize Pobierz moduł angular-sanitize i umieść go na stronie html. dodaj ngSanitize w zależnościach modułu, var app = angular. module('myApp', ['ngSanitize']); Dodaj wymagane wyrażenie w kontrolerze: $scope. zmienna = 'Witaj świecie! '; Na stronie widoku:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do szuflady aplikacji i kliknij ikonę menu w prawym górnym rogu. Wybierz ukryj/wyłącz aplikacje. Następnie kliknij naflipboard wraz z innymi nadużyciami, których nie chcesz oglądać. Nie możesz odinstalować tych aplikacji, ale możesz przynajmniej sprawić, by odeszły i wyłączyć je, aby nie otrzymywały aktualizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utrata pakietów. Utrata pakietów jest prawie zawsze zła, gdy następuje w miejscu docelowym. Utrata pakietów ma miejsce, gdy pakiet nie dociera tam iz powrotem. Utrata pakietów powyżej 2% przez pewien czas jest silnym wskaźnikiem problemów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Informacje bibliograficzne Tytuł The Other Wes Moore: One Name, Two Fates Autor Wes Moore Edition ilustrowany Wydawca Random House Publishing Group, 2010 ISBN 1588369692, 9781588369697. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ustawienia Mavena. Plik xml definiuje wartości, które konfigurują wykonanie Maven na różne sposoby. Najczęściej jest używany do definiowania lokalizacji lokalnego repozytorium, alternatywnych zdalnych serwerów repozytorium i informacji uwierzytelniających dla prywatnych repozytoriów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełącznik dwukierunkowy (system 3-przewodowy, nowe zharmonizowane kolory kabli) Przełącznik dwukierunkowy oznacza dwa lub więcej przełączników w różnych miejscach do sterowania jedną lampą. Są okablowane tak, że działanie dowolnego przełącznika będzie kontrolować światło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz przyciąć, usunąć efekt czerwonych oczu lub zastosować efekty kolorystyczne, musisz to zrobić w sekcji Moje zdjęcia na swoim koncie Shutterfly, a następnie dodać edytowane wersje do witryny udostępniania. Aby edytować album w swojej witrynie udostępniania, w sekcji Zdjęcia kliknij menu „Edytuj” powiązane z albumem, który chcesz edytować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Większość procesorów Xeon ma 15-30 MB pamięci podręcznej L3, w zależności od modelu, prawie dwukrotnie więcej niż ich odpowiedniki i7, chociaż ta różnica wydaje się zmniejszać z każdą architekturą newi7. Ta dodatkowa pamięć podręczna jest jednym z powodów, dla których procesory Xeon są o wiele szybsze w zastosowaniach na stacjach roboczych o dużym zapotrzebowaniu niż i7. Ostatnio zmodyfikowany: 2025-06-01 05:06

Sophos Central to zintegrowana platforma do zarządzania, która upraszcza administrację wieloma produktami Sophos i umożliwia bardziej efektywne zarządzanie biznesem dla partnerów Sophos. Ostatnio zmodyfikowany: 2025-01-22 17:01

Waga Seagate Backup Plus to 224g, natomiast Seagate Expansion to 270g. Seagate Backup Plus jest bardziej kompaktowy i lżejszy niż Seagate Expansion. Kolejna ważna różnica między tymi dwoma dyskami twardymi dotyczy okresu gwarancji. Backup Plus jest nieco droższy niż dysk twardy Expansion. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogrodzenia zwykle znajdują się z następującymi wzorami: Górny płot = Q3 + (1,5 * IQR) Dolny płot = Q1 – (1,5 * IQR). Ostatnio zmodyfikowany: 2025-06-01 05:06

W Linuksie domyślny /etc/mongod. plik konfiguracyjny conf jest dołączany podczas korzystania z menedżera pakietów do instalacji MongoDB. W systemie Windows domyślny /bin/mongod. Plik konfiguracyjny cfg jest dołączony podczas instalacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij prawym przyciskiem myszy pasek zadań w pustym obszarze bez ikon lub tekstu. Kliknij opcję „Paski narzędzi” w wyświetlonym menu i kliknij „Nowy pasek narzędzi”. Znajdź ikonę drukarki, którą chcesz dodać do paska narzędzi, z listy opcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Routing odpowiedzi wielowartościowych umożliwia skonfigurowanie usługi Amazon Route 53 tak, aby zwracała wiele wartości, takich jak adresy IP serwerów internetowych, w odpowiedzi na zapytania DNS. Jeśli serwer sieciowy stanie się niedostępny po tym, jak przelicznik zapisze odpowiedź w pamięci podręcznej, oprogramowanie klienckie może wypróbować inny adres IP w odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak się okazuje, twój argument jest przykładem dowodu bezpośredniego, a argument Rachel jest przykładem dowodu pośredniego. Dowód pośredni opiera się na sprzeczności, aby udowodnić dane przypuszczenie poprzez założenie, że przypuszczenie nie jest prawdziwe, a następnie natrafienie na sprzeczność dowodzącą, że przypuszczenie musi być prawdziwe. Ostatnio zmodyfikowany: 2025-01-22 17:01

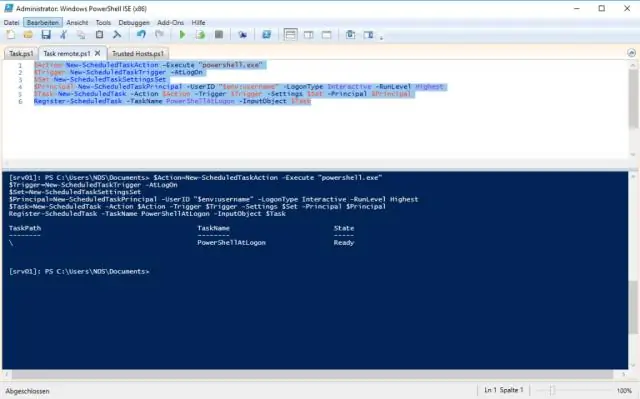

Użyj programu PowerShell do zarządzania zaplanowanymi zadaniami w systemie Windows Otwórz okno wiersza polecenia. Możesz to zrobić, dotykając klawisza Windows, wpisując Powershell.exe, klikając wynik prawym przyciskiem myszy, wybierając „Uruchom jako administrator” i naciskając Enter. Należy zauważyć, że polecenie get-scheduledtask nie wymaga podniesienia uprawnień, podczas gdy wszystkie polecenia zarządzania tak. Wpisz Get-ScheduledTask. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostęp do zarejestrowanych komunikatów systemowych można uzyskać, korzystając z interfejsu wiersza polecenia (CLI) punktu dostępu lub zapisując je na odpowiednio skonfigurowanym serwerze syslog. Oprogramowanie punktu dostępowego zapisuje komunikaty syslog w wewnętrznym buforze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Płacisz pierwszego dnia każdego miesiąca i 15 dnia każdego miesiąca (24 płatności rocznie). Płatności dokonujesz co drugi tydzień w ustalonym dniu tygodnia (tj. co drugi piątek). Płacenie tygodniowo pozwala płacić tego samego dnia, co tydzień. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, mają różne wirtualne adresy IP, ponieważ każda maszyna wirtualna ma wirtualną kartę sieciową, która wykonuje wirtualizację sprzętu i używa podstawowej fizycznej karty sieciowej do wysyłania pakietów. 1) Użyj sieci wewnętrznej skonfigurowanej przez menedżera VM do komunikacji między maszyną wirtualną a systemem operacyjnym hosta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Logiczne bazy danych to specjalne programy ABAP, które pobierają dane i udostępniają je programom aplikacyjnym. Najczęstszym zastosowaniem logicznych baz danych jest nadal odczytywanie danych z tabel baz danych i kojarzenie ich z wykonywalnymi programami ABAP podczas definiowania zawartości programu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Technologia przyszłości. Z Wikipedii, wolnej encyklopedii. Tematy przyszłości związane z technologią obejmują: technologie wschodzące, technologie postrzegane jako zdolne do zmiany status quo. Technologia hipotetyczna, technologia, która jeszcze nie istnieje, ale która może zaistnieć w przyszłości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Otwórz Start.. Kliknij Ustawienia.. Kliknij Personalizacja. To jest ikona w kształcie monitora na stronie Ustawienia systemu Windows. Kliknij Motywy. Jest to zakładka po lewej stronie okna Personalizacja. Kliknij Ustawienia ikony pulpitu. Kliknij ikonę, którą chcesz zmienić. Kliknij Zmień ikonę. Wybierz ikonę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótko mówiąc, skrypty klienta będą wykonywane podczas ładowania formularza w przeglądarce, a zasady interfejsu użytkownika zostaną wykonane po załadowaniu formularza. Krótko mówiąc, skrypty klienta będą wykonywane podczas ładowania formularza w przeglądarce, a zasady interfejsu użytkownika zostaną wykonane po załadowaniu formularza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Umowy SLA Cisco IOS IP przesyłają dane przez sieć w celu pomiaru wydajności między wieloma lokalizacjami sieciowymi lub wieloma ścieżkami sieciowymi. Symuluje dane sieciowe i usługi IP oraz zbiera informacje o wydajności sieci w czasie rzeczywistym. – Mierzy jitter, opóźnienia lub utratę pakietów w sieci. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przejdź do DFP –> Zamówienia –> Nowe zamówienie. Utwórz firmę dla reklamodawcy, a następnie wypełnij szczegóły zamówienia w sekcji „Nowy element zamówienia”. Ustaw Typ na „Priorytet ceny”, jeśli chcesz, aby w Twojej witrynie były wyświetlane najlepiej płatne reklamy. Ustaw wartość CPM równą cenie, jaką zapłaci klient, a następnie dodaj kryteria kierowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Magazyn instancji AWS to tymczasowy typ magazynu znajdujący się na dyskach fizycznie podłączonych do komputera hosta. Magazyny instancji składają się z pojedynczych lub wielu woluminów magazynu instancji wyeksponowanych jako urządzenia blokowe. Magazyn blokowy w AWS jest dostępny z AWS EBS. Po zamknięciu instancji wszystkie jej dane są tracone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby przeanalizować i zweryfikować token sieciowy JSON (JWT), możesz: Użyj dowolnego istniejącego oprogramowania pośredniczącego dla swojej struktury internetowej. Wybierz bibliotekę innej firmy z JWT.io. Aby sprawdzić poprawność tokenu JWT, aplikacja musi: Sprawdzić, czy token JWT jest poprawnie sformatowany. Sprawdź podpis. Sprawdź standardowe roszczenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

MongoDB obsługuje indeksy zdefiniowane przez użytkownika, takie jak indeks pojedynczego pola. Indeks pojedynczego pola służy do tworzenia indeksu pojedynczego pola dokumentu. Dzięki indeksowi jednopolowemu MongoDB może przechodzić w kolejności rosnącej i malejącej. Dlatego w tym przypadku klucz indeksu nie ma znaczenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

6 odpowiedzi. Spróbuj jednocześnie przytrzymać przycisk zasilania i przycisk zwiększania głośności, aż telefon wygeneruje trzy krótkie wibracje. Następnie wyłączy się i powinieneś móc go ponownie uruchomić w normalny sposób. Ostatnio zmodyfikowany: 2025-01-22 17:01

Połącz się z serwerem bazy danych PostgreSQL za pomocą psql Najpierw uruchom program psql i połącz się z serwerem bazy danych PostgreSQL za pomocą użytkownika postgres, klikając ikonę psql, jak pokazano poniżej: Po drugie, wprowadź niezbędne informacje, takie jak serwer, baza danych, port, nazwa użytkownika i hasło . Naciśnij Enter, aby zaakceptować ustawienie domyślne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyjątkowe zagrożenie bezpieczeństwa dla Cloud Printing polega na tym, że zadanie drukowania nie jest renderowane na sprzęcie będącym własnością i kontrolowanym przez Twoje przedsiębiorstwo. Zagrożenie bezpieczeństwa jest takie samo, jak wysyłanie dokumentu PDF przez Internet, z wyjątkiem tego, że wynikiem końcowym jest wydruk. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fotokomórka potrzebuje przewodu neutralnego do obsługi wewnętrznego przełączania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cyfrowa kryminalistyka obejmuje dochodzenie w sprawie przestępstw komputerowych w celu uzyskania dowodów do przedstawienia w sądzie. Na tym kursie poznasz zasady i techniki prowadzenia dochodzeń z zakresu kryminalistyki cyfrowej oraz spektrum dostępnych narzędzi kryminalistyki komputerowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rama składa się z trzech głównych części: progu lub poziomej listwy wzdłuż dolnej części ramy; ościeżnica, pionowe boki ramy; i głowę, górny poziomy pasek na ramie. Skrzydło ma również kilka elementów. Ostatnio zmodyfikowany: 2025-01-22 17:01

DxDiag („Narzędzie diagnostyczne DirectX”) to narzędzie diagnostyczne używane do testowania funkcjonalności DirectX i rozwiązywania problemów sprzętowych związanych z obrazem lub dźwiękiem. Diagnostyka DirectX może zapisywać pliki tekstowe z wynikami skanowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli przełączasz się z dwóch lokalizacji, musisz również użyć przełączników trójdrożnych zarówno dla zwykłych przełączników, jak i ściemniaczy (wiele ściemniaczy jest kompatybilnych z trzema pozycjami). Możesz mieć tylko jeden dimmer na grupę. Możesz umieścić ściemniacz w dowolnym miejscu, ale nie w obu lokalizacjach. Ostatnio zmodyfikowany: 2025-01-22 17:01