Klawisz (często oznaczony jako Esc) znajdujący się na większości klawiatur komputerowych i używany do różnych funkcji, takich jak przerwanie lub anulowanie bieżącego procesu lub uruchomionego programu lub zamknięcie wyskakującego okna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hadoop job -kill job_id i przędza application -kill application_id oba polecenia służą do zabicia zadania uruchomionego na Hadoop. Jeśli używasz MapReduce Version1 (MR V1) i chcesz zabić zadanie uruchomione na Hadoop, możesz użyć zadania hadoop -kill job_id , aby zabić zadanie i zabije wszystkie zadania (zarówno uruchomione, jak i w kolejce). Ostatnio zmodyfikowany: 2025-01-22 17:01

Procedura to grupa instrukcji PL/SQL, które można wywoływać według nazwy. Specyfikacja wywołania (czasami nazywana specyfikacją wywołania) deklaruje metodę Java lub procedurę języka trzeciej generacji (3GL), dzięki czemu można ją wywołać z SQL i PL/SQL. Specyfikacja wywołania informuje Oracle Database, którą metodę Java należy wywołać po nawiązaniu połączenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda, której można użyć do wydajnego wykrywania typów podczas korzystania z abstrakcji strumienia do przechodzenia przez węzły. WęzełObiektu. deepCopy() Metoda, którą można wywołać w celu uzyskania węzła, który gwarantuje, że nie pozwoli na zmianę tego węzła za pomocą mutatorów w tym węźle lub w żadnym z jego elementów podrzędnych. java.util.Iterator. Ostatnio zmodyfikowany: 2025-01-22 17:01

Entity Framework - Pierwsze podejście do bazy danych Krok 2 - Aby utworzyć model, najpierw kliknij prawym przyciskiem myszy projekt konsoli w eksploratorze rozwiązań i wybierz opcję Dodaj → Nowe elementy… Krok 4 - Kliknij przycisk Dodaj, który otworzy okno dialogowe Kreatora modelu danych jednostki. Krok 5 - Wybierz EF Designer z bazy danych i kliknij przycisk Dalej. Krok 6 − Wybierz istniejącą bazę danych i kliknij Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na podstawie mechanizmu przesyłania danych widoki ASP.NET MVC są podzielone na dwa typy, Widok dynamiczny. Mocno wpisany widok. Ostatnio zmodyfikowany: 2025-01-22 17:01

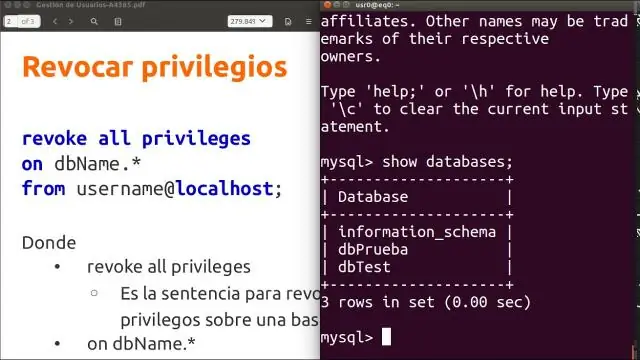

Klasa sterownika: Klasa sterownika dla bazy danych mysql to com. mysql. jdbc. Ostatnio zmodyfikowany: 2025-01-22 17:01

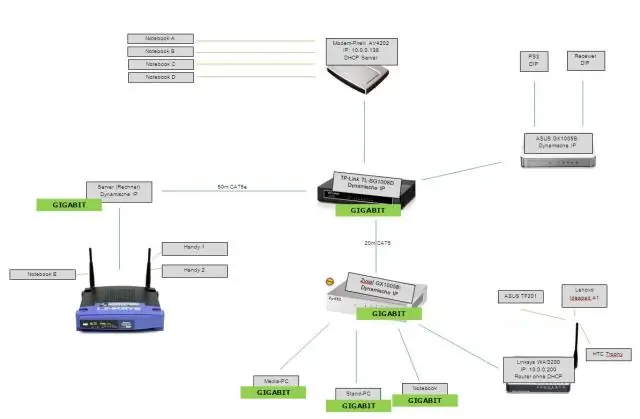

System informacyjny jest podatny na zniszczenie, błędy i nadużycia, ponieważ jest to jeden rodzaj danych cyfrowych. Jest również bardziej podatny na ataki, ponieważ jest praktycznie otwarty dla każdego. Hakerzy mogą przeprowadzać ataki typu „odmowa usługi” (DoS) lub przenikać do sieci korporacyjnych, powodując poważne zakłócenia systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

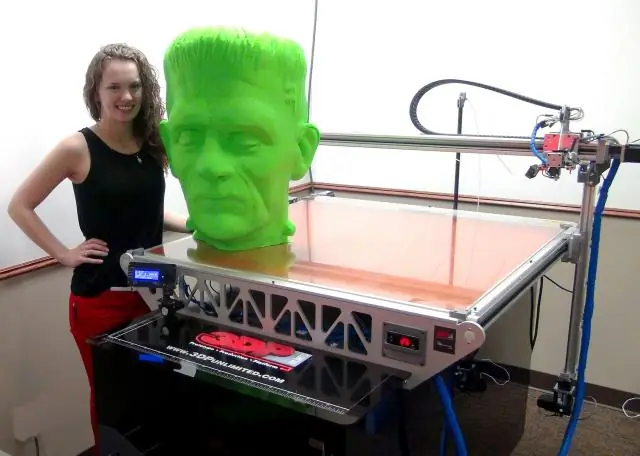

3D (lub 3-D) oznacza trójwymiarowość lub posiadanie trzech wymiarów. Na przykład pudełko jest trójwymiarowe; jest solidne i nie jest cienkie jak kartka papieru. Ma objętość, górną i dolną, lewą i prawą (boki), a także przód i tył. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Wiedz też, czy możemy zaszyfrować kod Pythona? Szyfrowanie Pythona źródło kod jest metodą „ Pyton zaciemnianie”, które ma na celu przechowywanie oryginalnego źródła kod w formie nieczytelnej dla ludzi. W rzeczywistości istnieją programy do inżynierii wstecznej lub dekompilacji C++ kod powrót do postaci czytelnej dla człowieka.. Ostatnio zmodyfikowany: 2025-01-22 17:01

FW to dość niedawny skrót od forward, jak w czasowniku, to forward, czyli wysłać coś, zwykle (jak tutaj) pieniądze, komuś innemu. Rzeczywiste wyrażenie brzmi: „Ile mam ci przekazać?” - innymi słowy: „Ile jestem ci winien?”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Porządek malejący oznacza, że największa lub ostatnia w kolejności pojawi się na górze listy: W przypadku liczb lub kwot sortowanie odbywa się od największego do najmniejszego. W przypadku dat sortowanie będzie od najnowszych do najstarszych/najwcześniejszych dat. Najnowsze/najnowsze daty będą znajdować się na górze listy. Ostatnio zmodyfikowany: 2025-01-22 17:01

C++ używa operatorów do wykonywania arytmetyki. Udostępnia operatory do pięciu podstawowych obliczeń arytmetycznych: dodawania, odejmowania, mnożenia, dzielenia i obliczania modułu. Każdy z tych operatorów używa dwóch wartości (zwanych operandami) do obliczenia ostatecznej odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z drugiej strony ceny hulajnóg nazywających się hoverboardami mogą zaczynać się już od 300 USD. Ceny obecnie popularnych modeli: IO Hawk – 499,99 USD. Razor Hovertrax – 398,00 USD. Ostatnio zmodyfikowany: 2025-06-01 05:06

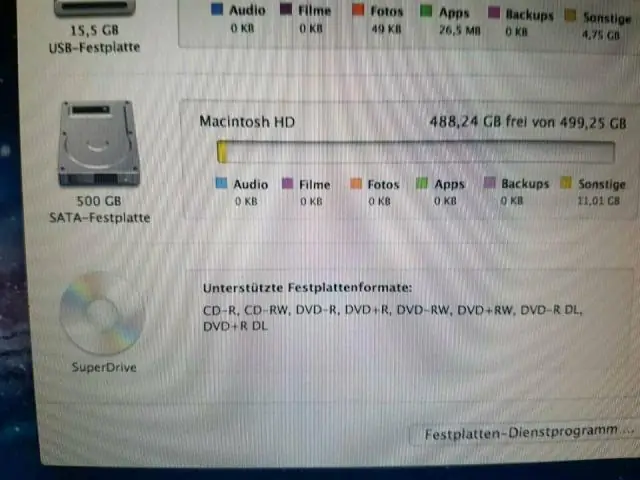

Niestety, oba modele 13' i 15' Touch Bar są sprzedawane! Wszystkie modele Retina mają tylko przylutowaną pamięć RAM, starsze modele inne niż Retina mają pamięć RAM z możliwością rozbudowy. Nowsze systemy Touch Bar (2016 i 2017) Pamięć SSD jest teraz również lutowana. Ostatnio zmodyfikowany: 2025-01-22 17:01

3 odpowiedzi. MacBook Pro z połowy 2012 r. może obsługiwać do 16 GB pamięci RAM przy użyciu 2 zestawów po 8 GB. Zarówno modele Retina, jak i inne (połowa 2012 r.) obsługują 16 GB pamięci RAM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tagi NFC są programowane z praktycznie dowolnym rodzajem informacji, a następnie umieszczane w prawie każdym produkcie, umożliwiając odczytywanie ich za pomocą smartfona lub innego urządzenia obsługującego NFC. W świecie bezprzewodowym najbliższym krewnym NFC jest w rzeczywistości RFID (identyfikacja częstotliwości radiowej). Ostatnio zmodyfikowany: 2025-06-01 05:06

Metoda sieciowa - określony termin odnoszący się do operacji w usłudze sieciowej. W niektórych technologiach jest to również używane do opisania technologii użytej do realizacji operacji. Używasz ich do realizacji operacji - np. kod po stronie serwera operacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pro Tools oferuje cztery główne tryby edycji, tryb losowy, tryb poślizgu, tryb punktowy i tryb siatki (istnieje kilka trybów kombinacji, które zostaną omówione później). Ostatnio zmodyfikowany: 2025-01-22 17:01

Błąd „Niezgodność typu w wyrażeniu” wskazuje, że program Access nie może dopasować wartości wejściowej do typu danych, którego oczekuje dla wartości. Na przykład, jeśli podasz programowi Access ciąg tekstowy, gdy oczekuje on liczby, pojawi się błąd niezgodności typu danych. Przyjrzyjmy się niektórym sytuacjom, w których może wystąpić ten błąd. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zarówno Amazon S3, jak i NFS mogą być używane do zapewniania dostępu do zawartości statycznej. Twoja strona internetowa może wywołać plik NFS dokładnie tak, jak plik lokalny, używając tylko ścieżki do pliku, nawet bez konieczności dodawania pełnego adresu URL. S3 jest wstępnie skonfigurowany do działania jako statyczny serwer WWW, więc każdy obiekt ma adres URL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Warunek SQL IN (czasami nazywany operatorem IN) umożliwia łatwe sprawdzenie, czy wyrażenie pasuje do dowolnej wartości z listy wartości. Służy do zmniejszenia zapotrzebowania na wiele warunków OR w instrukcjach SELECT, INSERT, UPDATE lub DELETE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przechowywanie plików, zwane również przechowywaniem na poziomie plików lub przechowywaniem opartym na plikach, przechowuje dane w strukturze hierarchicznej. Dane są zapisywane w plikach i folderach oraz prezentowane zarówno systemowi je przechowującemu, jak i systemowi je pobierającemu w tym samym formacie. SMB wykorzystuje pakiety danych wysyłane przez klienta do serwera, który odpowiada na żądanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ustawienia drukarki dla systemu Windows Otwórz plik, który chcesz wydrukować. Uzyskaj dostęp do ustawień drukarki. Kliknij kartę Główne, wybierz odpowiednie ustawienie Typ nośnika, a następnie wybierz preferowane elementy Kolor, Jakość druku i Tryb. Ostatnio zmodyfikowany: 2025-01-22 17:01

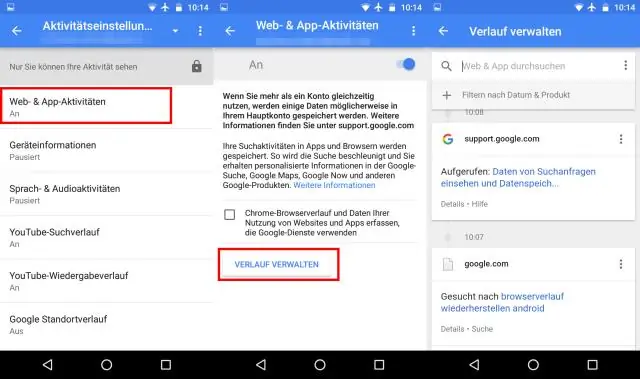

Sprawdź połączenie sieciowe telefonu z Androidem, jeśli nie możesz wysyłać lub odbierać wiadomości MMS. Do korzystania z funkcji MMS wymagane jest aktywne połączenie danych komórkowych. Otwórz Ustawienia telefonu i wybierz „Ustawienia sieci bezprzewodowej i sieci”. Wybierz „Sieci komórkowe”, aby potwierdzić, że jest włączona. Ostatnio zmodyfikowany: 2025-06-01 05:06

Internet Explorer Kliknij ikonę gwiazdki w górnej części przeglądarki, aby uzyskać dostęp do Centrum ulubionych i wybierz kartę Historia. Wybierz Według daty z listy rozwijanej historii. Kliknij prawym przyciskiem myszy adres URL i wybierz z menu opcję Właściwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj poniższe czynności, aby wyjąć dysk twardy: Zdejmij drzwiczki dostępu. Naciśnij zielony zatrzask zwalniający klatki dysku twardego. Wyciągnij klatkę dysku twardego z komputera. Wykręć cztery wkręty, po dwa z każdej strony klatki dysku twardego. Wysuń dysk twardy z klatki. Ostatnio zmodyfikowany: 2025-01-22 17:01

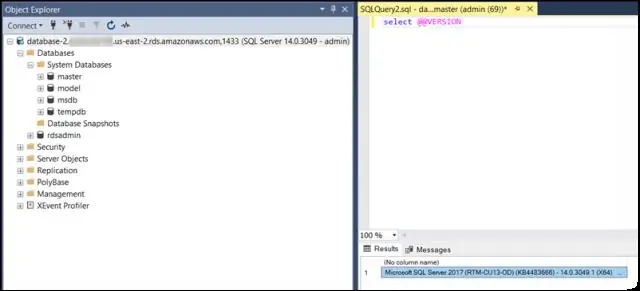

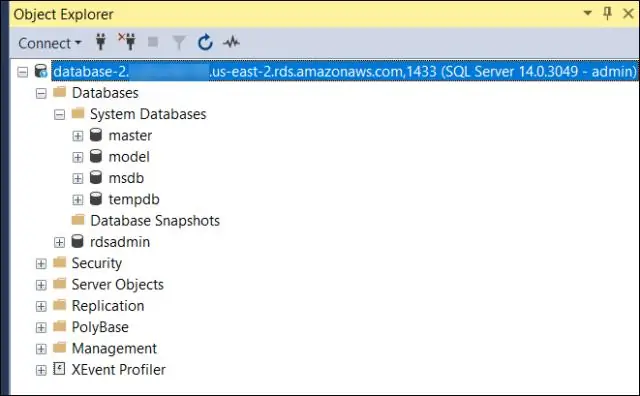

Połącz z bazą danych SQL - UiPath Wykonaj „Połącz działanie”. Kliknij Konfiguruj połączenie. Pojawi się kreator połączenia. Kliknij Kreator połączenia. Kliknięcie powyższych opcji przekierowuje Cię do innego okna. Wybierz opcję Microsoft SQL Server. Podaj nazwę serwera, podaj odpowiednie poświadczenia (uwierzytelnianie windows/sql). Ostatnio zmodyfikowany: 2025-01-22 17:01

Schemat XML jest powszechnie znany jako definicja schematu XML (XSD). Służy do opisu i walidacji struktury i zawartości danych XML. Schemat XML definiuje elementy, atrybuty i typy danych. Element schematu obsługuje przestrzenie nazw. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować i aktywować ReSharper? Śledź Pobierz ReSharper dla swojego systemu operacyjnego. Uruchom pobrany plik ReSharper i postępuj zgodnie z instrukcjami kreatora instalacji. Wybierz produkt, którego dotyczy Twoja licencja, jak widać na poniższych zrzutach ekranu, a następnie kliknij przycisk „Dalej”. '. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uzyskiwanie certyfikatu podpisywania rozwoju Przejdź do centrum członkowskiego w witrynie Apple Developer i zaloguj się na swoje konto programisty Apple. W Centrum użytkownika kliknij, aby wybrać sekcję Certyfikaty, identyfikatory i profile, a następnie wybierz Certyfikaty w obszarze Aplikacje na iOS. Aby utworzyć certyfikat, kliknij przycisk Dodaj (+) w prawym górnym rogu. Ostatnio zmodyfikowany: 2025-01-22 17:01

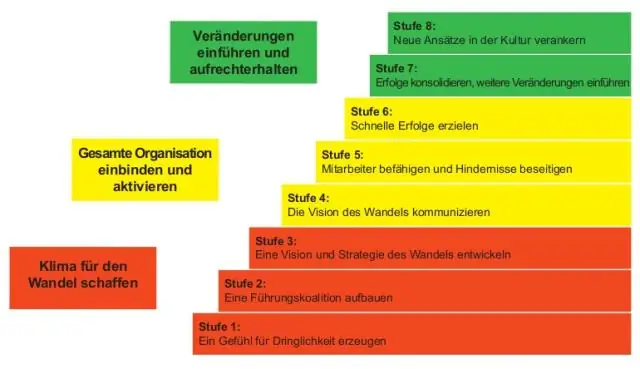

Celem planu wycofywania zmian (inne słowo jest bez znaczenia) jest udokumentowanie, że w każdym momencie wdrażania zmiany można zatrzymać wdrażanie i powrócić do znanego dobrego stanu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proporcje obrazu Typowe rozdzielczości 16:9 640x360 854x480 1024×576 1280×720 1366×768 1600×900 1920×1080 4:3 640x480 720x576 800x600 1024x768 1152x864 1280x960 1400x1050 1600x1200. Ostatnio zmodyfikowany: 2025-01-22 17:01

DEM oznacza: Ranga Skrót Znaczenie ** DEM Cukrzyca, endokrynologia i metabolizm * Astronomia różnicowej miary emisji DEM * Położna DEM z bezpośrednim wejściem * Dynamiczny model estuarium DEM. Ostatnio zmodyfikowany: 2025-01-22 17:01

PersistentVolumeClaim (PVC) to żądanie przechowywania przez użytkownika. Jest podobny do kapsuły. Pody zużywają zasoby węzłów, a PVC zużywają zasoby PV. Pody mogą żądać określonych poziomów zasobów (procesora i pamięci). Ostatnio zmodyfikowany: 2025-01-22 17:01

Skalowalność odnosi się do zdolności komputera, produktu lub systemu do rozszerzania się w celu obsługi dużej liczby użytkowników bez awarii. Infrastruktura IT składa się tylko z tych fizycznych urządzeń komputerowych, które są niezbędne do funkcjonowania przedsiębiorstwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po zapisaniu się na kurs wielu studentów chce wiedzieć, kim są ich koledzy z klasy, zarówno w celach społecznych, jak i akademickich. Chociaż MySlice nie pozwala uczniom zobaczyć tych informacji, Blackboard zapewnia przydatne narzędzie, które ułatwia sprawdzenie, kto jest na Twojej klasie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zrobić lustrzane selfie na iPhonie Dotknij koła zębatego Ustawienia w lewym górnym rogu. Włącz Odwróć przedni aparat. Stuknij Wstecz. Przełącz się na przedni aparat. Zrobić selfie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasa kalendarza w Javie jest klasą abstrakcyjną, która zapewnia metody konwersji daty między określoną chwilą w czasie a zestawem pól kalendarza, takich jak MIESIĄC, ROK, GODZINA itp. Kalendarz. getInstance(): zwraca instancję Calendar na podstawie bieżącego czasu w domyślnej strefie czasowej z domyślnymi ustawieniami regionalnymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Upewnij się, że stoisz przed telewizorem i masz pod ręką pilota Sky. Po otrzymaniu kodów możesz sparować pilota: naciśnij tv na pilocie Sky. Przytrzymaj jednocześnie wybierz i czerwony przycisk, aż czerwone światło na górze Skyremote zamiga dwukrotnie. Wprowadź jeden z czterocyfrowych kodów. Naciśnij wybierz. Ostatnio zmodyfikowany: 2025-01-22 17:01