Linux File System lub jakikolwiek inny system plików to zazwyczaj warstwa znajdująca się w systemie operacyjnym, która obsługuje pozycjonowanie danych w pamięci, bez niej; system nie może wiedzieć, który plik zaczyna się gdzie i gdzie kończy. Nawet jeśli znajdziesz nieobsługiwany typ systemu plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jacl: Implementacja Tcl Java. Jython: implementacja języka Java w Pythonie. Rhino: Implementacja Java JavaScript. BeanShell: interpreter źródła Java napisany w Javie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W profilu każdego użytkownika NTUSER. plik dat jest ogólnie ukryty, ale można go wyświetlić, odkrywając go. Wpisz %userprofiles%, aby otworzyć bieżący katalog użytkownika, a następnie ze wstążki przejdź do zakładki Widok. W sekcji pokaż/ukryj zaznacz pole Ukryte przedmioty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzenie peryferyjne to sprzęt komputerowy, który jest dodawany do komputera w celu rozszerzenia jego możliwości. Termin „urządzenia peryferyjne” jest używany do opisania tych urządzeń, które mają charakter opcjonalny, w przeciwieństwie do sprzętu, który jest wymagany lub zawsze wymagany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Będąc rzeczą sprzętową, system audio komputera służy potentatowi komputera, systemowi operacyjnemu. Windows sprawuje dyktatorską kontrolę w miejscu zwanym oknem dialogowym Dźwięk. Aby wyświetlić okno dialogowe Dźwięk, wykonaj następujące kroki: Otwórz Panel sterowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

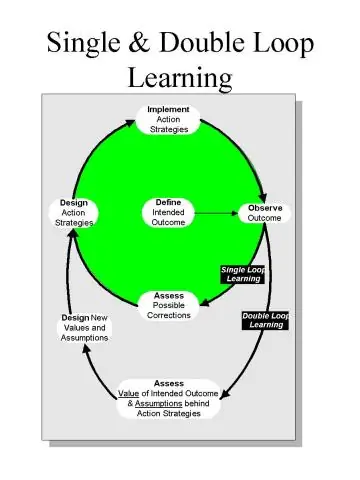

Uczenie jednopętlowe opisuje rodzaj uczenia się, który ma miejsce, gdy celem jest rozwiązanie problemów w obecnej strukturze organizacyjnej, aby system działał lepiej, i nie próbuje zmieniać struktury systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obiekt ustawień haseł (PSO) to obiekt usługi Active Directory. Ten obiekt zawiera wszystkie ustawienia haseł, które można znaleźć w obiekcie zasad grupy Default Domain Policy (historia haseł, złożoność, długość itp.). PSO można zastosować do użytkowników lub grup. Ostatnio zmodyfikowany: 2025-01-22 17:01

Super POM to domyślny POM firmy Maven. Wszystkie POM rozszerzają Super POM, o ile nie są wyraźnie ustawione, co oznacza, że konfiguracja określona w Super POM jest dziedziczona przez POM utworzone dla Twoich projektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpłatne numery 808 (znane również jako bezpłatne numery telefonów 808) umożliwiają Twojej firmie reklamowanie numeru, na który klienci mogą dzwonić bezpłatnie. 808 numerów bezpłatnych można przekierować na dowolny telefon stacjonarny, komórkowy lub adres IP. Przekieruj połączenia z 808 na bezpłatny numer do dowolnego miejsca na świecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows Server 2016 R2. SWindows Server 2016R2 jest następcą Windows Server 2016. Został wydany 18 marca 2017. Oparty jest na Windows 10 CreatorsUpdate (wersja 1703). Ostatnio zmodyfikowany: 2025-01-22 17:01

Zestaw protokołów internetowych to model koncepcyjny i zestaw protokołów komunikacyjnych używanych w Internecie i podobnych sieciach komputerowych. Jest powszechnie znany jako TCP/IP, ponieważ podstawowymi protokołami w pakiecie są protokół kontroli transmisji (TCP) i protokół internetowy (IP). Ostatnio zmodyfikowany: 2025-01-22 17:01

Schemat uwierzytelniania oparty na certyfikacie to schemat, który wykorzystuje kryptografię klucza publicznego i certyfikat cyfrowy do uwierzytelniania użytkownika. Następnie serwer potwierdza ważność podpisu cyfrowego i czy certyfikat został wydany przez zaufany urząd certyfikacji, czy nie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W logice reguła wnioskowania, reguła wnioskowania lub reguła transformacji to forma logiczna składająca się z funkcji, która przyjmuje przesłanki, analizuje ich składnię i zwraca wniosek (lub wnioski). Popularne reguły wnioskowania w logice zdań to modus ponens, modus tollens i kontrapozycja. Ostatnio zmodyfikowany: 2025-01-22 17:01

Program Access przechowuje typ danych Data/godzina jako liczbę zmiennoprzecinkową o podwójnej precyzji do 15 miejsc po przecinku. Część całkowita liczby podwójnej precyzji reprezentuje datę. Część dziesiętna reprezentuje czas. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktualizacja biblioteki obsługi systemu Android W Android Studio kliknij ikonę Menedżera SDK na pasku menu, uruchom samodzielnego Menedżera SDK, wybierz Repozytorium obsługi systemu Android i kliknij „Zainstaluj x pakietów”, aby je zaktualizować. Pamiętaj, że w Menedżerze SDK zobaczysz zarówno repozytorium obsługi Androida, jak i bibliotekę obsługi Androida. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jedynym ograniczeniem funkcji WYSZUKAJ.PIONOWO jest całkowita liczba wierszy w arkuszu programu Excel, tj. 65536. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opis: Sygnał wskazania alarmu (AIS) to prawidłowy sygnał w ramce z ładunkiem zawierającym powtarzający się wzór 1010. Alarm AIS wskazuje na problem z linią przed elementem sieci T1 podłączonym do interfejsu T1. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nadmierna generalizacja jest rodzajem błędu logicznego, który jest porażką rozumowania. Na tym polega nadmierna generalizacja, porażka rozumowania. Mówiąc dokładniej, moglibyśmy zdefiniować to jako takie, gdy autor przedstawia twierdzenie, które jest tak szerokie, że nie można go udowodnić ani obalić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ruby ma klasę o nazwie File, która może być używana do wykonywania różnych metod na pliku. Jedną z tych metod jest. open, który zagląda do wnętrza pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

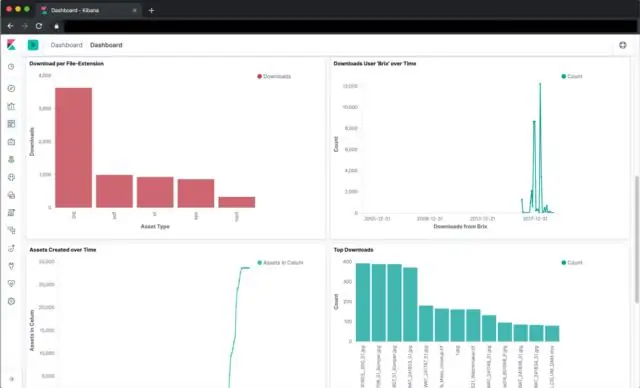

Tak, dashboardy Kibany są zapisywane w Elasticsearch pod indeksem kibana-int (domyślnie można to nadpisać w pliku config.js). Jeśli chcesz przenieść pulpity Kibana do innego klastra ES, masz dwie opcje: Ręczny eksport pulpitów. Ostatnio zmodyfikowany: 2025-01-22 17:01

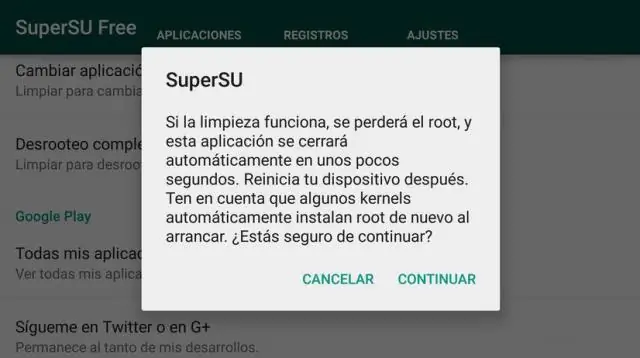

Jeśli uznamy, że root jest najwyższym folderem w systemie plików urządzenia, w którym przechowywane są wszystkie pliki tworzące system operacyjny Android, a rootowanie umożliwia dostęp do tego folderu, to bycie zrootowanym oznacza, że możesz zmienić prawie każdy aspekt swojego urządzenia. oprogramowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostosowywanie siły przyciągania lub wyłączanie przyciągania Na karcie Widok w grupie Pomoce wizualne kliknij przycisk uruchamiania okna dialogowego. Na karcie Ogólne, w obszarze Aktualnie aktywny, usuń zaznaczenie pola Przyciąganie, aby wyłączyć przyciąganie, lub wybierz Przyciąganie, aby aktywować przyciąganie. W obszarze Przyciągaj do wybierz elementy rysunku, do których chcesz dopasować kształty, a następnie kliknij przycisk OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj wbudowanego programu Apple do zrzutu ekranuMapy Google Tworzenie zrzutu ekranu na komputerze Mac jest bardzo łatwe. Możesz użyć kombinacji klawiszy „Command + Shift +3/4”. Ale nie możesz w ten sposób natychmiast dodać wyróżnień na zrzucie ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz utworzyć i podłączyć dodatkowy interfejs sieciowy do dowolnej instancji w VPC. Liczba interfejsów sieciowych, które można dołączyć, różni się w zależności od typu instancji. Aby uzyskać więcej informacji, zobacz Adresy IP na interfejs sieciowy na typ wystąpienia w Podręczniku użytkownika Amazon EC2 dla wystąpień systemu Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Platforma korporacyjnych świadczeń zdrowotnych Jiffa oszczędza pieniądze pracodawców, organizując i kuratorując odpowiednich dostawców dla każdego pracownika. Następnie Jiff zachęca pracowników do regularnego korzystania z tych urządzeń do noszenia. Jeśli pracownicy osiągną swoje cele, otrzymają nagrody, takie jak kupony i kredyty na pokrycie kosztów opieki zdrowotnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Solarne powerbanki w optymalnych warunkach słonecznych ładują się znacznie szybciej, niż gdybyś zostawił swój solarny power bank na zewnątrz, aby ładować się w pochmurny dzień. To powiedziawszy, nawet kilkugodzinne ładowanie baterii słonecznej jest często dobre dla kilku ładowań telefonu komórkowego lub innego małego urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dwie główne części dokumentu HTML to głowa i treść. Każda sekcja zawiera szczegółowe informacje. Sekcja head zawiera informacje przydatne dla przeglądarki internetowej i wyszukiwarek, ale niewidoczne dla czytelnika. Sekcja ciała zawiera informacje, które chcesz, aby odwiedzający zobaczył. Ostatnio zmodyfikowany: 2025-01-22 17:01

Malwa. Mallow, dowolna z kilku roślin kwiatowych z rodziny hibiskusa lub malwy (Malvaceae), zwłaszcza z rodzajów Hibiscus i Malva. Gatunki hibiskusa obejmują ślaz wielkokwiatowy (H. grandiflorus), z dużymi, białymi do purpurowych kwiatami; żołnierz róży malwy (H. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Oracle nie możemy bezpośrednio ustawić wartości na zmienną, możemy tylko przypisać wartość do zmiennej pomiędzy blokami Początek i Koniec. Przypisywanie wartości do zmiennych może odbywać się jako bezpośrednie wejście (:=) lub za pomocą select into klauzuli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Postępuj zgodnie z instrukcjami, aby zmienić nazwę i hasło SuddenlinkWi-Fi: Otwórz przeglądarkę internetową, a następnie przejdź do 192.168. 0.1, który zostanie przekierowany do oficjalnej strony logowania Suddenlink Wi-Fi. Teraz wpisz nowe hasło do sieci Wi-Fi Suddenlink w polu Hasło, aby zmienić hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

5 odpowiedzi Przejdź do repozytorium. Kliknij menu „+” w lewym panelu nawigacyjnym. Kliknij 'Porównaj gałęzie i tagi' Wklej skróty zatwierdzenia do pól wyszukiwania w rozwijanych gałęziach/tagach. Kliknij „Porównaj”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak skonfigurować MariaDB na serwerze VPS Krok 1: Zaloguj się do VPS. Najpierw musisz zalogować się do swojego VPS. Krok 2: Zainstaluj MariaDB. Możesz zainstalować MariaDB za pomocą menedżera pakietów CentOS, mniam. Krok 3: Zabezpiecz swoją bazę danych. Krok 4: Zezwól na dostęp do MariaDB przez zaporę. Krok 5: Przetestuj MariaDB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją dwa główne typy gniazd 220, które wymagają dodatkowych środków ostrożności i specjalnego sprzętu do okablowania. Okablowanie 220 gniazdek może być szczególnie niebezpieczne, więc zatrudnij profesjonalnego elektryka, chyba że masz duże doświadczenie w pracach elektrycznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Śledzenie bez karty SIM Gdy karta SIM zostanie wyjęta z aniPhone, komunikacja nie może się już odbywać, a współrzędne GPS urządzenia nie mogą zostać ustalone. Istotność, gdy karta SIM jest wyjęta z iPhone'a, nie można jej zlokalizować za pomocą usługi śledzenia MobileMe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na stronie głównej Jenkins (tj. Pulpit nawigacyjny klasycznego interfejsu Jenkins) kliknij Poświadczenia> System po lewej stronie. W obszarze System kliknij łącze Poświadczenia globalne (bez ograniczeń), aby uzyskać dostęp do tej domeny domyślnej. Kliknij Dodaj poświadczenia po lewej stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Pamiętny użytkownik” to użytkownik z co najmniej 200 reputacją. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zakładki można tworzyć przed lub po dodaniu tekstu. Wybierz narzędzie „Typ”. Wybierz akapity, w których chcesz wprowadzić ustawienia zakładek, jeśli już utworzyłeś tekst. Kliknij menu „Typ” i wybierz „Zakładki”. Wybierz żądany przycisk wyrównania tabulatorów w lewym górnym rogu panelu Tabulatory. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja MS Access IsNull() Funkcja IsNull() sprawdza, czy wyrażenie zawiera wartość Null (brak danych). Ta funkcja zwraca wartość logiczną. TRUE (-1) wskazuje, że wyrażenie ma wartość Null, a FALSE (0) wskazuje, że wyrażenie nie ma wartości Null. Ostatnio zmodyfikowany: 2025-01-22 17:01

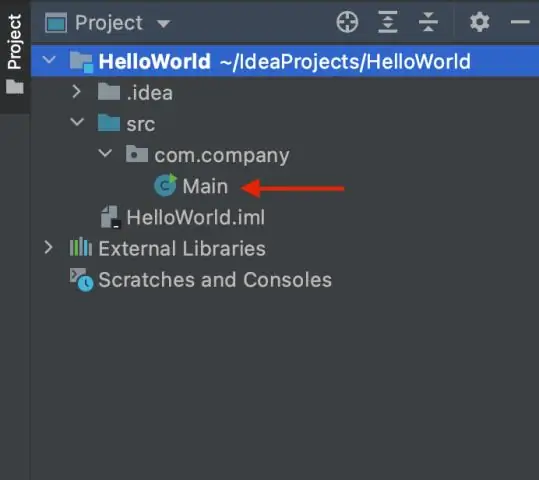

Jak uruchomić program Java Otwórz okno wiersza poleceń i przejdź do katalogu, w którym zapisałeś program Java (MyFirstJavaProgram. java). Wpisz 'javac MyFirstJavaProgram. java' i naciśnij enter, aby skompilować kod. Teraz wpisz ' java MyFirstJavaProgram ', aby uruchomić swój program. Będziesz mógł zobaczyć wynik wydrukowany w oknie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znajdź listę 5 najlepszych platform testów jednostkowych do automatyzacji testów jednostkowych. Framework testów jednostkowych dla c# Jedną z najpopularniejszych platform testów jednostkowych języka C# jest NUnit. NUnit: Struktury testowania jednostkowego dla Javy. JUnit: TestNG: Struktura testów jednostkowych dla C lub C++ Embunit: Struktura testów jednostkowych dla JavaScript. Ostatnio zmodyfikowany: 2025-01-22 17:01