Otwórz folder, w którym zapisałeś dane WhatsApp na swoim komputerze. Podłącz iPhone'a do komputera i uruchom iFunBox. Przejdź do aplikacji użytkownika >>WhatsApp, aby uzyskać dostęp do obszaru przechowywania aplikacji WhatsApp.Wybierz foldery „dokumenty” i „biblioteka” z kopii zapasowej i przeciągnij je do obszaru przechowywania aplikacji WhatsApp. Ostatnio zmodyfikowany: 2025-01-22 17:01

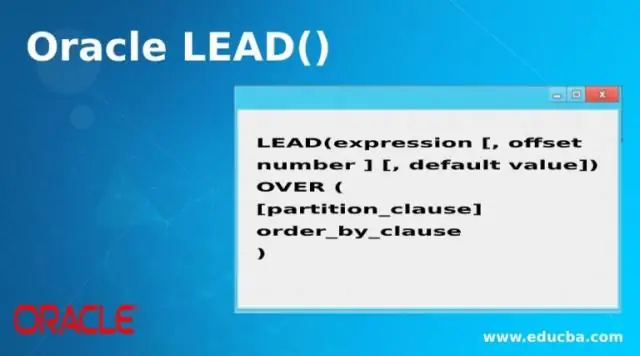

Funkcja jest uważana za deterministyczną, jeśli zawsze zwraca ten sam wynik dla określonej wartości wejściowej. Dokumentacja Oracle twierdzi, że zdefiniowanie funkcji tabeli potokowej jako deterministycznej za pomocą klauzuli DETERMINISTIC umożliwia Oracle buforowanie ich wierszy, zapobiegając w ten sposób wielokrotnym wykonaniom. Ostatnio zmodyfikowany: 2025-01-22 17:01

OwO znaczy zdziwiony. UwU oznacza albo zmęczony, albo zadowolony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy możesz podłączyć przedłużacze do innego przedłużacza? Z technicznego punktu widzenia jest to możliwe, ale nie jest to zalecane, ponieważ jest uważane za zagrożenie pożarowe. Kiedy zaczynasz dodawać przedłużacze, ryzykujesz, że przebieg będzie zbyt długi i nie będziesz mieć wystarczającej mocy dla swoich urządzeń – nie jest to bezpieczne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Standardowa metoda run() wywołuje obiekt wywoływalny przekazany do konstruktora obiektu jako argument docelowy, jeśli taki istnieje, z argumentami sekwencyjnymi i słowami kluczowymi pobranymi odpowiednio z argumentów args i kwargs. Poczekaj, aż wątek się zakończy. Ostatnio zmodyfikowany: 2025-01-22 17:01

2. Różnice techniczne: SIGFOX, LORA i NB-IOT Sigfox NB-IoT Zasięg 10 km (miejski), 40 km (wiejski) 1 km (miejski), 10 km (wiejski) Odporność na zakłócenia Bardzo wysoka Niska Uwierzytelnianie i szyfrowanie Nieobsługiwane Tak (szyfrowanie LTE) Adaptacyjna szybkość transmisji danych Nie Nie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twój numer śledzenia można znaleźć na kodzie kreskowym na produkcie i/lub na zdejmowanej naklejce. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij przycisk folderu „Dom” na pasku menu Ubuntu lub naciśnij klawisz „Windows” i wyszukaj „Dom”. Przejdź do folderu zawierającego plik zip, który chcesz rozpakować. Kliknij plik zip prawym przyciskiem myszy i wybierz opcję „Wyodrębnij tutaj”, aby rozpakować plik do bieżącego folderu. Ostatnio zmodyfikowany: 2025-01-22 17:01

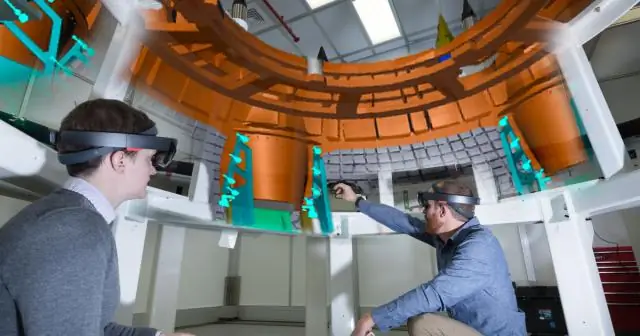

Holograficzne przechowywanie danych zawiera informacje wykorzystujące wzór interferencji optycznej w grubym, światłoczułym materiale optycznym. Dostosowując kąt wiązki odniesienia, długość fali lub położenie nośnika, na jednym woluminie można przechowywać wiele hologramów (teoretycznie kilka tysięcy). Ostatnio zmodyfikowany: 2025-01-22 17:01

(alias: numer McCabe) Niektórzy mogą tego uniknąć. Cyklomatyczna złożoność McCabe'a jest miarą jakości oprogramowania, która określa ilościowo złożoność programu. Złożoność jest wywnioskowana przez pomiar liczby liniowo niezależnych ścieżek w programie. Im wyższa liczba, tym bardziej złożony kod. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasa UserInfo. Zawiera metody uzyskiwania informacji o użytkowniku kontekstu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 1: Kliknij przycisk Start, a następnie kliknij Wszystkie programy. W menu Wszystkie programy kliknij folder VAIO Care. Kliknij opcję Opieka VAIO. Numer modelu jest wyświetlany w dolnej części okna VAIO Care. (np. VGN-FW550F). Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon CloudFront to usługa szybkiej sieci dostarczania treści (CDN), która bezpiecznie dostarcza dane, filmy, aplikacje i interfejsy API klientom na całym świecie z niskimi opóźnieniami i wysokimi prędkościami transferu, a wszystko to w środowisku przyjaznym dla programistów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mała strzałka w lewym dolnym rogu ikony wskazuje, że ikona jest ikoną skrótu. Ikony skrótów służą do uruchamiania programu, który reprezentuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tablica to struktura danych, która przechowuje jeden lub więcej podobnych typów wartości w jednej wartości. Na przykład, jeśli chcesz przechowywać 100 liczb, zamiast definiować 100 zmiennych, łatwo jest zdefiniować tablicę o długości 100. Tablica asocjacyjna − Tablica z ciągami jako indeksem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Protokół zamawiania znaczników czasu służy do zamawiania transakcji na podstawie ich znaczników czasu. Aby określić sygnaturę czasową transakcji, ten protokół używa czasu systemowego lub licznika logicznego. Protokół oparty na blokadzie służy do zarządzania kolejnością między parami sprzecznymi między transakcjami w czasie realizacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najnowszą premierą mobilną Xiaomi jest Redmi K305G. Smartfon został wprowadzony na rynek 10 grudnia 2019 roku. Telefon jest wyposażony w 6,67-calowy ekran dotykowy o rozdzielczości 1080 na 2400 pikseli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nowsza porcelana zawiera pieczęć Noritake wraz z nazwą wzoru wyrytą na spodzie zastawy stołowej lub produktów dekoracyjnych z delikatnej porcelany. Jeśli twój przedmiot zawiera zamiast tego czterocyfrowy numer, odnosi się to do numeru wzoru i nazwy używanej przez firmę. Ostatnio zmodyfikowany: 2025-01-22 17:01

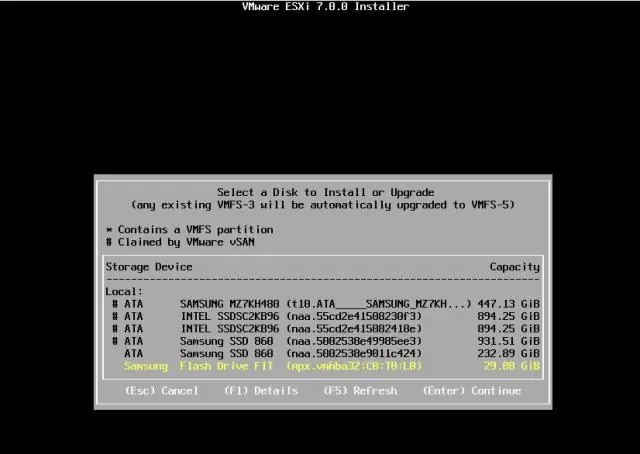

Aby zainstalować VMware vCenter Update Manager 6.0: Podłącz nośnik instalacyjny vSphere 6.0. W lewym okienku, w obszarze VMware vCenter Support Tools, kliknij vSphere Update Manager, a następnie kliknij Zainstaluj. Wybierz odpowiedni język z listy rozwijanej i kliknij OK. Na ekranie powitalnym kliknij Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

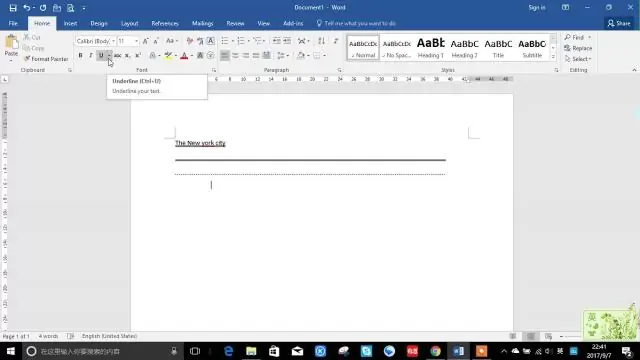

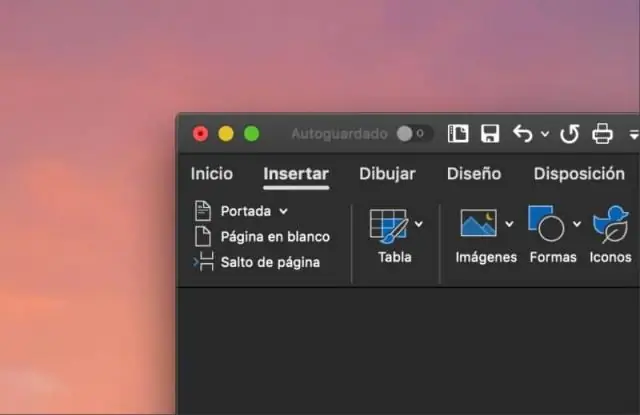

Wyśrodkuj obraz lub obiekt w środku WordDocumentPage Wybierz, co chcesz wyśrodkować, i na karcie Układ strony rozwiń sekcję Ustawienia strony. Na karcie Układ znajdziesz menu rozwijane Wyrównanie w pionie w sekcji Strona. Wybierz Centrum z menu rozwijanego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj DBCC DROPCLEANBUFFERS do testowania zapytań z pamięcią podręczną zimnego buforu bez zamykania i ponownego uruchamiania serwera. Aby usunąć czyste bufory z puli buforów, najpierw użyj polecenia CHECKPOINT, aby utworzyć pamięć podręczną zimnego bufora. Wymusza to zapisanie na dysku wszystkich brudnych stron bieżącej bazy danych i wyczyszczenie buforów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli robisz głównie zrzut ekranu, zmień „Single-Tap” na „Screenshot”. A jeśli nadal chcesz uzyskać dostęp do głównego menu AssistiveTouch, możesz zmienić „Podwójne dotknięcie” na „Otwórz menu”. Teraz, aby zrobić zrzut ekranu, kliknij trzykrotnie przycisk boczny, a na ekranie pojawi się szara ikona przycisku strony głównej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpierw odinstaluj RDP, a następnie ponownie zainstaluj RDP Windows 10. Aby to zrobić, wykonaj następujące czynności: Kliknij Start > kliknij prawym przyciskiem myszy Komputer > wybierz Właściwości. Wybierz zakładkę „Pulpit zdalny” > kliknij Zaawansowane > wybierz Zezwól, czy masz zainstalowaną starszą lub najnowszą wersję RDP w swoim systemie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zablokować strony internetowe: Uruchom przeglądarkę internetową z komputera lub urządzenia bezprzewodowego podłączonego do sieci. Zostaniesz poproszony o podanie nazwy użytkownika i hasła. Kliknij ZAAWANSOWANE > Zabezpieczenia > Blokuj witryny. Wybierz jedną z opcji blokowania słów kluczowych:. Ostatnio zmodyfikowany: 2025-01-22 17:01

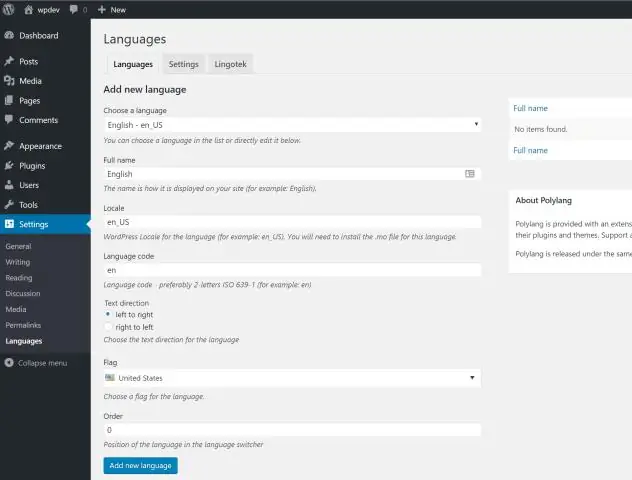

Dodawanie treści wielojęzycznych w programie WordPress Po prostu utwórz nowy post/stronę lub edytuj już istniejącą. Na ekranie edycji posta zauważysz metapole języków. Twój domyślny język zostanie wybrany automatycznie, więc możesz najpierw dodać treść w swoim domyślnym języku, a następnie przetłumaczyć ją na inne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przejdź do „Plik” w menu głównym, a następnie „Ustawienia kompilacji”. Kliknij przycisk „Dodaj otwarte sceny”, aby dodać bieżącą scenę do listy. Wybierz „HoloLens” jako urządzenie docelowe i upewnij się, że zaznaczone jest Unity C# Projects. Teraz kliknij „Ustawienia gracza” i sprawdź Obsługiwaną rzeczywistość wirtualną w Inspektorze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: Zgodnie z etykietą produktu Triplet SF Selective Herbicide, stawka tego produktu zależy od rodzaju trawy. Do stosowania na trawie bahiassowej, bluegrass (pospolitej), trawie bermudowej, kostrzewie, życicy lub zoysiagrass należy użyć 1,1-1,5 uncji uncji na 1000 stóp kwadratowych w 0,5-5 galonach wody. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mongodb to system bazodanowy zorientowany na dokumenty należący do świata systemów bazodanowych NoSQL, którego celem jest zapewnienie wysokiej wydajności przy dużych ilościach danych. Ponadto posiadanie osadzonych dokumentów (dokumentów wewnątrz dokumentu) eliminuje potrzebę łączenia baz danych, co może obniżyć koszty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodatek Microsoft VBA dla programu Outlook służy do zarządzania makrami aplikacji Microsoft Visual Basic. Projekty Visual Basic składają się z modułów zawierających jedno lub więcej makr, znanych również jako podprogramy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmienianie uprawnień do aparatu i mikrofonu w witrynie Otwórz Chrome. W prawym górnym rogu kliknij Więcej ustawień. U dołu kliknij Zaawansowane. W sekcji „Prywatność i bezpieczeństwo” kliknij Ustawienia witryny. Kliknij Kamera lub Mikrofon. Włącz lub wyłącz Pytaj przed uzyskaniem dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Formularz to element interfejsu użytkownika (UI), który umożliwia użytkownikowi wysyłanie informacji do serwera. Możemy sobie wyobrazić formularz wyglądający jak kartka papieru, którą wypełniasz wchodząc na siłownię. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dwa akty później Cezar zostaje zamordowany na schodach Senatu. W sztuce – i w rzeczywistości – Juliusz Cezar został rzeczywiście zamordowany w idach marca – 15 marca – w roku 44 p.n.e. Wróżbita mówi Cezarowi, aby uważał na idy marcowe… ale Cezar nie słucha. Ostatnio zmodyfikowany: 2025-06-01 05:06

Co oznacza „googlesyndication”? Jest to platforma Google (a dokładniej domena) używana do przechowywania treści reklam i innych powiązanych źródeł Google AdSense i DoubleClick. I nie, nie używa żadnych metod śledzenia po stronie klienta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pivot to operator serwera sql, którego można użyć do zamiany unikalnych wartości z jednej kolumny na wiele kolumn w danych wyjściowych, skutecznie obracając tabelę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Potrzeba adresu logicznego to bezpieczne zarządzanie naszą pamięcią fizyczną. Adres logiczny służy do odniesienia dostępu do fizycznej lokalizacji pamięci. Wiązanie instrukcji i danych procesu z pamięcią odbywa się w czasie kompilacji, w czasie ładowania lub w czasie wykonywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz następujący numer, aby zadzwonić do Szanghaju w Chinach z Kanady 011 - Kod wyjścia podczas wykonywania połączenia międzynarodowego z Kanady. 86 - chiński kod kraju dla połączeń przychodzących. 21 - Kod miasta Szanghaj. 011 + 86 + 21 + numer lokalny - międzynarodowy format kodu wybierania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Krótko mówiąc, folder dist jest folderem budowy, który zawiera wszystkie pliki i foldery, które mogą znajdować się na serwerze. Folder dist zawiera przetranspilowany kod aplikacji kątowej w formacie JavaScript, a także wymagane pliki html i css. Ostatnio zmodyfikowany: 2025-06-01 05:06

SQL Server Standard jest obsługiwany dla 2 węzłów. Jeśli wymagane są więcej niż 2 węzły, nadal potrzebna jest wersja SQL Server Enterprise Edition. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poświadczenie Security+ wymaga jednego egzaminu, obecnie wycenianego na 339 USD (zniżki mogą dotyczyć pracowników firm członkowskich CompTIA oraz studentów studiów stacjonarnych). Szkolenie jest dostępne, ale nie jest wymagane. Specjaliści IT, którzy zdobyli certyfikat Security+ przed styczniem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Technika wykorzystująca Audacity do izolacji głosu Zaznacz całą ścieżkę (kliknij puste miejsce w panelu sterowania ścieżki, na przykład tam, gdzie jest napisane „Hz”) Skopiuj ścieżkę za pomocą opcji Edycja > Kopiuj. Utwórz nową ścieżkę stereo za pomocą opcji Ścieżki > DodajNową > Ścieżka stereo. Ostatnio zmodyfikowany: 2025-01-22 17:01