Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Prośba metoda jest uważany " idempotentny " jeśli zamierzony efekt na serwerze wielu identycznych żądań z tym metoda jest taki sam jak skutek pojedynczego takiego żądania. Z prośby metody zdefiniowane przez tę specyfikację, PUT, DELETE i bezpieczne żądanie metody są idempotentne.

Poza tym, czym jest metoda idempotentna w terminologii

Metody idempotentne jakiś idempotentna metoda jest Metoda które można nazwać wiele razy bez różnych wyników. Nie miałoby znaczenia, gdyby metoda jest wywoływany tylko raz lub dziesięć razy. Wynik powinien być taki sam. Ponownie, dotyczy to tylko wyniku, a nie samego zasobu.

Po drugie, jakie są Idempotentne i bezpieczne metody HTTP i REST? Metody idempotentne - może wywołać wiele razy z tym samym wejściem i daje ten sam wynik. Bezpieczne metody - nie modyfikuje zasobu po stronie serwera.

Po prostu, która metoda HTTP nie jest Idempotentna?

Na przykład sekwencja to nie - idempotentny jeśli jego wynik zależy od wartości, która jest później modyfikowana w tej samej kolejności. Sekwencja, która nigdy nie ma skutków ubocznych, to idempotentny , z definicji (pod warunkiem, że na tym samym zestawie zasobów nie są wykonywane żadne współbieżne operacje).

Jakie są metody żądania

Metoda GET

- GET służy do żądania danych z określonego zasobu.

- GET to jedna z najpopularniejszych metod

- POST służy do wysyłania danych do serwera w celu utworzenia/aktualizacji zasobu.

- POST to jedna z najpopularniejszych metod

- PUT służy do wysyłania danych do serwera w celu utworzenia/aktualizacji zasobu.

Zalecana:

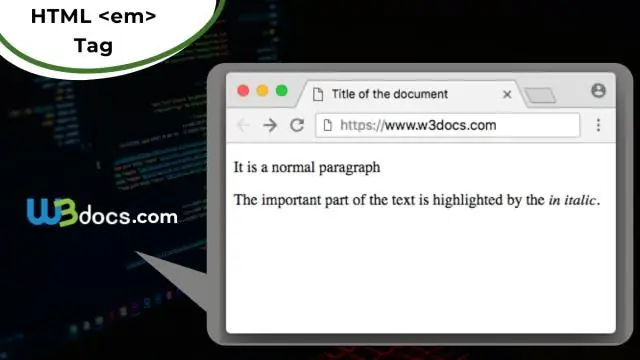

Jakie są wszystkie tagi w HTML?

Najczęściej używane znaczniki w HTML Znacznik HTML: Jest to korzeń dokumentu html, który jest używany do określenia, że dokument jest html. Znacznik Head: Znacznik Head służy do przechowywania wszystkich elementów head w pliku html. Znacznik treści: Służy do definiowania treści dokumentu html. Znacznik tytułu: służy do zdefiniowania tytułu dokumentu html

Jakie metody zabezpieczeń sieci bezprzewodowej wykorzystują szyfrowanie TKIP?

Został zaprojektowany, aby zapewnić bezpieczniejsze szyfrowanie niż notorycznie słaby Wired Equivalent Privacy (WEP), oryginalny protokół bezpieczeństwa WLAN. TKIP to metoda szyfrowania stosowana w zabezpieczonym dostępie Wi-Fi (WPA), która zastąpiła WEP w produktach WLAN

Jaka jest różnica między nadpisywaniem metody a ukrywaniem metody?

W przesłonięciu metody, gdy zmienna odniesienia klasy bazowej wskazuje na obiekt klasy pochodnej, wywoła przesłoniętą metodę w klasie pochodnej. W ukrywaniu metody, gdy zmienna odniesienia klasy bazowej wskazuje na obiekt klasy pochodnej, wówczas wywoła metodę ukrytą w klasie bazowej

Jakie są wszystkie kontrolki AJAX?

Istnieją następujące różne kontrolki ajax, które są używane w asp.net. 1. Kontrola ScriptManager Zarządza skryptem klienta dla stron internetowych ASP.NET z obsługą AJAX. Menedżer skryptów. ScriptManager zarządza wszystkimi Asp. ScriplManagerProx. Strona może mieć tylko jedną kontrolkę ScriptManager. Regulator czasowy. UpdatePanel. Postęp aktualizacji

Jakie są główne elementy zarządzania plikami? Sprawdź wszystkie, które mają zastosowanie?

Głównymi składnikami zarządzania plikami są przechowywanie danych, metadane plików i system plików. Jakie są główne elementy zarządzania plikami? Zaznacz wszystko, co dotyczy. Możesz mieć wiele procesów uruchomionych dla jednego programu