Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-06-01 05:10.

Ranking Google Algorytm (PageRank) może Być ten Bardzo Szeroko Używany algorytm . Jego wpływ/implikacje dla świata: PageRank jest , prawdopodobnie najczęściej używany algorytm na świecie Dziś.

Tak więc, gdzie algorytmy są używane w prawdziwym życiu?

w prawdziwe życie te algorytmy są używany w odtwarzaczach mp3, odtwarzaczach wideo, tworzeniu słowników i jest wiele przykładów wyszukiwania i sortowania. Badawczy Algorytmy jest używany w obliczeniach kwantowych. W systemie operacyjnym planowanie zadań odbywa się za pomocą różnych algorytmy takie jak FIFO, Round robin itp.

Co więcej, jakie są najbardziej znane algorytmy? Najważniejsze algorytmy

- RPA.

- Algorytm Schönhage-Strassena.

- Algorytm simpleksowy.

- Rozkład według wartości osobliwych (SVD)

- Rozwiązywanie układu równań liniowych.

- Strukturtensor.

- Znajdź związek.

- Algorytm Viterbiego.

Podobnie można zapytać, jakie są przykłady algorytmów?

Jeden z najbardziej oczywistych przykłady z an algorytm to przepis. To skończona lista instrukcji używanych do wykonania zadania. Do przykład , gdybyś podążał za algorytm aby stworzyć ciasteczka z mieszanki pudełkowej, postępuj zgodnie z trzy do pięcioetapowego procesu napisanego na odwrocie pudełka.

Jakie są przykłady popularnych algorytmów informatycznych?

Najlepsze algorytmy -

- Sortowanie przez wstawianie, sortowanie przez wybór, sortowanie bąbelkowe.

- Sortowanie przez scalanie, sortowanie szybkie.

- Wyszukiwanie binarne.

- Wyszukiwanie w szerokości (BFS)

- Głębokość pierwszego wyszukiwania (DFS)

- Algorytm Lee | Najkrótsza droga w labiryncie.

- Algorytm wypełnienia powodzi.

- Algorytm wykrywania cyklu Floyda.

Zalecana:

Gdzie są używane algorytmy sortowania?

Krótki przegląd aplikacji sortujących. Obliczenia komercyjne. Szukać informacji. Badania operacyjne. Symulacja sterowana zdarzeniami. Obliczenia numeryczne. Wyszukiwanie kombinatoryczne. Algorytm Prima i algorytm Dijkstry to klasyczne algorytmy przetwarzające grafy

Jakie algorytmy wymagają od nadawcy i odbiorcy wymiany tajnego klucza, który służy do zapewnienia poufności wiadomości?

Jakie algorytmy wymagają od nadawcy i odbiorcy wymiany tajnego klucza, który służy do zapewnienia poufności wiadomości? Objaśnienie: Algorytmy symetryczne używają tego samego klucza, tajnego klucza, do szyfrowania i deszyfrowania danych. Ten klucz musi być wstępnie udostępniony przed nawiązaniem komunikacji

Jak znaleźć najczęściej używane aplikacje?

Otwórz aplikację „Ustawienia” w iOS, a następnie wybierz „Bateria” Przewiń w dół do sekcji „Wykorzystanie baterii” w ustawieniach, a następnie dotknij małej ikony zegara. Pod nazwą danej aplikacji sprawdź dokładnie, przez ile czasu dana aplikacja była używana

Jakie są obecnie najczęściej używane algorytmy szyfrowania?

3DES, AES i RSA są obecnie najczęściej używanymi algorytmami, chociaż inne, takie jak Twofish, RC4 i ECDSA są również implementowane w określonych sytuacjach

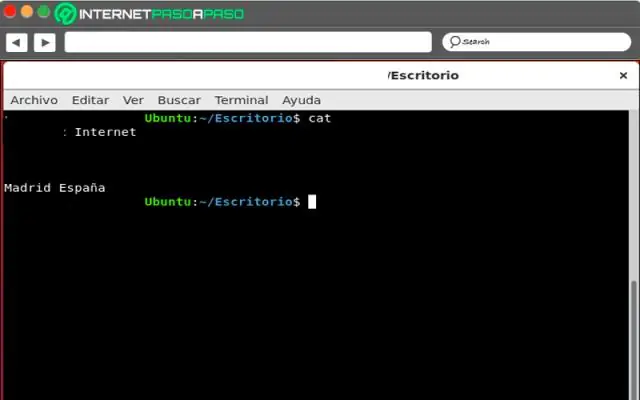

Jakie jest najczęściej używane narzędzie do monitorowania wydajności w systemie Linux?

Tcpdump Biorąc to pod uwagę, jak widzę wydajność w Linuksie? Top – Monitorowanie procesów Linuksa. VmStat - statystyki pamięci wirtualnej. Lsof – Lista otwartych plików. Tcpdump – Analizator pakietów sieciowych. Netstat – statystyka sieci.