Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2024-01-18 08:28.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Implementacja Zero Trust

- Wykorzystaj mikrosegmentację.

- Osoba lub program mający dostęp do jednej z tych stref nie będzie mógł uzyskać dostępu do żadnej innej strefy bez oddzielnej autoryzacji. Użyj uwierzytelniania wieloskładnikowego (MFA)

- Wprowadzić w życie Zasada najmniejszego przywileju (PoLP)

- Sprawdź poprawność wszystkich urządzeń końcowych.

Podobnie można zapytać, jak osiągnąć zerowe zaufanie?

Oto cztery zasady, które Twoja firma, a zwłaszcza organizacja IT, musi przyjąć:

- Zagrożenia pochodzą zarówno z wewnątrz, jak iz zewnątrz. To chyba największa zmiana w myśleniu.

- Użyj mikrosegmentacji.

- Najmniej uprzywilejowany dostęp.

- Nigdy nie ufaj, zawsze weryfikuj.

Po drugie, czym jest sieć Zero Trust? Zero zaufania Architektura, zwana również Sieć Zero Zaufania lub po prostu Zero zaufania , odnosi się do koncepcji bezpieczeństwa i modelu zagrożeń, który nie zakłada już, że aktorzy, systemy lub usługi działające w obrębie granicy bezpieczeństwa powinni być automatycznie ufani, a zamiast tego muszą weryfikować wszystko, co próbuje

Ponadto, dlaczego nowoczesne organizacje muszą rozważyć wdrożenie podejścia opartego na zerowym zaufaniu?

Zero zaufania pomaga uchwycić korzyści płynące z chmury bez narażania organizacja na dodatkowe ryzyko. Na przykład, gdy szyfrowanie jest wykorzystywane w środowiskach chmurowych, atakujący często atakują zaszyfrowane dane poprzez dostęp do klucza, a nie przez złamanie szyfrowania, a więc zarządzanie kluczami jest o kapitalnym znaczeniu.

Kto ukuł termin zero zaufania?

ten semestr ' zero zaufania ' było ukuty przez analityka Forrester Research Inc. w 2010 roku, kiedy model dla pojęcie został zaprezentowany po raz pierwszy. Kilka lat później Google ogłosiło, że wdrożyli zero zaufania bezpieczeństwo w swojej sieci, co doprowadziło do rosnącego zainteresowania adopcją w społeczności technologicznej.

Zalecana:

Czy zero jest liczbą całkowitą w Javie?

1 odpowiedź. Nie można przechowywać znaku z pierwotnym typem całkowitym Java. Ujemne zero to artefakt reprezentacji IEEE-754, który przechowuje znak w osobnym bicie. Z drugiej strony liczby całkowite są przechowywane w reprezentacji uzupełnienia do dwóch, która ma unikalną reprezentację dla zera

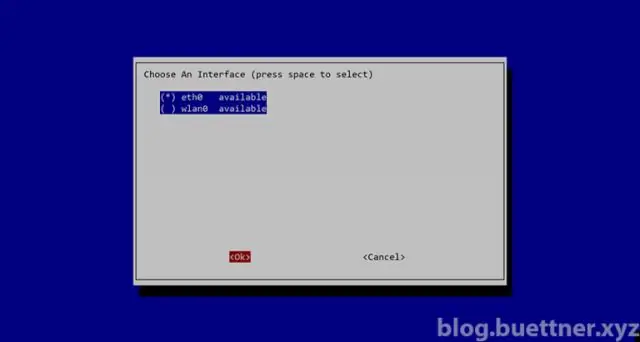

Jak wdrażasz GitLab?

Instalacja GitLab Zainstaluj i skonfiguruj niezbędne zależności. Dodaj repozytorium pakietów GitLab i zainstaluj pakiet. Przejdź do nazwy hosta i logowania. Skonfiguruj swoje preferencje komunikacyjne. Zainstaluj i skonfiguruj niezbędne zależności. Dodaj repozytorium pakietów GitLab i zainstaluj pakiet

Czym jest zero zaufania modelem skuteczniejszej ochrony?

Zero Trust to koncepcja bezpieczeństwa skoncentrowana na przekonaniu, że organizacje nie powinny automatycznie ufać niczemu, co znajduje się wewnątrz lub na zewnątrz swoich granic, a zamiast tego muszą weryfikować wszystko i wszystko, próbując połączyć się z ich systemami przed przyznaniem dostępu. „Strategia wokół Zero Trust sprowadza się do tego, by nikomu nie ufać

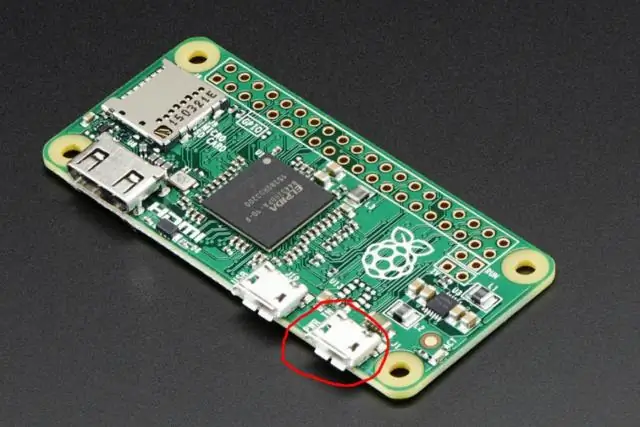

Jak korzystać z mojego Raspberry Pi zero?

Podłącz końcówkę microUSB do Pi Zero i podłącz urządzenie USB do standardowej żeńskiej końcówki USB. Do użytku z innymi standardowymi urządzeniami USB zaleca się korzystanie z zasilanego koncentratora USB. Bezprzewodowe zestawy klawiatury i myszy działają najlepiej, ponieważ mają jeden klucz USB dla obu urządzeń

Jak ustawić zero Raspberry Pi?

Aby podłączyć Pi Zero do monitora lub telewizora z wejściem HDMI, podłącz kabel miniHDMI do HDMI lub przejściówkę do złącza miniHDMI w Pi Zero. Podłącz drugi koniec do portu HDMI w monitorze lub telewizorze. Podłącz kabel USB OTG do Pi Zero przez złącze microUSB