- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Zero zaufania jest bezpieczeństwo koncepcja skoncentrowana na przekonaniu, że organizacje nie powinny automatycznie zaufanie cokolwiek wewnątrz lub na zewnątrz jego granic, a zamiast tego musi zweryfikować wszystko i wszystko, próbując połączyć się z jego systemami przed przyznaniem dostępu. „Strategia wokół Zero zaufania sprowadza się do tego, że nie zaufanie ktokolwiek.

Czym zatem jest model bezpieczeństwa Zero Trust?

Zero zaufania jest model bezpieczeństwa opiera się na zasadzie utrzymywania ścisłych kontroli dostępu i domyślnie nie ufania nikomu, nawet tym, którzy już znajdują się w zasięgu sieci. Co to jest JA? Kontrola dostępu. Bezpieczeństwo zero zaufania.

Wiedz też, jak osiągnąć zerowe zaufanie? Oto cztery zasady, które Twoja firma, a zwłaszcza organizacja IT, musi przyjąć:

- Zagrożenia pochodzą zarówno z wewnątrz, jak iz zewnątrz. To chyba największa zmiana w myśleniu.

- Użyj mikrosegmentacji.

- Najmniej uprzywilejowany dostęp.

- Nigdy nie ufaj, zawsze weryfikuj.

Podobnie, dlaczego nowoczesne organizacje muszą rozważyć wdrożenie podejścia opartego na zerowym zaufaniu?

Zero zaufania pomaga uchwycić korzyści płynące z chmury bez narażania organizacja na dodatkowe ryzyko. Na przykład, gdy szyfrowanie jest wykorzystywane w środowiskach chmurowych, atakujący często atakują zaszyfrowane dane poprzez dostęp do klucza, a nie przez złamanie szyfrowania, a więc zarządzanie kluczami jest o kapitalnym znaczeniu.

Czym są sieci o zerowym zaufaniu?

Zero zaufania Architektura, zwana również Sieć Zero Zaufania lub po prostu Zero zaufania , odnosi się do koncepcji bezpieczeństwa i modelu zagrożeń, który nie zakłada już, że aktorzy, systemy lub usługi działające w obrębie granicy bezpieczeństwa powinni być automatycznie ufani, a zamiast tego muszą weryfikować wszystko, co próbuje

Zalecana:

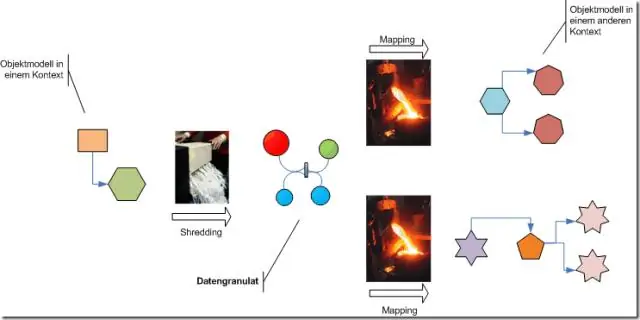

Jaka jest różnica między modelem bazy danych zorientowanym obiektowo a modelem relacyjnym?

Różnica między relacyjną bazą danych a bazą danych zorientowaną obiektowo polega na tym, że relacyjna baza danych przechowuje dane w postaci tabel zawierających wiersze i kolumny. W danych obiektowych dane są przechowywane wraz z ich akcjami, które przetwarzają lub odczytują istniejące dane. To są podstawowe różnice

Czym jest analiza ryzyka dla celów ochrony PHI?

Reguła bezpieczeństwa wymaga od podmiotów oceny ryzyka i słabych punktów w ich środowiskach oraz wdrożenia rozsądnych i odpowiednich środków bezpieczeństwa w celu ochrony przed racjonalnie przewidywanymi zagrożeniami lub zagrożeniami dla bezpieczeństwa lub integralności e-PHI. Analiza ryzyka jest pierwszym krokiem w tym procesie

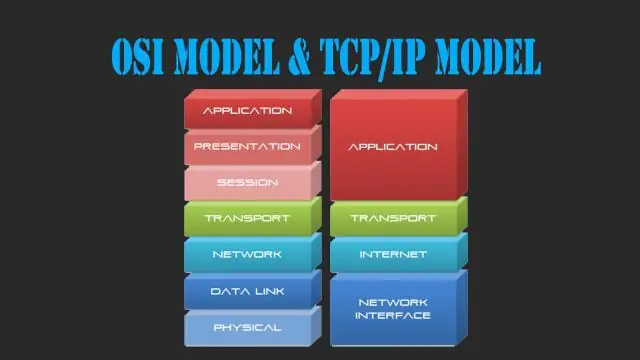

Jaka jest różnica między modelem OSI a modelem TCP IP?

1. OSI to ogólny, niezależny od protokołu standard, działający jako brama komunikacyjna między siecią a użytkownikiem końcowym. Model TCP/IP oparty jest na standardowych protokołach, wokół których rozwinął się Internet. Jest to protokół komunikacyjny, który umożliwia połączenie hostów przez sieć

Czym jest plan ochrony fizycznej?

Twój plan ochrony fizycznej powinien obejmować budynek, sieć danych, kontrole środowiskowe, kontrole bezpieczeństwa i sprzęt telekomunikacyjny obsługujący Twoje środowisko. Niektóre z bardziej oczywistych obszarów, które należy wziąć pod uwagę w planie ochrony fizycznej, obejmują: ? Rodzaje ochrony przeciwpożarowej/tłumienia

Czym jest model zerowego zaufania?

Bezpieczeństwo Zero Zaufania | Co to jest sieć zero zaufania? Zero zaufania to model bezpieczeństwa oparty na zasadzie utrzymywania ścisłych kontroli dostępu i domyślnie nie ufania nikomu, nawet tym, którzy już znajdują się w obrębie sieci