- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

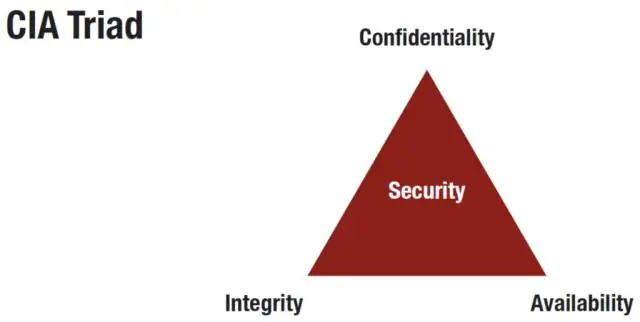

Poufność oznacza, że dane, obiekty i zasoby są chronione przed nieautoryzowanym przeglądaniem i innym dostępem. Integralność oznacza, że dane są chronione przed nieautoryzowanymi zmianami, aby zapewnić ich wiarygodność i poprawność. Dostępność oznacza, że autoryzowani użytkownicy mieć dostęp do systemów i zasobów, potrzebować.

W związku z tym, co jest ważniejsze, integralność i dostępność poufności?

Cel triady CIA: poufność jest ważniejsze niż inne cele, gdy wartość informacji zależy od ograniczenia dostępu do niej. Na przykład informacje poufność jest ważniejsze niż integralność lub dostępność w przypadku informacji zastrzeżonych firmy.

Wiesz też, co to jest dostępność w bezpieczeństwie? Dostępność , w kontekście systemu komputerowego, odnosi się do możliwości dostępu użytkownika do informacji lub zasobów w określonej lokalizacji i we właściwym formacie.

Po drugie, czym jest integralność w bezpieczeństwie informacji?

Integralność . w bezpieczeństwo informacji , dane integralność oznacza utrzymanie i zapewnienie dokładności i kompletności danych w całym cyklu ich życia. Oznacza to, że dane nie mogą być modyfikowane w sposób nieuprawniony lub niewykryty.

Co to jest atak na poufność?

Przykłady ataki ten wpływ poufność : Nurkowanie w śmietniku. Podsłuch. Logowanie klawiszy. Wyłudzanie informacji.

Zalecana:

Jak zarządzasz bezpieczeństwem w chmurze?

Zarządzanie bezpieczeństwem chmury dla oprogramowania jako usługi (SaaS) Wyświetl wszystkie używane usługi w chmurze i oceń związane z nimi ryzyko. Audytuj i dostosowuj natywne ustawienia zabezpieczeń. Użyj funkcji Zapobieganie utracie danych, aby zapobiec kradzieży. Szyfruj dane własnymi kluczami. Blokuj udostępnianie nieznanym urządzeniom lub nieautoryzowanym użytkownikom

Który w rzeczywistości jest tylko zbiorem mniejszych funkcji oprogramowania pośredniczącego, które ustawiają nagłówki odpowiedzi HTTP związane z bezpieczeństwem?

Hełm jest w rzeczywistości tylko zbiorem mniejszych funkcji oprogramowania pośredniego, które ustawiają nagłówki odpowiedzi HTTP związane z bezpieczeństwem: csp ustawia nagłówek Content-Security-Policy, aby zapobiec atakom cross-site scripting i innym wstrzyknięciom między witrynami

Jakie algorytmy wymagają od nadawcy i odbiorcy wymiany tajnego klucza, który służy do zapewnienia poufności wiadomości?

Jakie algorytmy wymagają od nadawcy i odbiorcy wymiany tajnego klucza, który służy do zapewnienia poufności wiadomości? Objaśnienie: Algorytmy symetryczne używają tego samego klucza, tajnego klucza, do szyfrowania i deszyfrowania danych. Ten klucz musi być wstępnie udostępniony przed nawiązaniem komunikacji

Co mają wspólnego router i most?

Informacje o routerach i mostach.Routery i mosty łączą dwie lub więcej indywidualnych sieci lokalnych (LAN), tworząc rozszerzoną sieć LAN lub Wide AreaNetwork (WAN). Połącz sieci przy użyciu różnych tożsamości sieciowych. Przesyłaj tylko dane potrzebne do ostatecznego miejsca docelowego w sieci LAN

Dlaczego ważne jest zachowanie poufności informacji w opiece zdrowotnej i społecznej?

Jednym z najważniejszych elementów poufności jest to, że pomaga budować i rozwijać zaufanie. Potencjalnie pozwala na swobodny przepływ informacji między klientem a pracownikiem i uznaje, że życie osobiste klienta oraz wszystkie problemy i problemy, które mają, należą do niego