Spisu treści:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Niedobór Bezpieczeństwo cybernetyczne Profesjonaliści

Istnieje jednak globalny niedobór 2 930 000 bezpieczeństwo cybernetyczne powiązane stanowiska, które są niewypełnione. [1] Podobnie jak wzrost przestępczości w świecie rzeczywistym prowadzi do niebezpiecznych ulic, brak personelu do walki z cyberprzestępczością doprowadzi do większych strat finansowych, reputacji i zaufania.

Podobnie ludzie pytają, jakie są problemy w cyberbezpieczeństwie?

Oto pięć trendów związanych z cyberbezpieczeństwem, które zdominowały branżę w tym roku:

- Ataki phishingowe:

- Ransomware IoT.

- Zaostrzone rozporządzenie o ochronie danych:

- Cyberataki na urządzenia mobilne:

- Zwiększone inwestycje w automatyzację.

Podobnie, dlaczego cyberbezpieczeństwo jest ważne w 2019 roku? Według raportu IT Governance, doszło do ponad 1,7 miliarda naruszeń danych i cyber -ataki w styczniu 2019 sam. To dlatego, że cyber przestępcy postrzegali mniejsze firmy jako posiadające mniejsze konta bankowe i mniejsze ilości poufnych danych, które mogą zostać skradzione.

Tak więc, jakie są 5 największych cyberzagrożeń?

Oto pięć głównych zagrożeń cybernetycznych, o których powinieneś wiedzieć

- Ransomware.

- Wyłudzanie informacji.

- Wyciek danych.

- Hakerstwo.

- Zagrożenie wewnętrzne.

- BusinessAdviceService.com.

- BusinessAdviceService.com.

Jakie są najnowsze zagrożenia bezpieczeństwa cybernetycznego?

- 1) Hackowanie społeczne. „Pracownicy wciąż padają ofiarą ataków społecznych.

- 2) Oprogramowanie ransomware. Firmy każdej wielkości są coraz częściej celem ataków ransomware.

- 3) Użyj aktywnego monitorowania bezpieczeństwa cybernetycznego.

- 5) Niezałatane luki/słaba aktualizacja.

- 6) Ataki rozproszonej odmowy usługi (DDoS).

Zalecana:

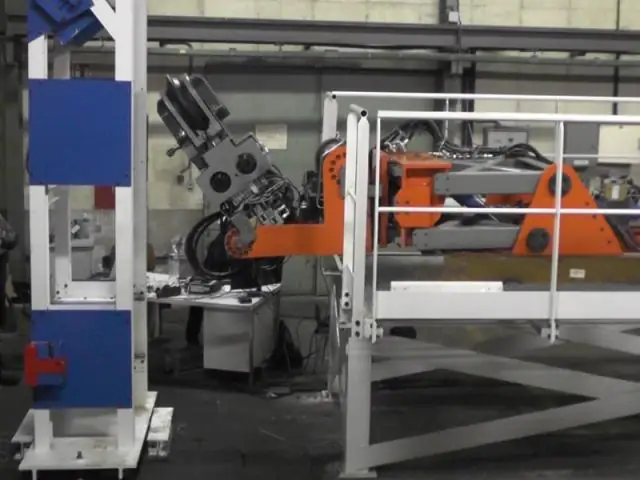

Jakie są zagrożenia związane z automatyzacją procesu produkcyjnego?

Złe dane wejściowe do zautomatyzowanych procesów mogą pochodzić z wielu różnych źródeł. Słabe materiały. Słabe programowanie. Nieprawidłowe założenia lub ustawienia. Słaby projekt procesu. Brak kontroli. Za dużo regulacji lub nadmiernej kontroli. Niestabilność procesu lub środowiska. Zły czas

Jakie są niektóre luki związane z posiadaniem bezprzewodowej sieci LAN?

Dziesięć najbardziej krytycznych luk w zabezpieczeniach sieci bezprzewodowych i urządzeń mobilnych Domyślne routery WiFi. Domyślnie routery bezprzewodowe są dostarczane w stanie niezabezpieczonym. Nieuczciwe punkty dostępu. Bezprzewodowa konfiguracja zerowa. Exploity Bluetooth. Słabości WEP. Hasła szyfrowania czystego tekstu. Złośliwy kod. Automatyczne uruchamianie

Jakie są kroki związane z techniką produktywnego utrzymania ruchu?

Wdrażanie TPM Krok pierwszy: Zidentyfikuj obszar pilotażowy. Krok drugi: Przywróć sprzęt do stanu podstawowego. Krok trzeci: Zmierz OEE. Krok czwarty: Ogranicz główne straty. Krok piąty: Wdróż planowaną konserwację

Jakie są wyzwania i zagrożenia związane z korzystaniem z mediów społecznościowych?

Zagrożenia, o których musisz wiedzieć, to: cyberprzemoc (przemoc z wykorzystaniem technologii cyfrowej) naruszenie prywatności. kradzież tożsamości. Twoje dziecko widzi obraźliwe obrazy i wiadomości. obecność nieznajomych, którzy mogą być tam, aby „opracować” innych członków

Jakie są problemy i dylematy etyczne związane z komputerami i komunikacją elektroniczną?

Niektóre z tych dylematów są nowe (takie jak kopiowanie oprogramowania), podczas gdy inne są nową wersją starszych problemów dotyczących dobra i zła, uczciwości, lojalności, odpowiedzialności, poufności, zaufania, odpowiedzialności i sprawiedliwości. Użytkownicy mają do czynienia z niektórymi z tych problemów, podczas gdy profesjonaliści komputerowi mają do czynienia ze wszystkimi