Pierwszym prawdziwym alfabetem jest pismo greckie, które konsekwentnie reprezentuje samogłoski od 800 r. p.n.e. Alfabet łaciński, bezpośredni potomek, jest zdecydowanie najczęściej używanym systemem pisma. Ostatnio zmodyfikowany: 2025-01-22 17:01

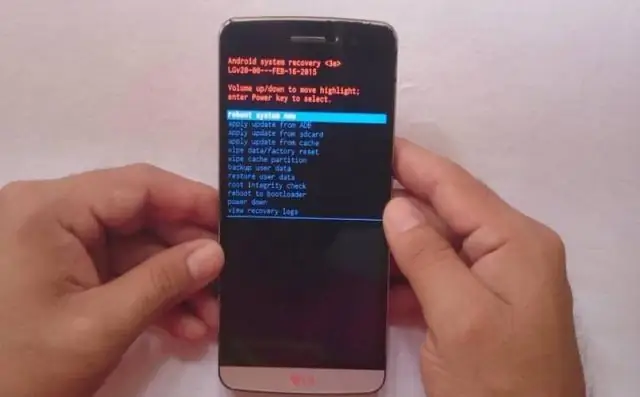

Aplikacja wymaga działającego numeru telefonu do zarejestrowania konta, co może narazić Cię na nękanie, a nawet hakerów. Na szczęście istnieje sposób na używanie Signal bez ujawniania jakichkolwiek danych osobowych, choć może to wymagać sporej ilości pracy w zależności od tego, czy używasz Androida, czy iOS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Web Services (AWS) jest liderem na rynku IaaS (Infrastructure-as-a-Service) i PaaS (Platform-as-a-Service) dla ekosystemów chmurowych, które można łączyć w celu stworzenia skalowalnej aplikacji chmurowej bez obaw o opóźnienia związane z dostarczaniem i zarządzaniem infrastrukturą (liczba obliczeniowa, pamięć masowa i sieć). Ostatnio zmodyfikowany: 2025-01-22 17:01

Błąd 401 Unauthorized to kod stanu HTTP, który oznacza, że strony, do której próbujesz uzyskać dostęp, nie można załadować, dopóki nie zalogujesz się przy użyciu prawidłowego identyfikatora użytkownika i hasła. Jeśli właśnie się zalogowałeś i otrzymałeś błąd 401 Unauthorized, oznacza to, że wprowadzone dane logowania były z jakiegoś powodu nieprawidłowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

7 odpowiedzi. Jedną z metod, aby to zrobić, jest umieszczenie wszystkich znaczników div w innym div z opakowaniem klas. Następnie możesz dodać CSS text-align: center; na twojej klasie opakowującej, co spowoduje wyrównanie twojego nagłówka. Jest to pokazane w tych skrzypcach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niestandardowa dyrektywa modalna AngularJS Niestandardowa dyrektywa modalna służy do dodawania modów w dowolnym miejscu aplikacji kątowej za pomocą znacznika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Otwórz Panel sterowania, a następnie kliknij łącze Odinstaluj program w obszarze Programy. Krok 2: W panelu Programy i funkcje wybierz program MicrosoftOffice 2016, kliknij go prawym przyciskiem myszy, a następnie wybierz Odinstaluj. Krok 3: Kliknij Odinstaluj. Krok 4: Poczekaj na usunięcie pakietu Office. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eclipse 4.7 (Oxygen) zostało wydane 28 czerwca 2017 r. Zobacz Harmonogram tlenu. Do uruchomienia wszystkich pakietów Oxygen opartych na Eclipse 4.7, w tym uruchomienia Instalatora, wymagana jest Java 8 lub nowsza wersja JRE/JDK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie kontrolujemy żywotności Twojej płytki, gwarantujemy, że bateria wystarczy na cały rok od aktywacji. Twoje płytki są objęte naszą bezproblemową gwarancją przez 12 miesięcy! Jeśli bateria w Twoim kafelku wyczerpie się przed upływem roku od zakupu, wymienimy ją bezpłatnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

6 Odpowiedzi Usuń poświadczenia związane z TFS z modułu Credential Manager. W Menedżerze poświadczeń dodaj nowe zaktualizowane poświadczenia ogólne dla konta TFS. Zamknij wszystkie wystąpienia programu Visual Studio, usuń %LOCALAPPDATA%. Wyczyść pamięć podręczną TFS %LOCALAPPDATA%MicrosoftTeam Foundation7.0Cache. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodawanie obramowania wokół tekstu na wykresie Zaznacz tekst, do którego chcesz dodać obramowanie. Wybierz Wybrany tytuł wykresu z menu Format. W obszarze Obramowanie użyj listy rozwijanej Styl, aby wybrać typ linii, której chcesz użyć jako obramowania. W obszarze Obramowanie wybierz kolor, który chcesz zastosować do obramowania, korzystając z listy rozwijanej Kolor. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główna pamięć w komputerze nazywana jest pamięcią o dostępie swobodnym. Jest również znany jako pamięć RAM. Jest to część komputera, w której przechowywane jest oprogramowanie systemu operacyjnego, aplikacje oprogramowania i inne informacje dla jednostki centralnej (CPU), aby mieć szybki i bezpośredni dostęp w razie potrzeby do wykonywania zadań. Ostatnio zmodyfikowany: 2025-06-01 05:06

Link 16 to zaszyfrowana, odporna na zakleszczenia, bezwęzłowa taktyczna sieć cyfrowych łączy danych utworzona przez terminale komunikacyjne kompatybilne z JTIDS, które przesyłają i odbierają komunikaty danych w katalogu komunikatów TADIL J. Opracowano również mniejsze terminale JTIDS (klasa 2). Ostatnio zmodyfikowany: 2025-01-22 17:01

Tabela przestawna to podsumowanie danych zebrane w formie wykresu, który umożliwia tworzenie raportów i eksplorowanie trendów na podstawie posiadanych informacji. Tabele przestawne są szczególnie przydatne, jeśli masz długie wiersze lub kolumny zawierające wartości potrzebne do śledzenia sum i łatwego porównywania ze sobą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przetrzyj klawiaturę czystą, niestrzępiącą się ściereczką z mikrofibry, lekko zwilżoną samą wodą. Unikaj dostania się wilgoci bezpośrednio do któregokolwiek z otworów. Nigdy nie spryskuj wodą bezpośrednio klawiatury. Aby usunąć zanieczyszczenia spomiędzy klawiszy, użyj puszki ze sprężonym powietrzem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakub Moreno. Ostatnio zmodyfikowany: 2025-01-22 17:01

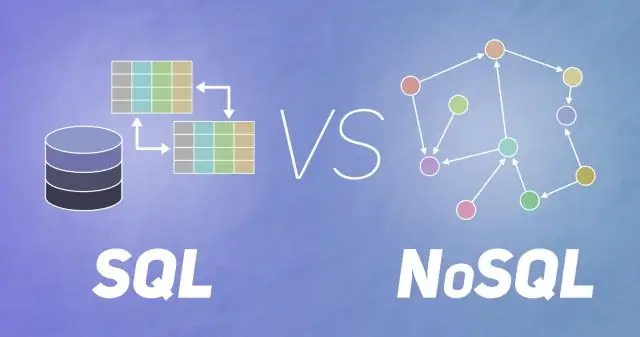

Relacyjna baza danych odnosi się do bazy danych, która przechowuje dane w ustrukturyzowanym formacie przy użyciu wierszy i kolumn. Ułatwia to lokalizowanie i dostęp do określonych wartości w bazie danych. Jest to „relacyjne”, ponieważ wartości w każdej tabeli są ze sobą powiązane. Tabele mogą być również powiązane z innymi tabelami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszyscy wiemy, że płyty DVD oferują większą pojemność niż płyty CD, a jednocześnie mają takie same wymiary. Format oferuje ponad pięć razy większą pojemność niż tradycyjne płyty DVD i może pomieścić do 25 GB (płyta jednowarstwowa) i 50 GB (płyta dwuwarstwowa). Nowy format wykorzystuje niebiesko-fioletowy laser, stąd nazwa Blu-ray. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hadoop nie jest językiem programowania. Hadoop [który obejmuje system rozproszonych plików [HDFS] i silnik przetwarzania [Map Reduce/YARN]] i jego ekosystem to zestaw narzędzi, które pomagają w przetwarzaniu dużych ilości danych. Do pracy z Hadoop potrzebna była podstawowa znajomość języka Java i podstawowa znajomość informatyki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż Roku nie ma narzędzia do śledzenia zgubionych lub skradzionych urządzeń, zalecamy podjęcie następujących środków ostrożności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie danych w SPSS Kliknij kartę Widok zmiennych. Wpisz nazwę pierwszej zmiennej w kolumnie Nazwa. Kliknij kartę Widok danych. Teraz możesz wprowadzić wartości dla każdego przypadku. Powtórz te kroki dla każdej zmiennej, którą uwzględnisz w swoim zbiorze danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktywny NFC, który jest obecnie używany na wielu urządzeniach z Androidem, a także na nowych urządzeniach Apple, może wysyłać i odbierać dane. Jednym z głównych zastosowań NFC jest przechowywanie i przesyłanie danych kontaktowych lub danych karty kredytowej. Dzięki aplikacjom takim jak Portfel Google na telefonach z Androidem możesz po prostu dotknąć urządzenia, aby zapłacić w sklepach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć komputera to tymczasowy obszar przechowywania. Przechowuje dane i instrukcje, których potrzebuje jednostka centralna (CPU). Zanim program będzie mógł działać, program jest ładowany z pamięci do pamięci. Pozwala to procesorowi na bezpośredni dostęp do programu komputerowego. Pamięć jest potrzebna we wszystkich komputerach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłączanie drukarki przez USB Upewnij się, że drukarka jest wyłączona. Włącz zasilanie komputera i uruchom system Windows. Usuń uszczelkę z gniazda USB znajdującego się z tyłu drukarki, a następnie mocno włóż sześciokątną wtyczkę kabla USB (typ B) do gniazda. Włóż prostokątną wtyczkę kabla USB (typ A) do gniazda USB komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pomimo tych twierdzeń, Google faktycznie wyświetla treści Google na pierwszej stronie, podczas gdy konkurencyjne wyszukiwarki nie są znacznie rzadziej niż Bing Microsoftu, który wyświetla treści Microsoftu, gdy rywale tego nie robią. Wskazuje to, że o ile istnieje jakiekolwiek „stronniczość”, Google jest mniej stronniczy niż jego główny konkurent. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszystkie telefony, tablety, laptopy i czytniki e-booków należy umieścić w bagażu rejestrowanym, jeśli są większe niż 16 x 9,3 x 1,5 cm. W przypadku wszystkich innych lotów możesz zabrać telefon komórkowy, laptop, tablet i e-czytnik w bagażu podręcznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Alpine Linux jest zbudowany wokół musl libc i busybox. To sprawia, że jest mniejszy i bardziej zasobooszczędny niż tradycyjne dystrybucje GNU/Linux. Kontener wymaga nie więcej niż 8 MB, a minimalna instalacja na dysku wymaga około 130 MB pamięci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zazwyczaj wykładane na wydziale filozofii na poziomie uczelni lub uniwersytetu zajęcia z logiki zazwyczaj obejmują składnię i semantykę formalnych modeli wnioskowania dedukcyjnego i indukcyjnego. Na poziomie licencjackim jest to zwykle ograniczone do logiki zdań i rachunku predykatów pierwszego rzędu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W telefonie LG z systemem Android schowek to obszar pamięci lub miejsca do przechowywania, w którym można zapisywać małe elementy. Nie można uzyskać do niego bezpośredniego dostępu ani go otworzyć, ponieważ nie jest to aplikacja, ale można odzyskać zapisane na nim elementy, naciskając pusty obszar pola tekstowego a następnie stukając wklej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótko mówiąc – nie, procesor Xeon po prostu nie jest tego wart do grania. Są to niezwykle wydajne procesory zaprojektowane do wymagających zadań obliczeniowych i ciężkiej wielozadaniowości, które nie są wymagane w komputerze do gier, ale w stacji roboczej lub serwerze. Ostatnio zmodyfikowany: 2025-06-01 05:06

Użyj skrótu klawiaturowego, aby przełączać się między trybem pełnoekranowym i normalnym. Gdy obszar ekranu jest na wagę złota i potrzebujesz tylko SecureCRT na ekranie, naciśnij ALT + ENTER (Windows) lub COMMAND + ENTER (Mac). Aplikacja rozszerzy się do pełnego ekranu, ukrywając pasek menu, pasek narzędzi i pasek tytułu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wodoodporność Casio F-91W nie jest wodoszczelna do żadnej głębokości, a co za tym idzie, jest wodoszczelna do około 5m. To wystarczy, aby założyć się w deszczu, popływać, przeprawić się przez rzekę, umyć ręce, a nawet wziąć codzienny prysznic. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz nowe repozytorium w serwisie GitHub. Otwórz Terminal TerminalGit Bash. Zmień bieżący katalog roboczy na lokalny projekt. Zainicjuj katalog lokalny jako repozytorium Git. Dodaj pliki do nowego lokalnego repozytorium. Zatwierdź pliki, które umieściłeś w lokalnym repozytorium. Ostatnio zmodyfikowany: 2025-01-22 17:01

JNCIP-SEC jest warunkiem koniecznym do uzyskania JuniperNetworks Certified Expert Security (JNCIE-SEC), najbardziej zaawansowanej certyfikacji w ścieżce Security. JNCIE-SEC identyfikuje profesjonalistów, którzy wdrażają, konfigurują, zarządzają i rozwiązują problemy z platformami bezpieczeństwa opartymi na Junos. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wirtualna sieć prywatna (VPN) z wieloprotokołowym przełączaniem etykiet (MPLS) warstwy 3 składa się z zestawu lokacji, które są ze sobą połączone za pomocą sieci szkieletowej dostawcy MPLS. W każdej lokalizacji klienta jeden lub więcej routerów brzegowych klienta (CE) jest podłączonych do jednego lub więcej routerów brzegowych (PE) dostawcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Niebiańskim Świecie, gdzie żyły istoty nadprzyrodzone, bliźniaki, Glooscap ('dobry') i Malsm ('słaby'), zostali zesłani na ziemię w dużym kamiennym czółnie. Tam, gdzie wylądowali, czółno zamieniło się w ląd, który dziś znamy jako Cape Breton. Glooscap wyruszył i stworzył wszystkie zwierzęta i ptaki z ziemi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skróty klawiaturowe Adobe Photoshop Plik Ctrl+N Nowe narzędzie K Slice K Narzędzie Slice Select J Narzędzie Spot Healing Brush. Ostatnio zmodyfikowany: 2025-01-22 17:01

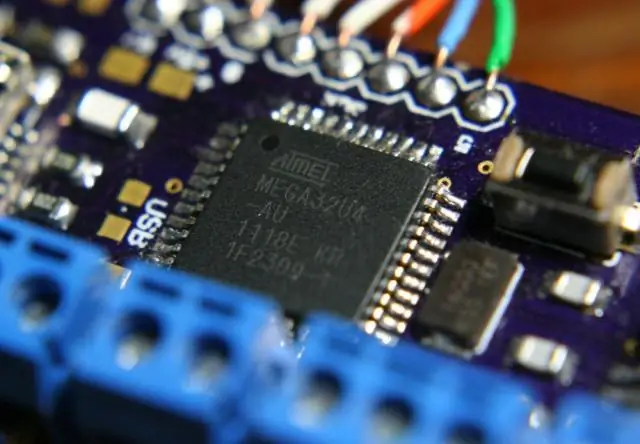

Zadaniem przerwania jest upewnienie się, że procesor szybko reaguje na ważne zdarzenia. Po wykryciu określonego sygnału przerwanie (jak sama nazwa wskazuje) przerywa wszystko, co robi procesor, i wykonuje kod zaprojektowany, aby reagować na każdy bodziec zewnętrzny podawany do Arduino. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wady sieci komputerowych Koszt sieci. Koszt wdrożenia sieci, w tym okablowania i sprzętu, może być wysoki. Obawy dotyczące bezpieczeństwa. Jedną z głównych wad sieci komputerowych są kwestie bezpieczeństwa. Wirusy i złośliwe oprogramowanie. Brak solidności. Potrzebuje wydajnej obsługi. Brak niezależności. Ostatnio zmodyfikowany: 2025-06-01 05:06

W tym kontekście „węzeł” to po prostu element HTML. „DOM” to struktura drzewa, która reprezentuje kod HTML witryny, a każdy element HTML jest „węzłem”. Zobacz dokument obiektowy model (DOM). Mówiąc dokładniej, „Węzeł” to interfejs implementowany przez wiele innych obiektów, w tym „dokument” i „element”. Ostatnio zmodyfikowany: 2025-01-22 17:01