Środowisko w Postman to zestaw par klucz-wartość. Środowisko pomaga nam rozróżniać żądania. Kiedy tworzymy środowisko w Postmanie, możemy zmienić wartość par klucz-wartość, a zmiany znajdują odzwierciedlenie w naszych żądaniach. Środowisko po prostu wyznacza granice zmiennym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podejście statystyczne obejmuje definiowanie zjawisk za pomocą liczb, a następnie wykorzystanie tych liczb do implikowania lub wydedukowania przyczyny i skutku. Statystyki są kluczowym narzędziem badawczym dla badaczy ilościowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólnie rzecz biorąc, diagramy przepływu są zwykle projektowane przy użyciu prostych symboli, takich jak prostokąt, owal lub okrąg, przedstawiające procesy, przechowywane dane lub podmiot zewnętrzny, a strzałki są zwykle używane do zobrazowania przepływu danych z jednego kroku do drugiego. DFD zwykle składa się z czterech elementów. Ostatnio zmodyfikowany: 2025-01-22 17:01

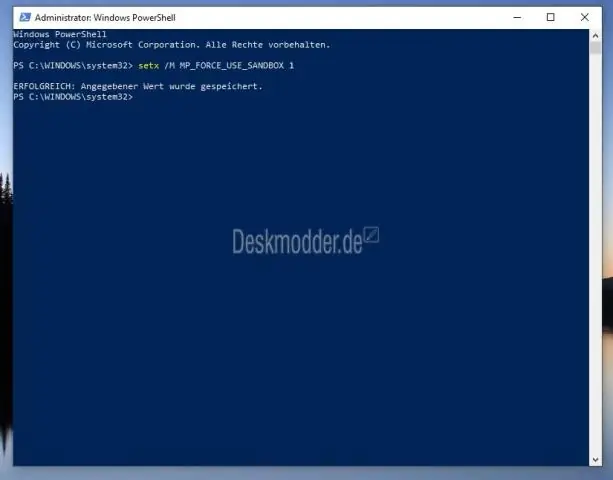

Otwórz program Windows Defender, klikając przycisk Start. W polu wyszukiwania wpisz Defender, a następnie na liście wyników kliknij Windows Defender, aby uzyskać dostęp do interfejsu Windows Defender. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli port musi przejść przez wszystkie cztery stany, zbieżność zajmuje 50 sekund: 20 sekund na blokowanie, 15 sekund na nasłuchiwanie i 15 sekund na uczenie. Jeśli port nie musi przechodzić przez stan blokowania, ale zaczyna się w stanie nasłuchiwania, zbieżność zajmuje tylko 30 sekund. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czym jest hackathon? Hackathony korporacyjne to zazwyczaj 24-72 godzinne wydarzenia, w których 50-100 wewnętrznych i/lub zewnętrznych uczestników organizuje się w małe zespoły, aby opracować i przedstawić rozwiązania konkretnego problemu biznesowego. Zwróć uwagę na wyraźny problem biznesowy. Hackathon nie jest wydarzeniem generującym nowe modele biznesowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłącz GoPro do gniazdka elektrycznego. Naciśnij przycisk Menu, aby włączyć ekran stanu. Naciskaj przycisk Menu, aby przejść do ustawień połączenia, a następnie naciśnij przycisk migawki, aby go wybrać. Naciśnij przycisk Menu, aby przejść do ręcznego przesyłania, a następnie naciśnij przycisk migawki, aby go wybrać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szybki import skoroszytu programu Excel Na karcie Dane kliknij opcję Szybki import. Kliknij przycisk Przeglądaj, a następnie wybierz skoroszyt, który chcesz zaimportować. Jeśli pojawi się pole Importuj do programu Visio i program Excel, kliknij kartę arkusza, na której znajdują się dane, a następnie przeciągnij, aby zaznaczyć dane. Wykonaj jedną z następujących czynności:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyczyścić serwer Rust Jak wyczyścić serwer Rust. Krok 1: Zaloguj się do panelu sterowania grą. Krok 2: Wyświetl swoją usługę gier. Krok 3: Zatrzymaj serwer RUST. Krok 4: Otwórz Menedżera plików. Krok 5: Przejdź do następującego folderu: server/streamline/. Aby usunąć tylko dane odtwarzacza, usuń pamięć. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kotwica Co w związku z tym oznacza a href? rel jest skrótem od relacji. Określa relację między tagiem a href . href oznacza hipertekstowe odniesienie. Jest to źródło pliku używanego przez tag. Możesz użyć obu nie tylko podczas podłączania zewnętrznego pliku css, ale także do używania tagów, do zwykłego hiperłącza.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponowne ładowanie pliku konfiguracyjnego Edycja --config. przeładować. opcja automatyczna nie jest dostępna, gdy określisz flagę -e do przekazania w ustawieniach konfiguracyjnych z wiersza polecenia. Domyślnie Logstash sprawdza zmiany konfiguracji co 3 sekundy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W MySQL, ENUM jest obiektem tekstowym, którego wartość jest wybrana z listy dozwolonych wartości zdefiniowanych w momencie tworzenia kolumny. Typ danych ENUM ma następujące zalety: Kompaktowe przechowywanie danych. MySQL ENUM używa indeksów numerycznych (1, 2, 3, …) do reprezentowania wartości ciągów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Git zmusza Cię do zatwierdzenia lub przechowywania wszelkich zmian w katalogu roboczym, które zostaną utracone podczas pobierania. Możesz myśleć o git revert jako o narzędziu do cofania zatwierdzonych zmian, podczas gdy git reset HEAD służy do cofania niezatwierdzonych zmian. Ostatnio zmodyfikowany: 2025-06-01 05:06

Nieprawidłowy lub brakujący token CSRF Otwórz ustawienia Chrome. Przewiń w dół i kliknij Zaawansowane. W sekcji Prywatność i bezpieczeństwo kliknij Ustawienia treści. Kliknij Pliki cookie. Obok Zezwól kliknij Dodaj. W sekcji Wszystkie pliki cookie i dane witryn wyszukaj todoist i usuń wszystkie wpisy związane z Todoist. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zmienić kod w zamku szyfrowym Simplex Wyłącz funkcję przejścia zamka. Włóż klucz sterujący do zespołu wtyku kombinowanego. Przekręć klucz w kierunku przeciwnym do ruchu wskazówek zegara, aby odkręcić cylinder. Usuń wtyczkę zmiany kombinacji. Przekręć pokrętło na zewnątrz zgodnie z ruchem wskazówek zegara. Zwolnij pokrętło, ale upewnij się, że zatrzask się nie cofa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bill był w większości bez celu podczas studiów. A kiedy nowe technologie zostały wprowadzone na rynek w 1975 roku, postanowił zrezygnować i spełnić swoje marzenie o założeniu firmy ze swoim kumplem z liceum Paulem Allenem, a tym biznesem był Microsoft. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mając bezpieczny szyfr blokowy, CBC-MAC jest bezpieczny dla wiadomości o stałej długości. Jednak sam w sobie nie jest bezpieczny dla wiadomości o zmiennej długości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij przycisk „Właściwości” w oknie zadania. Kliknij kartę „Zaawansowane”. Wybierz opcję pod skalowaniem. Jeśli chcesz maksymalnie powiększyć cały dokument, jednocześnie pozwalając, aby wszystko zmieściło się na stronie, wybierz opcję „Dopasuj do rozmiaru papieru”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli wysyłasz dużo paczek i kopert, potrzebujesz dostawy w ciągu 2-3 dni i chcesz otrzymać bezpłatny odbiór pod domem, powinieneś rozważyć skorzystanie z usługi Priority Mail z U.S. Postal Service®. US PostalService (USPS®) oferuje 3 kategorie usług dla poczty priorytetowej: Zone-based, Flat Rate™ i Regional Rate™. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fast Boot zamiast UEFI Secure Boot. Mogą wystąpić sytuacje, w których Secure Boot nie jest przydatny, a Fast Boot jest alternatywą, która jest szybka, ale NIE BEZPIECZNA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wdrożenie do chmury. Wdrożenie w chmurze odnosi się do włączania rozwiązań SaaS (oprogramowanie jako usługa), PaaS (platforma jako usługa) lub IaaS (infrastruktura jako usługa), z których mogą korzystać użytkownicy końcowi lub konsumenci na żądanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, możesz go użyć do wielokrotnego wklejania formatowania. Przede wszystkim wybierz zakres, z którego chcesz skopiować formatowanie. Następnie przejdź do zakładki Home → Schowek → Malarz formatów. Teraz kliknij dwukrotnie przycisk malarza formatów. Stąd możesz wielokrotnie wklejać formatowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Atena i Posejdon rywalizowali o kontrolę nad Atenami i otaczającym je terytorium, Attyką. Konkurs odbył się na Akropolu. Posejdon uderzył trójzębem w skałę i wytworzył solne źródło lub konia. Atena za dotknięciem włóczni wydobyła z ziemi drzewo oliwne i została ogłoszona zwycięzcą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proces instalacji systemu Windows 10 w VMware Workstation Pro12. x jako system operacyjny gościa: Kliknij Utwórz nową maszynę wirtualną. Wybierz Typowa > Kliknij Dalej. Wybierz źródło instalacji systemu operacyjnego gościa. Kliknij Następny. Wprowadź klucz seryjny uzyskany od Microsoft dla Windows 10. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prostym sposobem sprawdzenia, czy możesz uzyskać szerokopasmowy dostęp światłowodowy w miejscu zamieszkania, jest skorzystanie z naszego sprawdzania łącza światłowodowego. Wystarczy, że wpiszesz swój kod pocztowy, a my powiemy Ci, czy możesz kupić światłowód w Twojej okolicy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niezbędne narzędzia DevOps Nagios (& Icinga) Monitorowanie infrastruktury to dziedzina, która ma tak wiele rozwiązań… od Zabbix przez Nagios po dziesiątki innych narzędzi open-source. Monitoruj. ELK – Elasticsearch, Logstash, Kibana – przez Logz.io. Konsul.io. Jenkinsa. Doker. Ansible. Zbierane/Zbieraj. Ostatnio zmodyfikowany: 2025-06-01 05:06

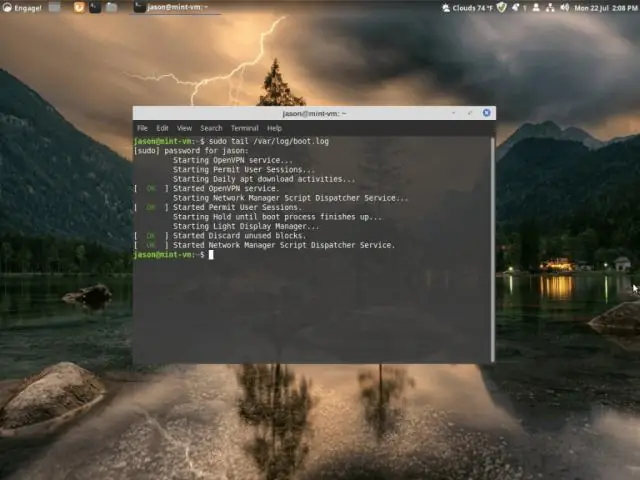

Head -15 /etc/passwd Aby zobaczyć kilka ostatnich linii pliku, użyj polecenia tail. tail działa tak samo jak head: wpisz tail i nazwę pliku, aby zobaczyć ostatnie 10 linii tego pliku, lub wpisz tail -number nazwapliku, aby zobaczyć ostatnie numery linii pliku. Spróbuj użyć ogona, aby spojrzeć na ostatnie pięć linii swojego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co gorsza, w niektórych kamerach WiFi brakuje elementarnych funkcji bezpieczeństwa. Nie obsługują szyfrowania SSL/TLS, co sprawia, że nagrania z kamer IP są podatne na ataki hakerów. Brak świadomości użytkowników na temat bezpieczeństwa między kamerami a routerem również prowadzi do problemów z włamywaniem się do kamery Wi-Fi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pobierz plik pakietu, otwórz go i postępuj zgodnie z monitami, aby zainstalować narzędzia Go. Pakiet instaluje dystrybucję Go do /usr/local/go. Pakiet powinien umieścić katalog /usr/local/go/bin w zmiennej środowiskowej PATH. Może być konieczne ponowne uruchomienie wszystkich otwartych sesji terminala, aby zmiana zaczęła obowiązywać. Ostatnio zmodyfikowany: 2025-01-22 17:01

ON UPDATE CASCADE oznacza, że jeśli nadrzędny klucz podstawowy zostanie zmieniony, wartość podrzędna również zmieni się, aby to odzwierciedlić. ON UPDATE CASCADE ON DELETE CASCADE oznacza, że jeśli UAKTUALNISZ LUB USUNĄSZ rodzica, zmiana jest przekazywana kaskadowo na dziecko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rzućmy okiem na niektóre z najlepszych technik SEO, które mogą pomóc Ci poprawić rankingi wyszukiwania w 2019 roku: Pisz długie posty na blogu. Użyj techniki copywritingowej Brygady Kubełkowej. Aktualizuj stare treści. Uzyskaj wysokiej jakości linki zwrotne. Dobrze zbadaj swoje słowa kluczowe. Pisz zawartość przyjazną dla mózgu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Hasło to słowo lub fraza, która chroni pliki kluczy prywatnych. Zapobiega ich szyfrowaniu przez nieautoryzowanych użytkowników. Gdy po raz pierwszy zostaniesz poproszony o hasło PEM, powinieneś wprowadzić stare hasło. Następnie zostaniesz ponownie poproszony o podanie hasła - tym razem użyj nowego hasła. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typy trybów kworum Tryb kworum Opis Większość węzłów • Tylko węzły w klastrze mają głos • Kworum jest utrzymywane, gdy ponad połowa węzłów jest w trybie online Większość węzłów i dysków • Węzły w klastrze i monitorze mają głos • Kworum jest utrzymywane, gdy ponad połowa głosów jest online. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodatek Service Pack 1 (SP1) dla programu SQL Server 2014 i aktualizacja zbiorcza (CU) kompiluje Nazwa aktualizacji zbiorczej Wersja kompilacji Dzień wydania SQL Server 2014 z dodatkiem SP1 CU3 12.0.4427.24 19 października 2015 r. SQL Server 2014 z dodatkiem SP1 CU2 12.0.4422.0 17 sierpnia 2015 r. SQL Server 2014 SP1 CU1 12.0.4416.1 19 czerwca 2015 r. SQL Server 2014 SP1 12.0.4100.1 4 maja 2015 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zmienić układ klawiatury na nowy język: Kliknij Start, a następnie kliknij Panel sterowania. W obszarze Zegar, język i region kliknij Zmień klawiaturę lub inne metody wprowadzania. Kliknij Zmień klawiatury. Wybierz język z listy rozwijanej. Kliknij Zastosuj, a następnie OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adnotacja @Override służy do pomocy w sprawdzeniu, czy programista ma zastąpić poprawną metodę w klasie nadrzędnej lub interfejsie. Gdy zmieni się nazwa metod super, kompilator może powiadomić o tym przypadku, co służy tylko zachowaniu spójności z klasą super i podklasą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Używane kraje: Indie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zastosowanie sztucznej inteligencji w biznesie Możesz wykorzystać technologie AI do: Poprawy obsługi klienta - np. użyj programów wirtualnych asystentów, aby zapewnić użytkownikom wsparcie w czasie rzeczywistym (np. przy rozliczeniach i innych zadaniach). Specjalne oprogramowanie AI może również pomóc w wykrywaniu i powstrzymywaniu włamań do bezpieczeństwa. Ostatnio zmodyfikowany: 2025-06-01 05:06

Każda domena Active Directory ma skojarzone konto KRBTGT, które jest używane do szyfrowania i podpisywania wszystkich biletów Kerberos dla domeny. Jest to konto domeny, dzięki czemu wszystkie zapisywalne kontrolery domeny znają hasło do konta w celu odszyfrowania biletów Kerberos w celu weryfikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zablokować i zabezpieczyć dyski flash USB, wykonaj następujące proste kroki: Podłącz dysk flash USB i uruchom program instalacyjny, aby zainstalować usługę USB Secure na dysku flash USB. Otwórz napęd USB. Chroń ten dysk USB. Kliknij „Chroń ten dysk USB”, ustaw i potwierdź nowe hasło do dysku USB. Ostatnio zmodyfikowany: 2025-01-22 17:01