Ustawienie argumentu powłoki na wartość true powoduje, że podproces tworzy pośredni proces powłoki i każe mu uruchomić polecenie. Innymi słowy, użycie powłoki pośredniej oznacza, że zmienne, wzorce glob i inne specjalne funkcje powłoki w ciągu polecenia są przetwarzane przed uruchomieniem polecenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie Windows Server Standard Edition dozwolone są 2 maszyny wirtualne, jeśli każdy rdzeń na hoście jest objęty licencją. Jeśli chcesz uruchomić 3 lub 4 maszyny wirtualne w tym samym systemie, każdy rdzeń w systemie musi być licencjonowany DWUKROTNIE. Ostatnio zmodyfikowany: 2025-06-01 05:06

Dostosowywanie podświetlenia ekranu na urządzeniu YourKindle Dotknij górnej części ekranu, aby wyświetlić pasek narzędzi, a następnie wybierz ikonę Szybkie czynności. Aby dostosować jasność ekranu, przesuń palcem wzdłuż lub dotknij skali. Aby ustawić światło na minimalną jasność, naciśnij i przytrzymaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć DDR2 ma taką samą częstotliwość zegara wewnętrznego (133~200MHz) jak DDR, ale szybkość transferu DDR2 może osiągnąć 533~800 MT/s przy poprawionym sygnale magistrali I/O. DDR4 SDRAM zapewnia niższe napięcie robocze (1,2 V) i wyższą szybkość transmisji. Szybkość transferu DDR4 wynosi 2133 ~ 3200MT/s. Ostatnio zmodyfikowany: 2025-01-22 17:01

ASP.NET to płatna platforma aplikacji internetowych dostarczana przez firmę Microsoft, podczas gdy PHP to język skryptowy po stronie serwera, który jest open source. ASP.NET jest lepiej przystosowany do dużych i średnich organizacji, podczas gdy PHP jest lepiej przystosowany do uruchamiania serwerów i małych organizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

AWS CodeBuild to w pełni zarządzana usługa ciągłej integracji, która kompiluje kod źródłowy, przeprowadza testy i tworzy pakiety oprogramowania gotowe do wdrożenia. Dzięki CodeBuild nie musisz udostępniać, zarządzać i skalować własnych serwerów kompilacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czym są heurystyki? heurystyczny hyo͞ˈristik/czasami nazywany po prostu heurystyką, to każde podejście do rozwiązywania problemów, uczenia się lub odkrywania, które wykorzystuje praktyczną metodologię, która nie jest gwarantowana jako optymalna lub doskonała, ale wystarczająca do osiągnięcia bezpośrednich celów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hasło to sekwencja słów lub innego tekstu używana do kontrolowania dostępu do systemu komputerowego, programu lub danych. Apassphrase jest podobne do używanego hasła, ale generalnie jest dłuższe dla zwiększenia bezpieczeństwa. Termin pochodzi z analogii z hasłem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Spis treści Zainstaluj Docker na Ubuntu przy użyciu domyślnych repozytoriów. Krok 1: Zaktualizuj repozytoria oprogramowania. Krok 2: Odinstaluj stare wersje Dockera. Krok 3: Zainstaluj Docker. Alternatywa: Zainstaluj Docker z oficjalnego repozytorium. Krok 1: Zaktualizuj lokalną bazę danych. Krok 2: Pobierz zależności. Krok 3: Dodaj klucz GPG Dockera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze firmy, które kupują używany telefon komórkowy Swappa. Swappa to rynek typu użytkownik-użytkownik, który zapewnia kupującym tylko delikatnie używaną technologię. Gazela. Gazelle jest jedną z wiodących witryn „reCommerce”. Deluttr. Decluttr to witryna, która z radością sprzeda Ci swoje używane zasoby telefonów. eBay. Amazonka. Ostatnio zmodyfikowany: 2025-01-22 17:01

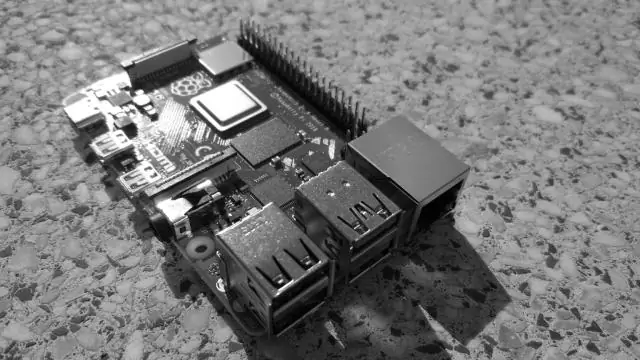

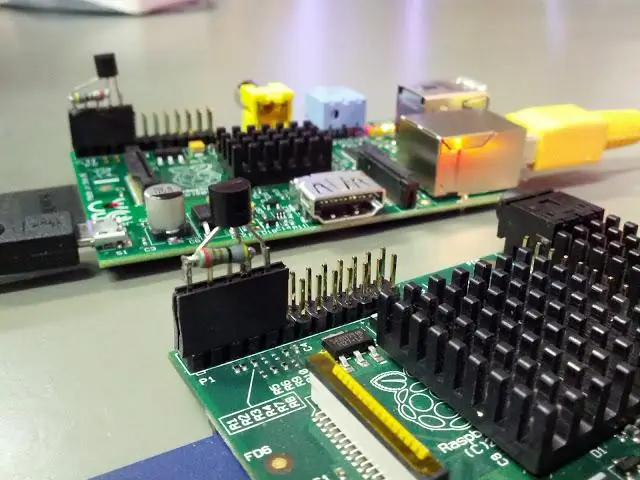

Podłącz Raspberry Pi za pomocą portu Ethernet komputera za pomocą prostego kabla Ethernet. To powinno być dość oczywiste. Podłącz adapter USB-Ethernet do adaptera zwrotnicy, a następnie podłącz port Ethernet adaptera do portu Pi. Upewnij się, że słyszysz „kliknięcie”, aby upewnić się, że wszystko jest połączone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uwierzytelnianie systemu Windows oznacza, że konto znajduje się w usłudze Active Directory dla domeny. SQL Server wie, aby sprawdzić AD, aby sprawdzić, czy konto jest aktywne, hasło działa, a następnie sprawdza, jaki poziom uprawnień jest przyznany pojedynczej instancji serwera SQL podczas korzystania z tego konta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie Pokaż trasę ip. Wyświetla całą tabelę tras IP, podsumowanie tabeli routingu lub informacje o trasach dla określonych adresów IP, masek sieci lub protokołów. Określ adres IP dla tras IP do wyświetlenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

W kryptografii lista unieważnionych certyfikatów (lub CRL) to „lista certyfikatów cyfrowych, które zostały unieważnione przez wydający urząd certyfikacji (CA) przed ich zaplanowaną datą wygaśnięcia i nie należy im już ufać”. Ostatnio zmodyfikowany: 2025-01-22 17:01

POODLE to atak typu man-in-the-middle, który zmusza nowoczesnych klientów (przeglądarki) i serwery (strony internetowe) do obniżenia protokołu bezpieczeństwa do SSLv3 z TLSv1. 0 lub więcej. Odbywa się to poprzez przerwanie uzgadniania między klientem a serwerem; co skutkuje ponowną próbą uzgadniania z wcześniejszymi wersjami protokołu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zaszyfrować procedurę składowaną, wystarczy użyć opcji WITH ENCRYPTION wraz ze skryptem CREATE PROCEDURE. Poniżej znajduje się przykład tworzenia procedur składowanych, jednej z szyfrowaniem, a drugiej bez szyfrowania. Teraz uruchom sp_helptext dla procedur składowanych, aby zobaczyć kod źródłowy procedury. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: To nie był tylko kurczak. W czasie kampanii prezydenckiej w 1928 r. w okólniku Partii Republikańskiej stwierdzono, że jeśli wygra Herbert Hoover, to „w każdym garnku będzie kurczak, a w każdym garażu samochód. Ostatnio zmodyfikowany: 2025-06-01 05:06

Amazon WorkSpace to wirtualny pulpit w chmurze, który może zastąpić tradycyjny pulpit. WorkSpace jest dostępny jako pakiet systemu operacyjnego, zasobów obliczeniowych, przestrzeni dyskowej i aplikacji, które umożliwiają użytkownikowi wykonywanie codziennych zadań, tak jak przy użyciu tradycyjnego komputera stacjonarnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wnioskowanie to pomysł lub wniosek wyciągnięty z dowodów i rozumowania. Wnioskowanie to wykształcone domysły. O pewnych rzeczach dowiadujemy się, doświadczając ich z pierwszej ręki, ale inną wiedzę zdobywamy przez wnioskowanie - proces wnioskowania o rzeczach na podstawie tego, co już wiadomo. Możesz także wyciągać błędne wnioski. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niemal pod każdym względem, wysokiej klasy zestawy słuchawkowe kosztują dużo. Oculus Rift to 599 USD plus wciąż nieznany koszt kontrolerów ruchu. HTC Vive kosztuje 799 USD. Jedyny zestaw słuchawkowy, o którym w tej chwili nic nie wiemy, to PlayStation VR. Ostatnio zmodyfikowany: 2025-06-01 05:06

Plan App Service definiuje zestaw zasobów obliczeniowych do uruchomienia aplikacji sieci Web. Te zasoby obliczeniowe są analogiczne do farmy serwerów w konwencjonalnym hostingu. Co najmniej jedną aplikację można skonfigurować do uruchamiania na tych samych zasobach obliczeniowych (lub w tym samym planie usługi App Service). Ostatnio zmodyfikowany: 2025-01-22 17:01

Gettery umożliwiają zdefiniowanie właściwości obiektu, ale nie obliczają wartości właściwości, dopóki nie uzyskają do niej dostępu. Metoda pobierająca odracza koszt obliczenia wartości do czasu, gdy wartość jest potrzebna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby z niego skorzystać, uruchom Photoshopa i jak tylko pojawi się okno, naciśnij i przytrzymaj CTRL + Alt. Wkrótce zobaczysz menu Preferencje dysku Scratch. Wybierz inną partycję z menu rozwijanego w pobliżu First i naciśnij OK. Twój Photoshop powinien wiedzieć o ponownym uruchomieniu bez wyświetlania błędu „dysk magazynujący jest pełny”. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 odpowiedzi Użyj studia zarządzania. Kliknij prawym przyciskiem myszy nazwę swojej bazy danych. Wybierz wszystkie zadania. Wybierz generuj skrypty. Postępuj zgodnie z instrukcjami kreatora, wybierając tylko procedury składowane w skrypcie. Weź skrypt, który generuje i uruchom go w nowej bazie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Un- 1. przedrostek oznaczający „nie”, swobodnie używany jako angielski formant, dający negatywną lub przeciwną siłę w przymiotnikach i ich pochodnych przysłówkach i rzeczownikach (niesprawiedliwe; niesprawiedliwe; niesprawiedliwe; nieodczuwane; niewidoczne; niepasujące; nieuformowane; un-get-at-able) i mniej swobodnie używane w niektórych innych rzeczownikach (niepokój; bezrobocie). Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do dołącz.zoom.us. Wpisz swój identyfikator spotkania podany przez gospodarza/organizatora. Kliknij Dołącz. Na pytanie, czy chcesz otworzyć zoom.us, kliknij Zezwól. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kluczowe funkcje Cloud Compute. Oracle cieszy się długoletnią reputacją w zakresie dostarczania technologii, które umożliwiają przedsiębiorstwom rozwiązywanie wymagających problemów biznesowych - a Oracle Cloud Infrastructure to pierwsza chmura stworzona specjalnie, aby umożliwić przedsiębiorstwom obsługę obciążeń produkcyjnych o znaczeniu krytycznym dla firmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główną różnicą jest różnica zasięgu, podczas gdy let może być dostępny tylko wewnątrz zadeklarowanego zakresu, tak jak w pętli for, dostęp do zmiennej można uzyskać na przykład poza pętlą. pozwala deklarować zmienne, których zakres jest ograniczony do bloku, instrukcji lub wyrażenia, w którym jest używany. Ostatnio zmodyfikowany: 2025-01-22 17:01

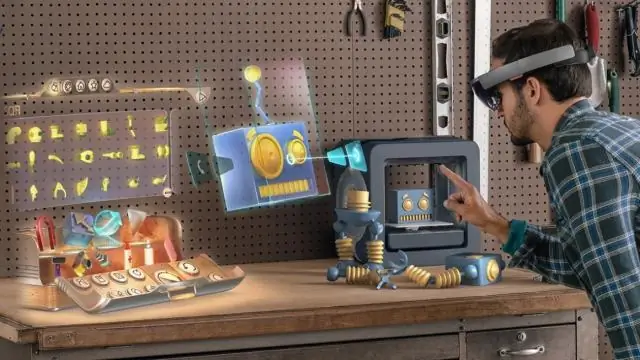

Microsoft HoloLens, znany w trakcie opracowywania jako Project Baraboo, to para inteligentnych okularów rzeczywistości mieszanej opracowanych i wyprodukowanych przez Microsoft. HoloLens był pierwszym monitorem montowanym na głowie, pracującym na platformie Windows Mixed Reality pod komputerowym systemem operacyjnym Windows 10. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kontrola danych to proces zarządzania danymi i zarządzania nimi. Jest to powszechny rodzaj kontroli wewnętrznej zaprojektowany w celu osiągnięcia celów związanych z zarządzaniem danymi i zarządzaniem danymi. Poniżej znajdują się przykłady kontroli danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wymiana ekranu spowoduje ponowne użycie przycisku Home, głośnika i aparatu, jeśli nie są one wadliwe. Jeśli jednak są w złym stanie, dokonają pełnej wymiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

SKY używa ADSL2+ i ADSL/MAX do dostarczania swoich produktów szerokopasmowych i wszystkie działają na miedzi BT, więc tak, potrzebujesz linii telefonicznej BT do szerokopasmowego łącza SKY. Nie potrzebujesz linii BT do podłączenia skrzynki SKY do systemu telefonicznego, linia telefoniczna VM jest w porządku. Ostatnio zmodyfikowany: 2025-01-22 17:01

JSX to składnia podobna do XML/HTML używana przez React, która rozszerza ECMAScript, dzięki czemu tekst podobny do XML/HTML może współistnieć z kodem JavaScript/React. W przeciwieństwie do przeszłości, zamiast umieszczać JavaScript w HTML, JSX pozwala nam umieścić HTML w JavaScript. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zobaczysz, kiedy get's i sety pojawią się na serwerze memcache. Prostym sposobem na przetestowanie działania memcache było przemycenie skomentowanego znacznika czasu na każdej wyświetlanej stronie. Jeśli znacznik czasu pozostał taki sam przy wielu żądaniach do strony, strona była buforowana przez memcache. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz otworzyć przychodzący port TCP, wpisz: iptables -I INPUT -p tcp --dport 12345 --syn -j AKCEPTUJ. Jeśli chcesz otworzyć port UDP (być może dla DHT w Tixati), wpisz: iptables -I INPUT -p udp --dport 12345 -j ACCEPT. usługa iptables zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Xiaomi Mi 8 To pierwszy telefon z Androidem, w którym zastosowano metodę odblokowywania twarzą iPhone'a X, wykorzystującą 30 000 punktów podczerwieni na twarzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie zaplanowanego zadania wsadowego AWS W lewym panelu nawigacyjnym wybierz Zdarzenia, Utwórz regułę. W polu Źródło zdarzenia wybierz Harmonogram, a następnie wybierz, czy chcesz użyć harmonogramu o stałych interwałach, czy wyrażenia cron dla reguły harmonogramu. Jako Cele wybierz Dodaj cel. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyjątek środowiska wykonawczego jest klasą nadrzędną we wszystkich wyjątkach języka programowania Java, które mogą spowodować awarię lub uszkodzenie programu lub aplikacji, gdy wystąpią. W przeciwieństwie do wyjątków, które nie są uważane za wyjątki środowiska wykonawczego, wyjątki środowiska wykonawczego nigdy nie są sprawdzane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oznacza „zapytanie według przykładu”. QBE to funkcja dołączona do różnych aplikacji bazodanowych, która zapewnia przyjazną dla użytkownika metodę uruchamiania zapytań do bazy danych. Zazwyczaj bez QBE użytkownik musi pisać polecenia wejściowe przy użyciu poprawnej składni języka SQL (Structured Query Language). Ostatnio zmodyfikowany: 2025-01-22 17:01

19 V służy do ładowania akumulatora, który ma szereg ogniw litowo-jonowych. Elektronika wewnętrzna laptopa jest zasilana przez regulator przełączający z napięcia akumulatora i/lub 19 woltów z zasilacza AC. Zapewnia to przyzwoity czas pracy laptopa, ponieważ napięcie baterii spada z powodu rozładowania podczas użytkowania. Ostatnio zmodyfikowany: 2025-01-22 17:01