Firma wirtualna prowadzi całość lub większość swojej działalności za pośrednictwem Internetu i nie ma fizycznych pomieszczeń umożliwiających bezpośrednią interakcję z klientami. Czysto wirtualna firma może zlecić na zewnątrz prawie wszystkie funkcje biznesowe, takie jak rozwój produktu, marketing, sprzedaż, wysyłka itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć podręczna, czasami nazywana magazynem pamięci podręcznej lub pamięcią podręczną RAM, to część pamięci wykonana z szybkiej statycznej pamięci RAM (SRAM) zamiast wolniejszej i tańszej dynamicznej pamięci RAM (DRAM) używanej w pamięci głównej. Buforowanie pamięci jest skuteczne, ponieważ większość programów korzysta z tych samych danych lub instrukcji w kółko. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 wskazówek, jak przedłużyć żywotność baterii laptopa Mac Wyłącz Bluetooth i Wi-Fi. Dostosowanie jasności ekranu. Dostosuj preferencje oszczędzania energii. Zamknij niekontrolowane aplikacje. Wyłącz podświetlaną klawiaturę. Wyłącz wehikuł czasu. Włącz przeglądanie prywatne. Wyłącz indeksowanie Spotlight. Ostatnio zmodyfikowany: 2025-01-22 17:01

TM9 (Transmission Mode 9) to standardowy tryb transmisji zdefiniowany przez 3GPP. Ten tryb transmisji może znacznie poprawić transmisję danych do telefonów komórkowych poprzez tworzenie wiązek specyficznych dla każdego UE. Osiąga się to dzięki dźwiękowi kanału o wysokiej rozdzielczości i sprzężeniu zwrotnemu w trybie transmisji TM9. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij na pasku narzędzi, a następnie wybierz Równanie. Możesz także wybrać polecenie Wstaw > Równanie (z menu Wstaw u góry ekranu). Jeśli masz zainstalowany MathType, pojawi się okno dialogowe z pytaniem, czy użyć Pages do utworzenia równania. Kliknij Użyj stron. Ostatnio zmodyfikowany: 2025-06-01 05:06

Każdy adres e-mail składa się z dwóch głównych części: nazwy użytkownika i nazwy domeny. Najpierw jest nazwa użytkownika, następnie symbol anat (@), a następnie nazwa domeny. W poniższym przykładzie „poczta” to nazwa użytkownika, a „techterms.com” to nazwa domeny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pytanie - czy szybkie ładowanie jest obsługiwane w Samsung Galaxy J7 (2016)? Odpowiedź-Nie, szybkie ładowanie nie jest dostępne w tym telefonie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprogramowanie antywirusowe, czasami nazywane oprogramowaniem chroniącym przed złośliwym oprogramowaniem, ma na celu wykrywanie, zapobieganie i podejmowanie działań w celu rozbrajania lub usuwania złośliwego oprogramowania z komputera, takiego jak wirusy, robaki i konie trojańskie. Może również zapobiegać lub usuwać niechciane oprogramowanie szpiegujące i reklamowe oprócz innych rodzajów złośliwych programów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij „Format” i „Strona”, aby otworzyć okno dialogowe. Kliknij kartę „Strona”, wybierz „Krajobraz” i kliknij przycisk „OK”. Kliknij „Plik” i „Drukuj”, a następnie wybierz kartę „Układ strony”. Kliknij przycisk „Broszura”, wybierz „Strony tylne / Strony lewe” z menu rozwijanego „Strony strony” i kliknij „Drukuj”, aby wydrukować strony po lewej stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

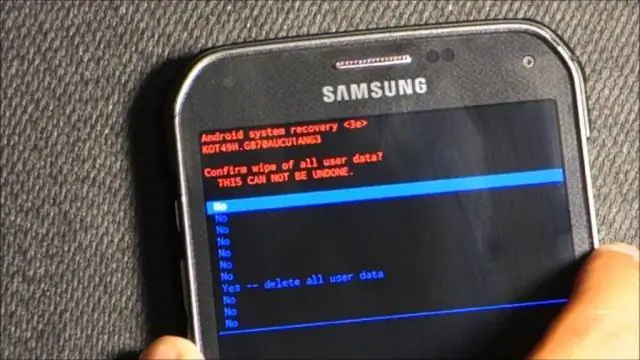

Tryb awaryjny przełącza telefon w stan diagnostyczny (przywrócony do ustawień domyślnych), dzięki czemu można określić, czy aplikacja innej firmy powoduje zawieszenie się, resetowanie lub spowolnienie działania urządzenia. Ponowne uruchomienie urządzenia w trybie awaryjnym może zresetować ekran główny do ustawień domyślnych (tj. tapety, motywu, widżetów itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

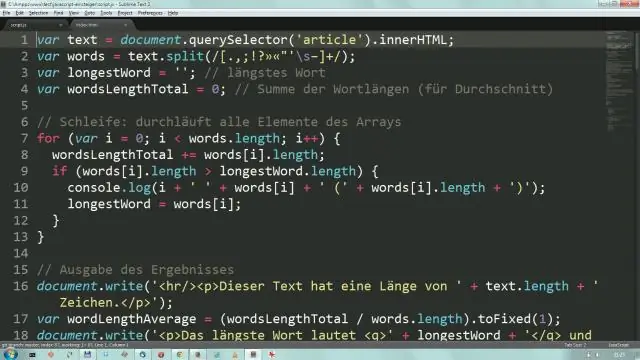

Ciąg znaków w języku C (znany również jako ciąg znaków C) to tablica znaków, po której następuje znak NULL. Aby przedstawić ciąg, zestaw znaków jest ujęty w podwójne cudzysłowy ('). Ostatnio zmodyfikowany: 2025-01-22 17:01

ExpressVPN oferuje teraz łatwą w użyciu aplikację dla routerów. Pozwala to chronić każde urządzenie podłączone do domowej sieci Wi-Fi - nawet te, na których nie można uruchomić oprogramowania VPN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analityka big data polega na badaniu dużych ilości danych. Odbywa się to po to, aby odkryć ukryte wzorce, korelacje, a także dać wgląd w podejmowanie właściwych decyzji biznesowych. Zasadniczo firmy chcą być bardziej obiektywne i oparte na danych, dlatego wykorzystują moc danych i technologii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby anulować subskrypcję drukowaną Inc. Magazine, zaloguj się na swoje konto na naszej stronie inc.com/customercare i wybierz opcję „Anuluj moją subskrypcję” w menu opcji usługi Inc. Magazine. Jeśli nie możesz anulować konta, wyślij notatkę na adres [email protected]. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analiza tematyczna jest wykorzystywana w badaniach jakościowych i skupia się na badaniu tematów lub wzorów znaczeń w danych. Ta metoda może kłaść nacisk zarówno na organizację, jak i bogaty opis zbioru danych oraz teoretycznie popartą interpretacją znaczenia. Ostatnio zmodyfikowany: 2025-06-01 05:06

W eseju wprowadzenie, które może składać się z jednego lub dwóch akapitów, wprowadza temat. Wstęp składa się z trzech części: zdanie otwierające, zdania pomocnicze i zdanie wprowadzające. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konfigurowanie Jira do akceptowania wyników testów dla Twoich spraw Krok 1: Niestandardowy typ problemu. Najpierw musisz utworzyć niestandardowe pole, w którym będziesz rejestrować wyniki. Krok 2: Utwórz ekran dla wyniku. Krok 3: Utwórz schemat ekranu dla wyniku. Krok 4: Skonfiguruj schemat ekranu typu problemu. Krok 5: Dodaj wynik przypadku testowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

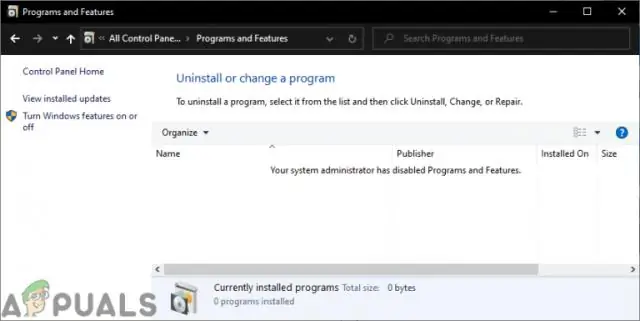

Rozwiąż awarię podczas konfigurowania aktualizacji systemu Windows Błąd przywracania zmian na komputerze Poprawka 1: Przeczekaj. Poprawka 2: Użyj zaawansowanego narzędzia naprawczego (Restoro) Poprawka 3: Usuń wszystkie wymienne karty pamięci, dyski, dyski flash itp. Poprawka 4: Użyj narzędzia Windows Update do rozwiązywania problemów. Sposób 5: Wykonaj czysty restart. Ostatnio zmodyfikowany: 2025-01-22 17:01

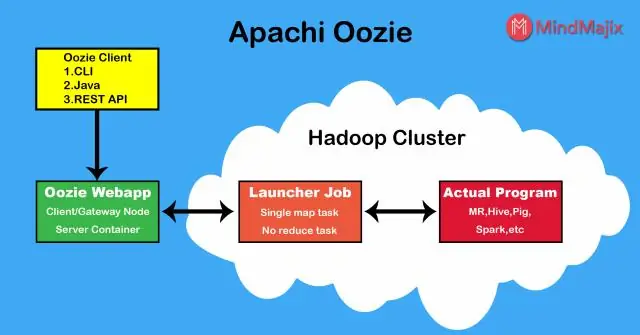

Aby zaplanować zadanie Hive przy użyciu Oozie, musisz napisać akcję Hive. hql) w nim. Utwórz katalog w HDFS, uruchamiając poniższe polecenie. hadoop fs -mkdir -p /user/oozie/workflows/ Przepływ pracy Put. xml, skrypt Hive (create_table.hql) i witryna ula. xml w katalogu utworzonym w kroku 2. Możesz użyć poniższego polecenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto kluczowe zalety SharePoint. Niezrównana współpraca. Dostosowane do potrzeb rozwojowych. Łatwa w obsłudze scentralizowana administracja. Solidne bezpieczeństwo i integralność. Niższa krzywa uczenia się i łatwość użytkowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyrażenie rzeczownikowe zawiera rzeczownik - osobę, miejsce lub rzecz - oraz modyfikatory, które je wyróżniają. Modyfikatory mogą występować przed lub po rzeczowniku. Te, które pojawiają się wcześniej, mogą zawierać rodzajniki, rzeczowniki dzierżawcze, zaimki dzierżawcze, przymiotniki i/lub imiesłowy. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli masz nowego MacBooka, powinieneś kupić nowe Spotify, aby pasowało do niego. Przede wszystkim nowe doświadczenie Spotify dla MacBooka Pros ma nadzieję, że będzie jak najdokładniej odzwierciedlać wrażenia z iTunes. Możesz użyć paska Touch Bar do przewijania biblioteki muzycznej, wstrzymywania, odtwarzania lub losowego odtwarzania utworów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spośród tych dzienników najważniejszy jest dziennik bezpieczeństwa. Dostarcza kluczowych informacji o tym, kto jest zalogowany w sieci i co robi. Dzienniki bezpieczeństwa są ważne dla personelu bezpieczeństwa, aby zrozumieć, czy w implementacji zabezpieczeń istnieje luka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Infosys Nia to platforma sztucznej inteligencji i uczenia maszynowego stworzona, aby pomóc firmom usprawnić zarządzanie danymi i zautomatyzować złożone procesy. Dzięki Infosys Nia nadmiarowe procesy biznesowe są zautomatyzowane, co pozwala zaoszczędzić czas osób zaangażowanych w ten przepływ pracy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Joinpoint to punkt wykonania programu, taki jak wykonanie metody lub obsługa wyjątku. W Spring AOP punkt łączenia zawsze reprezentuje wykonanie metody. Porada jest skojarzona z wyrażeniem punktu i przebiega w dowolnym punkcie połączenia dopasowanym przez punkt połączenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

W gramatyce angielskiej tryb rozkazujący jest formą czasownika, który wydaje bezpośrednie polecenia i prośby, takie jak „Siedź spokojnie” i „Policz swoje błogosławieństwa”. Tryb rozkazujący używa bezokolicznika zerowego, który (z wyjątkiem be) jest taki sam jak druga osoba w czasie teraźniejszym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z drugiej strony, słabo typowany język to język, w którym zmienne nie są powiązane z określonym typem danych; nadal mają typ, ale ograniczenia bezpieczeństwa typów są mniejsze w porównaniu z językami silnie typizowanymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cykl życia serwletu jest kontrolowany przez kontener, w którym serwlet został wdrożony. Gdy żądanie jest mapowane do serwletu, kontener wykonuje następujące kroki. Ładuje klasę serwletu. Tworzy instancję klasy serwlet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tmpfs. tmpfs to nowszy system plików RAM, który przezwycięża wiele wad ramfs. Możesz określić limit rozmiaru w tmpfs, co spowoduje wyświetlenie błędu 'diskfull' po osiągnięciu limitu. Rozmiar i wykorzystana ilość miejsca na partycji tmpfs jest również wyświetlana jako indf. Ostatnio zmodyfikowany: 2025-01-22 17:01

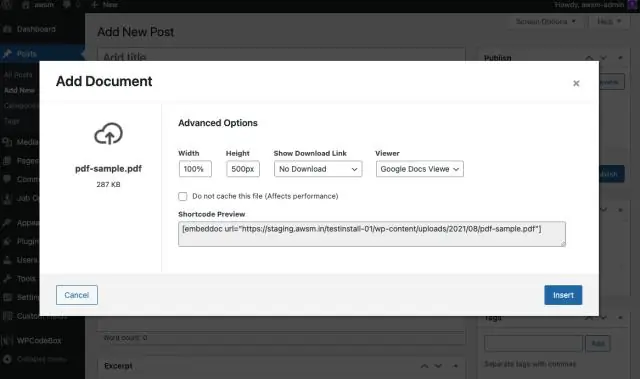

Zasadniczo kroki to: Pobierz i zainstaluj kod JavaScript edytora. Utwórz lub edytuj formularz sieci Web zawierający co najmniej jeden element textarea. Instalacja CKEditor Pobierz CKEditor. Dołącz kod aplikacji CKEditor do formularza internetowego. Konwertuj element textarea formularza na instancję CKEditor. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włączanie UPnP w Windows 7, 8 i 10 Otwórz Panel sterowania. Kliknij Sieć i Internet. Kliknij Centrum sieci i udostępniania. W lewym okienku kliknij link Zmień zaawansowane ustawienia udostępniania. W sekcji Wykrywanie sieci wybierz opcję Włącz wykrywanie sieci i kliknij przycisk Zapisz zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pocztą lub osobiście Możesz również zadzwonić pod numer 311 lub (202) 737-4404, aby poprosić o przesłanie formularza wniosku. Kiedy ubiegasz się o spersonalizowany tag online, pocztą lub osobiście, będziesz musiał uiścić odpowiednią opłatę za tag. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proces KROK 1: Utwórz plik „.certSigningRequest” (CSR). Otwórz dostęp do pęku kluczy na komputerze Mac (znajduje się w Aplikacje/Narzędzia) KROK 2: Utwórz plik „.cer” na swoim koncie programisty iOS. Zaloguj się na https://developer.apple.com. KROK 3: Zainstaluj. cer i wygeneruj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Standardowy druk kosztuje dziesięć centów za stronę (czarno-biały) lub pięćdziesiąt centów za stronę (kolor). Wszystkie komputery w bibliotece są teraz w GoPrint. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 2 Korzystanie z Dell Computer RepairDrive Uruchom ponownie komputer. Kliknij Start. Otwórz menu „Zaawansowane opcje rozruchu”. Wybierz Napraw komputer i naciśnij ↵ Enter. Wybierz język. Zaloguj się na swoje konto. Po wyświetleniu monitu kliknij opcję Dell Factory Image Restore. Kliknij Następny. Potwierdź swoją decyzję o sformatowaniu komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wtyczka składa się z obudowy lub pokrywy, trzech pinów, bezpiecznika i uchwytu kablowego. Obudowa wtyczki to plastikowe lub gumowe części, które ją otaczają. Stosowane są materiały plastikowe lub gumowe, ponieważ są dobrymi izolatorami elektrycznymi. Kołki wewnątrz wtyczki są wykonane z mosiądzu, ponieważ mosiądz jest dobrym przewodnikiem elektryczności. Ostatnio zmodyfikowany: 2025-06-01 05:06

Abercrombie & Fitch wykorzystuje pracę dzieci w swoich fabrykach do produkcji odzieży. nie mają żadnych świadczeń ani dostępu do opieki zdrowotnej i są opłacani bardzo mało lub wcale. Dostawca Abercrombie wniósł nawet oskarżenia karne przeciwko wszystkim pracownikom fabryki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż nie jesteśmy cudotwórcami, mamy kilka wskazówek, jak przyspieszyć działanie tabletu Fire. Wyczyść partycję pamięci podręcznej. Odinstaluj aplikacje, których nie potrzebujesz. Wyłącz raportowanie telemetryczne. Zainstaluj pliki Google. Nie instaluj aplikacji na karcie SD. Wyłącz Alexę. Opcja jądrowa: Ustaw limit procesu w tle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adnotacja do mapowania żądań HTTP POST na określone metody obsługi. W szczególności @PostMapping to złożona adnotacja, która działa jako skrót do @RequestMapping(method = RequestMethod. POST). Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłącz gamepad/kontroler do komputera i kliknij przycisk konfiguracji kontrolera na pasku bocznym Nox. Wybierz kontroler z listy rozwijanej i kliknij Połącz. Jeśli nie znajdziesz swojego urządzenia na liście, spróbuj odświeżyć je kilka razy i sprawdź, czy poprawnie zainstalowałeś sterownik kontrolera. Ostatnio zmodyfikowany: 2025-01-22 17:01