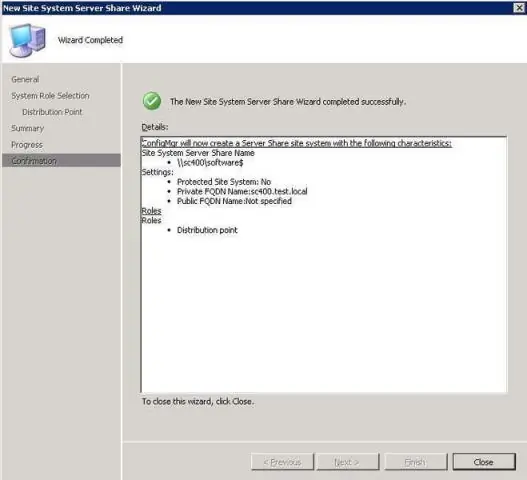

Proces dystrybucji oprogramowania anonsuje pakiety zawierające programy członkom kolekcji. Klient następnie instaluje oprogramowanie z określonych punktów dystrybucji. Jeśli pakiet zawiera pliki źródłowe, zdefiniuj punkt dystrybucji pakietu, tworząc wystąpienie SMS_DistributionPoint. Ostatnio zmodyfikowany: 2025-01-22 17:01

W informatyce krosowanie lub krosowanie to proces przekształcania reprezentacji pamięci obiektu na format danych odpowiedni do przechowywania lub transmisji i jest zwykle używany, gdy dane muszą być przenoszone między różnymi częściami programu komputerowego lub z jednego programu do inne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj poniższe kroki, aby włączyć aktywną bazę danych Dataguard. Anuluj odzyskiwanie nośnika w fizycznym trybie gotowości. SQL zmienić bazę danych odzyskać zarządzaną rezerwową bazę danych anulować; Otwórz bazę danych[PHYSICAL STANDBY] Rozpocznij odzyskiwanie nośników z zastosowaniem dziennika w czasie rzeczywistym[PHYSICAL STANDBY] Sprawdź stan bazy danych:[PHYSICAL STANDBY]. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przyjrzyjmy się bliżej 5 sposobom prawidłowego zorganizowania kodu JavaScript. Skomentuj swój kod. Pisząc nową funkcję, klasę, model, stałą lub naprawdę cokolwiek, zostaw komentarze, aby pomóc każdemu, kto nad tym pracuje. Użyj klas ES6. Obietnice są twoim przyjacielem. Trzymaj rzeczy oddzielnie. Użyj stałych i wyliczeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wadą podejścia ze znacznikiem czasu jest to, że każda wartość przechowywana w bazie danych wymaga dwóch dodatkowych pól znacznika czasu: jednego dla ostatniego odczytu pola i jednego dla ostatniej aktualizacji. Oznaczanie czasu zwiększa w ten sposób zapotrzebowanie na pamięć i obciążenie przetwarzania bazy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bot Twittera to rodzaj oprogramowania bota, które kontroluje konto na Twitterze za pośrednictwem interfejsu API Twittera. Oprogramowanie bota może autonomicznie wykonywać czynności, takie jak tweetowanie, ponowne tweetowanie, polubienie, obserwowanie, przestanie obserwowanie lub bezpośrednie przesyłanie wiadomości do innych kont. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adafruit.io to usługa w chmurze - oznacza to po prostu, że uruchamiamy ją dla Ciebie i nie musisz nią zarządzać. Możesz połączyć się z nim przez Internet. Jest przeznaczony głównie do przechowywania, a następnie pobierania danych, ale może zrobić o wiele więcej niż tylko to. Ostatnio zmodyfikowany: 2025-01-22 17:01

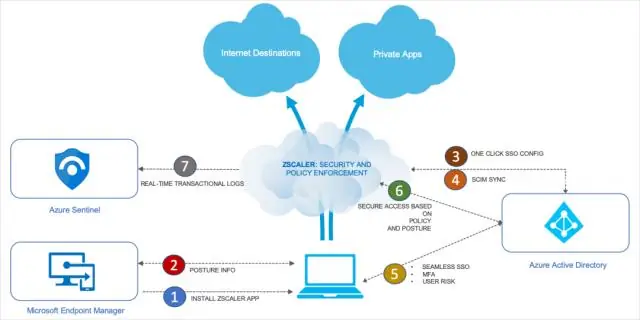

Bezpieczeństwo logiczne obejmuje zabezpieczenia oprogramowania dla systemów organizacji, w tym identyfikację użytkownika i dostęp do hasła, uwierzytelnianie, prawa dostępu i poziomy uprawnień. Środki te mają na celu zapewnienie, że tylko autoryzowani użytkownicy mogą wykonywać czynności lub uzyskiwać dostęp do informacji w sieci lub stacji roboczej. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku połączenia stacjonarnego Jio musisz skorzystać z połączenia Jio FTTH (światłowód do domu). Inżynier połączeń Inthis zainstaluje router (ONT) w Twoim domu za pomocą pojedynczego przewodu światłowodowego. Po aktywacji możesz podłączyć telefon stacjonarny do tego ONT, możesz cieszyć się internetem 100 mb/s przez wifi lub port LAN tego ONT. Ostatnio zmodyfikowany: 2025-01-22 17:01

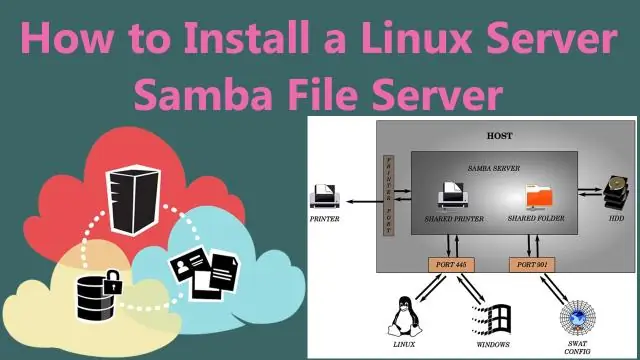

Linux Samba Server to jeden z potężnych serwerów, który pomaga udostępniać pliki i drukarki w systemach operacyjnych Windows i innych. Jest to implementacja open source protokołów Server Message Block/Common Internet File System (SMB/CIFS). Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasyczny Load Balancer w USA-Wschód-1 kosztuje 0,025 USD za godzinę (lub niepełną godzinę) plus 0,008 USD za GB danych przetwarzanych przez ELB. Skorzystaj z prostego kalkulatora miesięcznego AWS, który pomoże Ci określić cenę modułu równoważenia obciążenia dla Twojej aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprogramowanie niezastrzeżone to oprogramowanie, z którym nie są związane żadne warunki dotyczące patentów ani praw autorskich. Oprogramowanie niezastrzeżone to oprogramowanie dostępne publicznie, które można bezpłatnie instalować i używać. Zapewnia również pełny dostęp do swojego kodu źródłowego. Oprogramowanie niezastrzeżone można również nazwać oprogramowaniem open source. Ostatnio zmodyfikowany: 2025-01-22 17:01

Słabo znormalizowana baza danych i słabo znormalizowane tabele mogą powodować problemy, od nadmiernego we/wy dysku, a następnie niskiej wydajności systemu po niedokładne dane. Nieprawidłowo znormalizowany stan może skutkować rozległą nadmiarowością danych, co obciąża wszystkie programy modyfikujące dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby chronić te pliki danych, Oracle Database zapewnia przezroczyste szyfrowanie danych (TDE). TDE szyfruje wrażliwe dane przechowywane w plikach danych. Aby zapobiec nieautoryzowanemu odszyfrowaniu, TDE przechowuje klucze szyfrowania w module bezpieczeństwa poza bazą danych, zwanym magazynem kluczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rynek wirtualnej rzeczywistości rośnie w CAGR na poziomie 33,47%, a do 2024 r. ma osiągnąć 44,7 mld USD - ekskluzywny raport MarketsandMarkets™. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ twój cat5e ich nie ma, możesz po prostu zdobyć nieprzypisaną parę przewodów. Dwa wewnętrzne terminatory na końcu RJ-11 są przeznaczone dla linii 1, a dwa zewnętrzne styki to linia 2. UWAGA: Jeśli planujesz używać gigabitowej sieci Ethernet, to nie zadziała, ponieważ gigabitowa sieć Ethernet wymaga wszystkich 4 par przewodów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdobądź Kindle Oasis 2 za 174,99 USD Ta ekskluzywna oferta Prime jest niespodzianką, ponieważ nie została wcześniej ogłoszona przez Amazon. Cena Kindle Oasis 2 (wersja z reklamami i 8 GB) została obniżona do 174,99 USD z 249,99 USD, co oznacza oszczędność 75 USD (30% normalnej ceny). Ostatnio zmodyfikowany: 2025-01-22 17:01

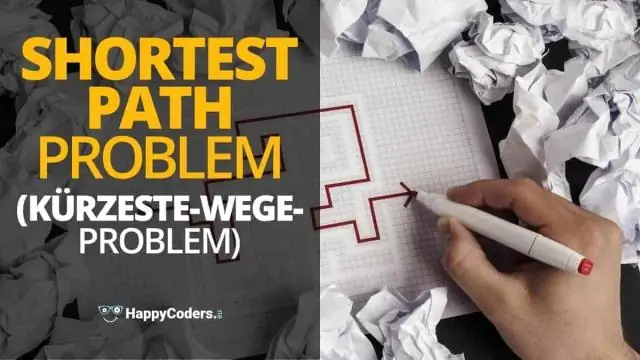

Mając ważony skoncentrowany graf acykliczny i wierzchołek źródłowy na wykresie, znajdź najkrótsze ścieżki z danego źródła do wszystkich innych wierzchołków. Najkrótsza ścieżka w ukierunkowanym grafie acyklicznym Zainicjuj dist[] = {INF, INF, ….} Tworzy porządek topologiczny wszystkich wierzchołków. Wykonaj następujące czynności dla każdego wierzchołka u w kolejności topologicznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij Alt + Spacja, aby wywołać menu okna, naciśnij S, aby wybrać opcję Rozmiar, użyj klawiszy strzałek, aby zmienić rozmiar okna, i na koniec Enter, aby potwierdzić. Kliknij przycisk Maksymalizuj w prawym górnym rogu okna. Kliknij pasek tytułu i przeciągnij okno do lewej, górnej lub prawej krawędzi pulpitu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasadniczo CORS umożliwia kodowi frontendu js Twojej witryny dostęp do zaplecza witryny za pomocą plików cookie i poświadczeń wprowadzonych w przeglądarce, podczas gdy Twój backend pozostaje chroniony przed js innej witryny, prosząc przeglądarkę klienta o dostęp do niej (z poświadczeniami uzyskanymi przez użytkownika). Ostatnio zmodyfikowany: 2025-01-22 17:01

Według stanu na luty 2014 r. 28 procent dorosłych użytkowników aplikacji do przesyłania wiadomości mobilnych było w wieku od 25 do 34 lat. Drugą co do wielkości grupę użytkowników stanowili ludzie w wieku 35-44 lat z 26 procentami. Stwierdzono, że mediana wieku dorosłych użytkowników WhatsApp w Stanach Zjednoczonych wynosiła 36 lat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wprowadzając śledzenie czasu w dużej organizacji, zacznij od programu pilotażowego. Wprowadzanie danych powinno być jak najprostsze. Komunikuj się DLACZEGO ludzie muszą śledzić czas. Nie zmuszaj ludzi do korzystania z timera. Nie nalegaj na precyzję. Wypełnianie grafiku każdego dnia jest znacznie lepsze niż na koniec tygodnia. Ostatnio zmodyfikowany: 2025-06-01 05:06

Chociaż papier akwarelowy nie będzie miał żadnej powłoki, toner może nie przylegać dobrze do powierzchni papieru, a papier może nie wytrzymać ciepła drukarki laserowej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Comment TS' generuje szablon komentarzy JSDoc. Jest przystosowany do plików TypeScript. Maszynopis zawiera wiele adnotacji językowych, których nie należy powielać w komentarzach. Aby dodać komentarz, naciśnij dwukrotnie Ctrl+Alt+C. lub wybierz „Kod komentarza” z menu kontekstowego. lub wstaw /** nad wierszem kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Implementacja Zero Trust Wykorzystaj mikrosegmentację. Osoba lub program mający dostęp do jednej z tych stref nie będzie mógł uzyskać dostępu do żadnej innej strefy bez oddzielnej autoryzacji. Użyj uwierzytelniania wieloskładnikowego (MFA) Implementuj zasadę najmniejszych uprawnień (PoLP) Weryfikuj wszystkie urządzenia końcowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Relacje całości/części. Relacje całość/część występują, gdy jedna klasa reprezentuje cały obiekt, a inne klasy reprezentują części. Całość pełni funkcję pojemnika na części. Te zależności są pokazane na diagramie klas za pomocą linii z rombem na jednym końcu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wpisać symbol strzałki, używając jego kodu Alt w programie Word, w programie Excel itp.; Upewnij się, że włączyłeś NumLock, naciśnij i przytrzymaj klawisz Alt, wpisz wartość Alt Code żądanej strzałki, na przykład dla symbolu strzałki w dół, wpisz 2 5 na klawiaturze numerycznej, zwolnij klawisz Alt i masz ↓ strzałka w dół. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć w JVM jest podzielona na pięć różnych części, a mianowicie: Obszar metod: Obszar metody przechowuje kod klasy: kod zmiennych i metod. Sterta: W tym obszarze tworzone są obiekty Java. Stos Java: Podczas działania metod wyniki są przechowywane w pamięci stosu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podium (pl. podium lub podia) to podniesiona platforma, na której stoi mówca, aby wygłosić mowę. „Podium” pochodzi od greckiego słowaπόδι (pothi) co oznacza „stopę”. Słowo „podiatra” (lekarz stóp) pochodzi z tego samego źródła. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tracisz 4 bajty nie tylko raz na wiersz; ale dla każdej komórki w wierszu, która nie jest pusta. Zalety kolumny SPARSE to: Wady kolumny SPARSE to: Kolumna SPARSE nie może być stosowana do tekstu, ntext, obrazu, znacznika czasu, geometrii, geografii lub typów danych zdefiniowanych przez użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz lokalnie zainstalować pełną wersję TFS, potrzebujesz licencji serwerowej, a każdy programista potrzebuje licencji klienckiej. Licencję serwerową można kupić za około 500 USD, a licencje klienckie są mniej więcej takie same. Jednak, podobnie jak w przypadku Visual Studio Online, TFS jest dołączony do subskrypcji MSDN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólnie rzecz biorąc, gdy Twój iPhone 7 Plus nagle ładuje się bardzo wolno, może to być spowodowane uszkodzonym sprzętem do ładowania, takim jak uszkodzony lub niezgodny kabel ładujący lub używany adapter USB. Możliwe również, że źródło zasilania nie jest w stanie dostarczyć wymaganej ilości energii, aby naładować urządzenie w oczekiwanym tempie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jednostka organizacyjna (OU) to pododdział w ramach usługi Active Directory, w którym można umieszczać użytkowników, grupy, komputery i inne jednostki organizacyjne. Możesz tworzyć jednostki organizacyjne odzwierciedlające strukturę funkcjonalną lub biznesową Twojej organizacji. Każda domena może zaimplementować własną hierarchię jednostek organizacyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki, aby wymusić synchronizację NTP Zatrzymaj usługę ntpd: # service ntpd stop. Wymuś aktualizację: # ntpd -gq. -g – żąda aktualizacji niezależnie od przesunięcia czasowego. -q – żąda zakończenia od demona po zaktualizowaniu daty z serwera ntp. uruchom ponownie usługę ntpd:. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ale pierwszy bezlusterkowiec pojawił się wiele lat wcześniej, wyprodukowany przez firmę znaną głównie z drukarek. Firma Epson zaprezentowała cyfrowy dalmierz RD1 w marcu 2004 roku, stając się pierwszym cyfrowym aparatem z wymiennymi obiektywami, który trafił na rynek. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Angular 2 komponent może współdzielić dane i informacje z innym komponentem poprzez przekazywanie danych lub zdarzeń. Komponenty mogą komunikować się ze sobą na różne sposoby, w tym: Używając @Input() Używając @Output() Używając usług. Komponent nadrzędny wywołujący ViewChild. Rodzic wchodzący w interakcję z dzieckiem za pomocą zmiennej lokalnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod binarny reprezentuje tekst, instrukcje procesora komputera lub dowolne inne dane za pomocą systemu dwusymbolowego. Stosowany system dwusymbolowy to często „0” i „1” z systemu liczb binarnych. Kod binarny przypisuje do każdego znaku, instrukcji itp. wzór cyfr binarnych, znanych również jako bity. Ostatnio zmodyfikowany: 2025-01-22 17:01

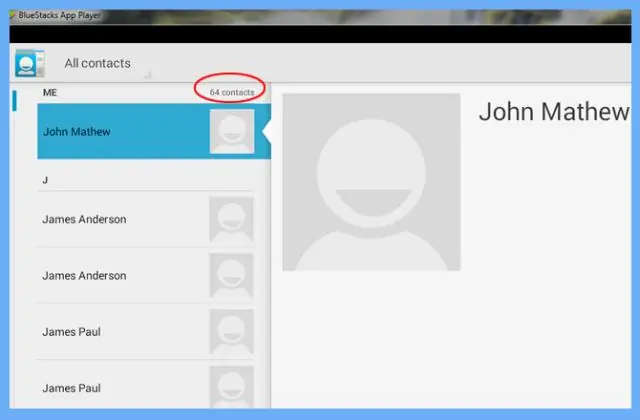

Na koncie Whatsapp przejdź do opcji Ustawienia iz menu rozwijanego wybierz opcję Importuj/Eksportuj. Teraz pojawi się wyskakujące okienko z niektórymi opcjami, wybierz opcję „Importuj z pamięci”. Teraz rozpoczyna się proces importowania i pojawia się wyskakujące okienko z informacją „Wszystkie kontakty.vcf zostaną wkrótce zaimportowane”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główną wadą schematu gwiaździstego jest to, że integralność danych nie jest dobrze egzekwowana ze względu na jego zdenormalizowany stan. Schematy gwiaździste nie obsługują łatwo relacji wiele-do-wielu między jednostkami biznesowymi. Zazwyczaj te relacje są uproszczone w schemacie gwiaździstym w celu dostosowania do prostego modelu wymiarowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informatyka (CIS) to szybko rozwijająca się dziedzina, która obejmuje szeroki zakres tematów, w tym te tradycyjnie omawiane w technologii informacyjnej (IT) i informatyce (CS). Ostatnio zmodyfikowany: 2025-01-22 17:01