Jak uzyskać ścieżkę instancji urządzenia dla urządzeń wymiennych? Wyszukaj Menedżera urządzeń w panelu sterowania. Z listy urządzeń rozwiń listę urządzeń, dla których chcesz uzyskać ścieżkę instancji urządzenia. Kliknij prawym przyciskiem myszy typ urządzenia i właściwości kliknięcia. Kliknij kartę Szczegóły. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć: MacBook Pro 13' Unibody Early2011 jest standardowo wyposażony w 4 GB pamięci RAM i akceptuje maksymalnie 16 GB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fitbit, Inc. to amerykańska firma z siedzibą w San Francisco w Kalifornii. Jej produkty to monitory aktywności, bezprzewodowe urządzenia do noszenia, które mierzą dane, takie jak liczba przebytych kroków, tętno, jakość snu, pokonane kroki i inne osobiste wskaźniki związane z fitnessem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Session Initiation Protocol (SIP) to protokół sygnalizacyjny używany do inicjowania, utrzymywania, modyfikowania i kończenia sesji w czasie rzeczywistym, które obejmują wideo, głos, wiadomości oraz inne aplikacje i usługi komunikacyjne między dwoma lub więcej punktami końcowymi w sieciach IP. Ostatnio zmodyfikowany: 2025-01-22 17:01

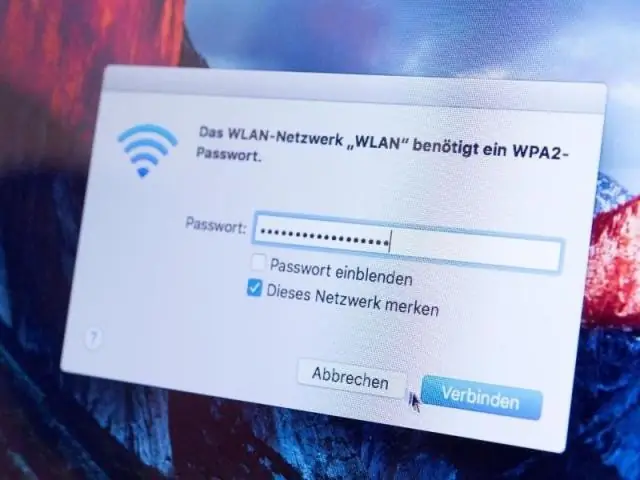

Dzięki Touch ID lub kodowi dostępu w systemie iOS i FileVault 2 w systemie OSX hasła są również bardzo bezpieczne po ponownym zamknięciu (OS X) lub zablokowaniu (iOS). Pęk kluczy iCloud wykorzystuje szyfrowanie oparte na urządzeniu, co uniemożliwia Apple (lub zmuszanie) do odszyfrowania haseł. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przeciwieństwie do starszych modeli iPhone’a, iPhone4 ma zarówno przód, jak i tył wykonany z tego rodzaju szkła, które według Apple jest chemicznie wzmocnione, aby było „20 razy sztywniejsze i 30 razy twardsze niż plastik”. W filmie firmy Apple Jonathan Ive, starszy wiceprezes firmy ds. wzornictwa przemysłowego, mówi, że nowe szkło. Ostatnio zmodyfikowany: 2025-01-22 17:01

SetHeader() jest natywną metodą Node. js i res. header() jest aliasem res. setHeader() pozwala na ustawienie pojedynczego nagłówka i res. header() pozwoli Ci ustawić wiele nagłówków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Praca z kontenerami. Rozszerzenie Docker ułatwia tworzenie, zarządzanie i wdrażanie aplikacji kontenerowych z programu Visual Studio Code. Ta strona zawiera przegląd możliwości rozszerzenia platformy Docker; skorzystaj z bocznego menu, aby dowiedzieć się więcej na interesujące Cię tematy. Ostatnio zmodyfikowany: 2025-01-22 17:01

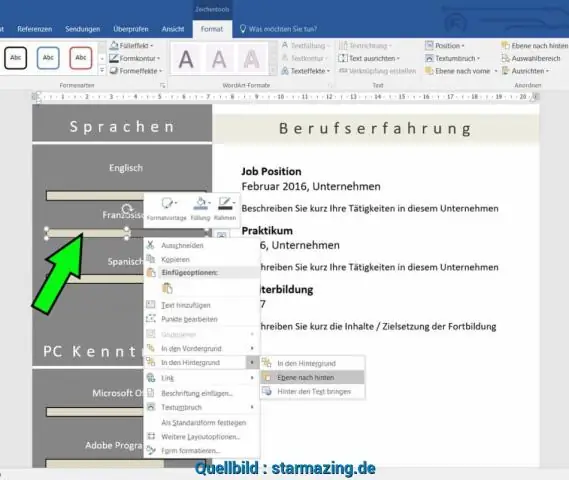

Aby dodać lub zmienić odbicie, wskaż polecenie Odbicie, a następnie kliknij odpowiednią odmianę odbicia. Aby dostosować odbicie, kliknij pozycję Opcje odbicia, a następnie dostosuj odpowiednie opcje. Aby dodać lub zmienić blask, wskaż polecenie Blask, a następnie kliknij odpowiednią odmianę blasku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bachelor of Science in Global Security and Intelligence Studies (GSIS) ma na celu rozwój przyszłych specjalistów ds. Bezpieczeństwa i wywiadu z szerokim zrozumieniem globalnych wzajemnych relacji w polityce, prawie, rządzie, ekonomii, zmianach społecznych, nauce i technologii, rozwoju wojskowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

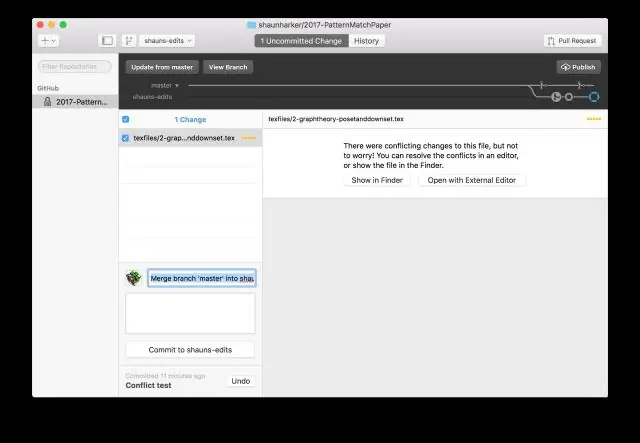

Zmień nazwy oddziałów w git local i remote Zmień nazwę lokalnego oddziału. Jeśli jesteś na gałęzi, której nazwę chcesz zmienić: git branch -m nowa-nazwa. Usuń gałąź zdalną o starej nazwie i wypchnij gałąź lokalną o nowej nazwie. git push pochodzenie: stara-nazwa nowa-nazwa. Zresetuj gałąź upstream dla nowej gałęzi lokalnej o nowej nazwie. Ostatnio zmodyfikowany: 2025-01-22 17:01

R. java to automatycznie generowana klasa, która przechowuje informacje o zasobach (takich jak ciągi, układy, rysunki, kolory itp.). Zasadniczo tworzy połączenie między plikami XML i Javą. Android SDK sprawdza wszystkie zasoby i przechowuje ich ścieżkę w R. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okno. właściwość parent jest odniesieniem do rodzica bieżącego okna lub ramki podrzędnej. Jeśli okno nie ma rodzica, jego właściwość rodzica jest referencją do samego siebie. Kiedy okno jest ładowane do lub, jego rodzicem jest okno z elementem osadzającym okno. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kreator DBMS to aplikacja, a nie sprzęt, która służy do tworzenia, uzyskiwania dostępu i zarządzania bazą danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć nazwany potok UNIX, użyj polecenia mknod w wierszu poleceń lub wywołania systemowego mknod() z programu w języku C. Polecenie mknod ma więcej niż jedną postać. Identyfikator nazwanego potoku to ścieżka do nazwanego potoku, który chcesz utworzyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Sprawdź, czy masz odpowiedni sprzęt. Sprawdź, czy masz wystarczająco dużo wolnej pamięci na komputerze, aby przesłać pliki. Kup puste płyty DVD-R. Kup oprogramowanie deszyfrujące. Włóż płytę DVD, którą chcesz nagrać, do DVDrippera/nagrywarki. Postępuj zgodnie z instrukcjami podanymi przez program deszyfrujący. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwsza część adresu URL nazywana jest identyfikatorem protokołu i wskazuje, jakiego protokołu należy użyć, a druga część nazywa się nazwą zasobu i określa adres IP lub nazwę domeny, w której znajduje się zasób. Identyfikator protokołu i nazwa zasobu są oddzielone dwukropek i dwa ukośniki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz Wtyczki kontroli źródła Z głównego menu, Narzędzia -> Opcje, a następnie przejdź do opcji Kontrola źródła. W sekcji Wybór wtyczek okaże się, że jest ona już ustawiona na „Brak”. Z listy rozwijanej wyboru wtyczek możesz wybrać Git lub Visual Studio Team Foundation Server. Ostatnio zmodyfikowany: 2025-01-22 17:01

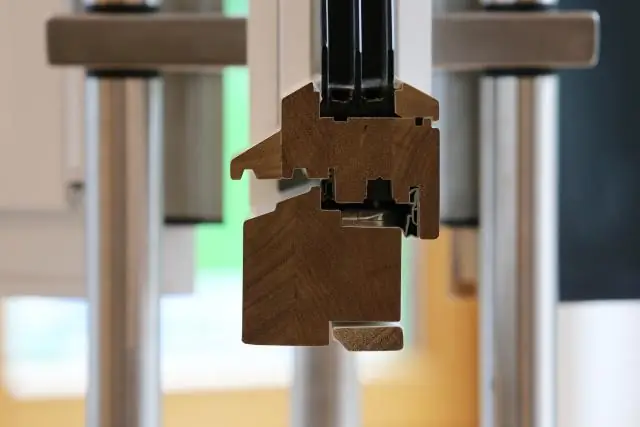

Nadmierne skrzypienie może świadczyć o uszkodzeniu podłogi przez termity. Uszkodzenia termitów osłabiają posadzki w miejscu uszkodzenia (np. podpory, podłoże i powierzchnie podłóg). Osłabione podłogi są bardziej wrażliwe na ruch. Gdy deski podłogowe się poruszają, mogą skrzypieć lub skrzypić, gdy deski ocierają się o siebie i o gwoździe. Ostatnio zmodyfikowany: 2025-06-01 05:06

Otwórz zdjęcie w rolce aparatu, a zobaczysz ikonę, która wygląda jak pudełko ze strzałką skierowaną w górę. Kliknij tę ikonę, a otrzymasz wybór, w jaki sposób chcesz wysłać zdjęcie: e-mail, iMessage, WhatsApp itp. Kliknij ten, który chcesz i idź dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Poza tym, czym jest karta AR? Karty AR są specjalnie wykonane karty dla Nintendo 3DS, które pozwalają graczowi grać w gry z rozszerzoną rzeczywistością za pomocą AR Aplikacja do gier. Dzięki nim gracz używa zewnętrznych kamer, aby skierować go na jeden z Karty AR grać w gry, które są wirtualnie pokazywane na ekranie w miejscu, w którym Karta AR jest jak stół.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złożoność czasowa algorytmu Dijkstry wynosi O (V 2), ale z kolejką o minimalnym priorytecie spada do O (V + E l o g V). Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 2 Włączanie głośnika dla wszystkich połączeń Otwórz iPhone'a. Ustawienia. Przewiń w dół i dotknij. Ogólny. Stuknij Ułatwienia dostępu. Ta opcja znajduje się u dołu ekranu. Przewiń w dół i dotknij Przekierowanie połączenia audio. Znajduje się na dole drugiej dużej grupy opcji, która znajduje się u dołu strony. Dotknij Głośnik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Note 8 jest również większym z tych dwóch zestawów telefonów, choć nie aż tak bardzo. Samsung Galaxy S8 ma ekran o przekątnej 5,8 cala, a S8+ zwiększa go do 6,2 cala. TheNote 8 ma wyświetlacz o przekątnej 6,3 cala i nie wydaje się zbyt duży niż S8+, gdy trzymasz oba. Ostatnio zmodyfikowany: 2025-01-22 17:01

JsonResult jest jednym z typów wyniku akcji MVC, który zwraca dane z powrotem do widoku lub przeglądarki w postaci JSON (JavaScript Object notation format). Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz katalog w HDFS. Sposób użycia: $ hdfs dfs -mkdir Wyświetla zawartość katalogu w HDFS. Prześlij plik do HDFS. Pobierz plik z HDFS. Sprawdź stan pliku w HDFS. Zobacz zawartość pliku w HDFS. Skopiuj plik ze źródła do miejsca docelowego w HDFS. Skopiuj plik z/do lokalnego systemu plików do HDFS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Branża macierzysta: przetwarzanie w chmurze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Victorinox SwissChamp XAVT ma najwięcej narzędzi ze wszystkich szwajcarskich scyzoryków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij kartę "Mailing" na wstążce poleceń, a następnie kliknij "Etykiety" w grupie Utwórz. Wprowadź szczegóły adresu zwrotnego w polu Adres na karcie Etykiety. Kliknij „Cała strona tej samej etykiety” w sekcji Drukuj. Kliknij „Opcje”, aby otworzyć okno dialogowe Opcje etykiet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmiana preferencji. Otwórz plik ustawień domyślnych Sublime Text: Mac OS X: Sublime Text 2 > Preferencje > Ustawienia - Domyślne. Windows: Preferencje > Ustawienia - Domyślne. Linux: Preferencje > Ustawienia - Domyślne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli nie masz specjalistycznego oprogramowania wideo, możesz użyć programu Windows Media Player do odtwarzania plików MTS. Pliki z rozszerzeniem MTS to pliki wideo zawierające wideo MPEG o wysokiej rozdzielczości nagrane na kamerze HD. Przytrzymaj klawisz z logo Windows i naciśnij klawisz R, aby otworzyć nowe okno poleceń uruchamiania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj następujące kroki, aby uzyskać adres IP dowolnego kraju: Zarejestruj się u dostawcy VPN (najlepiej ExpressVPN). Pobierz i zainstaluj aplikację VPN na używanym urządzeniu. Uruchom aplikację. Połącz się z serwerem w kraju, w którym chcesz mieć swój adres IP. Sprawdź swój nowy adres IP tutaj. Ostatnio zmodyfikowany: 2025-06-01 05:06

(1) Nie jesteśmy całkowicie skoncentrowani na naszej pracy, gdy stale sprawdzamy nasze telefony. Odłączenie od telefonu zwiększa produktywność! Włącz telefon w tryb samolotowy i obróć telefon, aby nie widzieć ekranu. Wyłącz powiadomienia w swoich aplikacjach społecznościowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

ID Locator: ID są unikalne dla każdego elementu, więc jest to powszechny sposób lokalizowania elementów za pomocą ID Locator. Zgodnie z W3C identyfikatory mają być unikatowe na stronie, co sprawia, że są one najbardziej niezawodnym lokalizatorem. Lokalizatory ID to najszybsze i najbezpieczniejsze lokalizatory spośród wszystkich lokalizatorów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ demon aparatu Docker Engine korzysta z funkcji jądra specyficznych dla systemu Linux, nie można natywnie uruchomić aparatu Docker Engine w systemie Windows. Zamiast tego musisz użyć polecenia Docker Machine, docker-machine, aby utworzyć małą maszynę wirtualną z systemem Linux na swoim komputerze i dołączyć do niej. Ta maszyna wirtualna obsługuje silnik platformy Docker w systemie Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na wszystkich Chromebookach możesz korzystać z Google Chrome, aby uzyskać dostęp do Scratch 2.0 online do maksimum – ale być może obrazy są blokowane lub cała witryna jest blokowana, jeśli Twój Chromebook jest moderowany przez administratora sieci (tj. w pracy lub najprawdopodobniej w szkole). 2) Uruchom oprogramowanie maszyny wirtualnej lub ręczna instalacja. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmienna decyzyjna to wielkość kontrolowana przez decydenta. Na przykład w modelu optymalizacyjnym planowania porodów zmienną decyzyjną może być liczba pielęgniarek do zatrudnienia podczas porannej zmiany na izbie przyjęć. Silnik OptQuest manipuluje zmiennymi decyzyjnymi w poszukiwaniu ich optymalnych wartości. Ostatnio zmodyfikowany: 2025-01-22 17:01

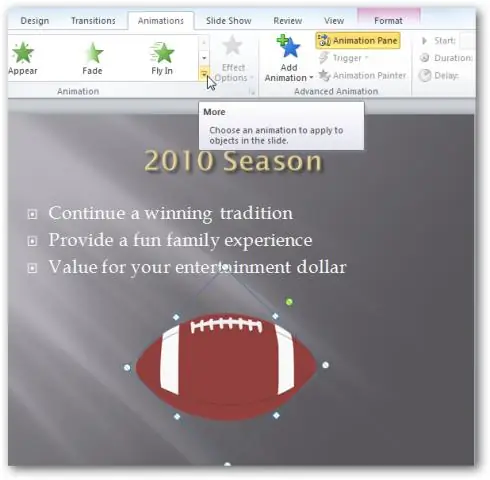

Kliknij prawym przyciskiem myszy wybrany obiekt w okienku animacji, aby otworzyć menu rozwijane i wybierz opcję „Opcje efektu”: Na karcie „Efekt” znajduje się pole „Po animacji”, domyślnie oznaczone jako „Nie ściemniaj”, zamierzamy to zmienić, więc kliknij strzałkę w dół i wybierz „Więcej kolorów”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nas jest domeną najwyższego poziomu w Internecie (ccTLD) dla Stanów Zjednoczonych Ameryki. Została założona w 1985r. Abonenci. nasze domeny muszą być obywatelami, rezydentami lub organizacjami amerykańskimi albo podmiotami zagranicznymi obecnymi w Stanach Zjednoczonych Ameryki. Ostatnio zmodyfikowany: 2025-01-22 17:01

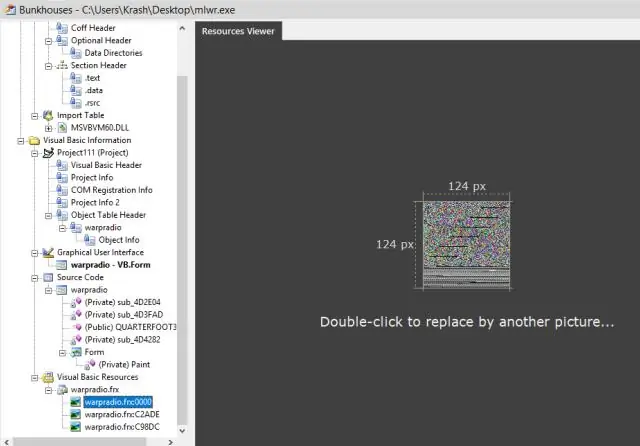

Tak, możesz zdekompilować plik .exe i uzyskać kod źródłowy na trzy sposoby, jakie znam (a być może możliwe też na inne sposoby:)) Oto krok po kroku, jak dekompilować aplikację Windows: Dekompilator NET i jego dodatek w FileDisassemblerze, który kiedyś był darmową wersją, ale nie jest już darmowy. Ostatnio zmodyfikowany: 2025-01-22 17:01