Netbeans. plik conf znajduje się w Contents/Resources. NetBeans/etc/netbeans. conf w zawartości opakowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

GetParameter() – Przekazywanie danych z klienta do strony JSP Omówiono tutaj znajomość metody getParameter() w pobieraniu danych, zwłaszcza danych formularzy, ze strony HTML klienta na stronę JSP. Prośba. getParameter() jest tutaj używane do pobierania danych z formularza po stronie klienta. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby skonfigurować szyfrowanie sieci: Na komputerze serwera uruchom Oracle Net Manager. W drzewie nawigacji Oracle Net Configuration rozwiń opcję Local, a następnie wybierz opcję Profile. Z listy wybierz Oracle Advanced Security. W obszarze Oracle Advanced Security wybierz kartę Szyfrowanie. Wprowadź następujące ustawienia:. Ostatnio zmodyfikowany: 2025-01-22 17:01

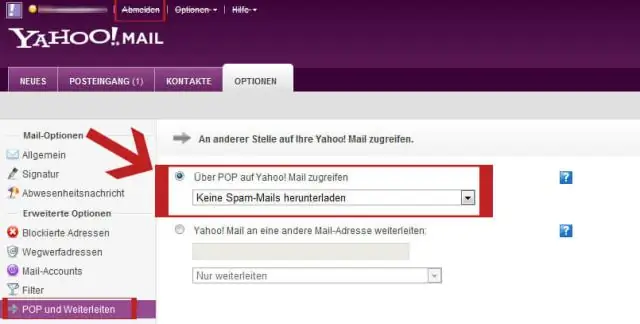

Dostęp do POP można uzyskać, przechodząc do POP & Przekazywanie w Opcje poczty dla Yahoo. Włączanie POP na Yahoo za darmo: Zaloguj się na swoje konto Yahoo, poszukaj swojego imienia i nazwiska w górnej części ekranu, z małą strzałką. Kliknij swoje imię i nazwisko, które otworzy menu rozwijane z niektórymi opcjami, znajdź i kliknij Informacje o koncie na tej liście. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odtwarzacz wideo (standardowe wideo YouTube) Zalecane wymiary: 426 x 240 (240p), 640 x 360 (360p), 854 x 480 (480p), 1280 x 720 (720p), 1920 x 1080 (1080p), 2560 x 1440 (1440p) ) i 3840 x 2160 (2160p). Ostatnio zmodyfikowany: 2025-01-22 17:01

Java jest jednym z najpopularniejszych i bogatych w funkcje języków programowania, które są znane ze swojej kompatybilności platformowej i solidności, podczas gdy C# jest również językiem zorientowanym obiektowo, który jest najczęściej używany przez programistów.Net. Język C# jest popularny, ponieważ zapewnia prawie podobne funkcje do języka programowania C. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij klawisz Windows i wpisz Urządzenia i drukarki w polu wyszukiwania i naciśnij Enter. Kliknij prawym przyciskiem myszy drukarkę, której nazwę należy zmienić, a następnie kliknij Właściwości drukarki. Kliknij kartę Ogólne, a następnie wpisz nową nazwę w polu tekstowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft SQL Server Developer(s) Microsoft Pierwsze wydanie 24 kwietnia 1989, jako SQL Server 1.0 Stabilne wydanie SQL Server 2019 / 2019-11-04[±] Napisane w C, C++ System operacyjny Linux, Microsoft Windows Server, Microsoft Windows. Ostatnio zmodyfikowany: 2025-06-01 05:06

Bankomat Bitcoin (Automated Teller Machine) to kiosk, który umożliwia kupowanie Bitcoin za pomocą gotówki lub karty debetowej. W niektórych przypadkach dostawcy Bitcoin ATM wymagają od użytkowników posiadania istniejącego konta do przeprowadzania transakcji na maszynie. Istnieją dwa główne typy maszyn Bitcoin: kioski gotówkowe i bankomaty. Ostatnio zmodyfikowany: 2025-06-01 05:06

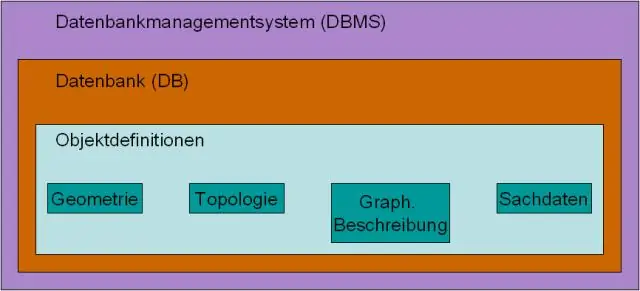

Wewnątrz bazy danych dane są przechowywane w tabelach. Oznacza to, że wszystkie dane muszą być przechowywane w ustandaryzowany sposób. Właśnie dlatego powstały tabele. Tabele to najprostsze obiekty (struktury) do przechowywania danych, które istnieją w bazie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zapytanie o termin Zwraca dokumenty zawierające dokładny termin w podanym polu. Możesz użyć terminu zapytanie, aby znaleźć dokumenty na podstawie dokładnej wartości, takiej jak cena, identyfikator produktu lub nazwa użytkownika. Unikaj używania terminu zapytanie dla pól tekstowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

BMP. Format BMP przechowuje dane koloru dla każdego piksela obrazu bez jakiejkolwiek kompresji. Na przykład obraz BMP 10x10 pikseli będzie zawierał dane koloru dla 100 pikseli. Ta metoda przechowywania informacji o obrazie pozwala uzyskać wyraźną, wysokiej jakości grafikę, ale także generuje duże rozmiary plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Według Top Rank Marketing Blog: „case study” w kontekście marketingu to analiza projektu, kampanii lub firmy, która identyfikuje sytuację, rekomendowane rozwiązania, działania wdrożeniowe oraz identyfikuje te czynniki, które przyczyniły się do porażki lub sukcesu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wykonać przypadki testowe w ALM Krok 1 Utwórz nowy folder o nazwie Mój pierwszy przypadek testowy. Krok 2 Utwórz nowy zestaw testowy o nazwie Mój pierwszy przypadek testowy. Krok 3 W zestawie testowym kliknij Wybierz testy. Krok 4 Znajdź „Wyszukiwanie lotów” z menu bocznego. Krok 5 Naciśnij przycisk strzałki lub przeciągnij zestaw testowy do okienka siatki wykonania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Różnice między robotami Roomba 890 ma o około jeden cal większą średnicę i trzy funty cięższe niż Ion 750. Filtry Ion 750 mają oznaczenie HEPA; 890 nie są. Shark wykorzystuje nawigację Smart Sensor; iRobot wykorzystuje technologię iAdapt. Ion 750 wykorzystuje dwie szczotki boczne, z których Roomba 890 korzysta z jednej. Ostatnio zmodyfikowany: 2025-06-01 05:06

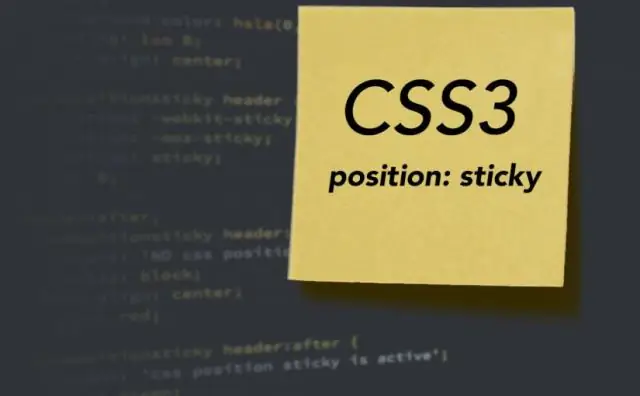

Position: sticky to nowy sposób pozycjonowania elementów i jest koncepcyjnie podobny do position: fixed. Różnica polega na tym, że element z position: sticky zachowuje się jak position: relative w swoim rodzicu, dopóki w oknie widoku nie zostanie spełniony określony próg przesunięcia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź brzmi po prostu NIE. Ponieważ aplikacja Angular generuje się za pomocą Angular CLI. Kod, który jest napisany w celu zbudowania aplikacji Angular, jest napisany tylko w maszynie Typescript. W czasie kompilacji CLI konwertuje kod Typescript na paczki kodu JAVASCRIPT. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple ma wprowadzić nowe modele we wrześniu, co oznacza, że obniży cenę starszych telefonów. Jeśli nie potrzebujesz najnowszych i najlepszych, możesz zaoszczędzić, kupując tegoroczny model ze zniżką. Jeśli nadal będzie sprzedawać tegoroczne iPhone’y XS, iPhone’y XR i iPhone’y XS Max, te również obniżą cenę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prześlij ikonę Na pulpicie kliknij nazwę swojego obszaru roboczego w lewym górnym rogu. Wybierz z menu Dostosuj Slack. Kliknij kartę Ikona obszaru roboczego. Wybierz plik, a następnie kliknij ikonę Prześlij. Następnie przytnij swoją ikonę. Aby zmienić rozmiar wybranego przycięcia, kliknij i przeciągnij z dowolnej strony kropkowanego kwadratu. Gdy skończysz, kliknij ikonę przycinania. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO W związku z tym, jak odebrać telefon bez przesuwania? Metoda 1: włącz funkcje, które umożliwiają odpowiadanie bez dotykania ekranu W menu Ustawienia w sekcji Szybkie ustawienia znajdziesz opcję Dostępność (ikona dłoni), a następnie dotknij jej.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Avast Free Antivirus oferuje więcej funkcji niż inne bezpłatne produkty antywirusowe i zbliża się do pełnego pakietu zabezpieczeń. Jego ochrona jest OK, ale jest o krok za najlepszymi. Ponadto program Avast może nieco bardziej niż to konieczne spowolnić działanie systemu, a jego polityka prywatności pozostawia wiele do życzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Syslog to sposób, w jaki urządzenia sieciowe mogą wysyłać komunikaty o zdarzeniach do serwera rejestrowania - zwykle znanego jako serwer Syslog. Protokół Syslog jest obsługiwany przez szeroką gamę urządzeń i może być używany do rejestrowania różnych typów zdarzeń. Większość urządzeń sieciowych, takich jak routery i przełączniki, może wysyłać wiadomości Syslog. Ostatnio zmodyfikowany: 2025-06-01 05:06

Rządowe agencje bezpieczeństwa, takie jak NSAcan, również mają dostęp do Twoich urządzeń przez wbudowane tylne drzwi. Oznacza to, że te agencje ochrony mogą dostroić się do Twoich rozmów telefonicznych, czytać wiadomości, robić zdjęcia, przesyłać strumieniowo filmy z Tobą, czytać e-maile, kraść pliki… kiedy tylko zechcą. Ostatnio zmodyfikowany: 2025-06-01 05:06

OIS poprawia przede wszystkim fotografowanie przy słabym oświetleniu, fizycznie kompensując drgania ręki w każdej pojedynczej klatce, a EIS poprawia drżenie wideo, utrzymując spójne kadrowanie między wieloma klatkami wideo. OIS służy głównie do zdjęć, a EIS tylko do wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

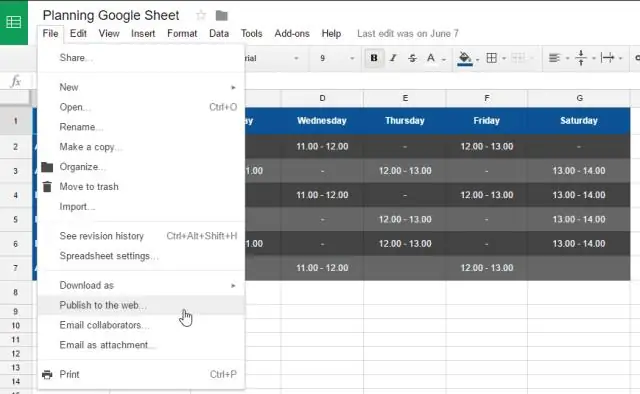

Jeśli potrzebujesz bezproblemowego dostępu do tysięcy komórek danych i zarządzania nimi, program Excel jest zwycięzcą. Jeśli jednak potrzebujesz tylko tworzyć proste arkusze kalkulacyjne z niewielkim zestawem poleceń, Arkusze Google są równie dobre. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto instrukcje tworzenia trójkąta za pomocą narzędzia Wielokąt: Otwórz Photoshopa i wybierz nowe płótno. Dodaj nową warstwę, wybierając menu Warstwa u góry, a następnie Nowa. Wybierz ikonę prostokąta w lewym menu, aby wybrać Narzędzia kształtu. Zmień kształt na Wielokąt i ustaw opcję gwiazdy na Nie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Schemat relacyjnej bazy danych to tabele, kolumny i relacje, które łączą komponenty w bazę danych. Schemat relacyjnej bazy danych to tabele, kolumny i relacje, które tworzą relacyjną bazę danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

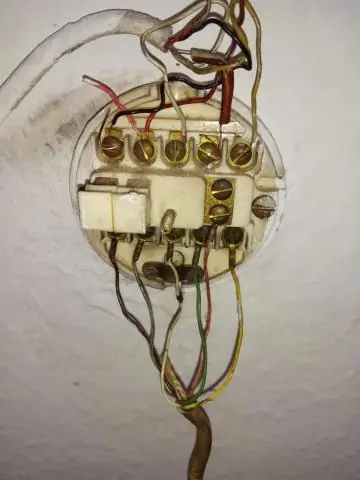

JAK DZIAŁA AUTOMATYCZNY GENERATOR I SYSTEM PRZEŁĄCZNIKÓW ELEKTRYCZNYCH Całkowicie automatyczny przełącznik SZR monitoruje napięcie wejściowe z sieci energetycznej przez całą dobę. Gdy zasilanie z sieci zostanie przerwane, automatyczny przełącznik transferu natychmiast wykryje problem i zasygnalizuje uruchomienie generatora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyświetlanie przestrzeni dyskowej Na urządzeniu z systemem Android otwórz Pliki Google. Jeśli nie masz aplikacji, pobierz ją ze Sklepu Play. W lewym dolnym rogu kliknij Wyczyść. U góry ekranu zobaczysz zajętą i dostępną przestrzeń dyskową. Jeśli Twój telefon ma kartę pamięci, zobaczysz także jej miejsce na dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obiekty web storage localStorage i sessionStorage umożliwiają przechowywanie klucza/wartości w przeglądarce. Zarówno klucz, jak i wartość muszą być ciągami. Limit wynosi 2mb+, w zależności od przeglądarki. Nie wygasają. Streszczenie. sesja localStorageStorage Survives ponowne uruchomienie przeglądarki Survives Odświeżenie strony (ale nie zamknięcie karty). Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować drukarkę Follow Me Kliknij Start i wpisz 10.132.22.38follow-me-printer w pasku wyszukiwania i naciśnij enter. Jeśli zostaniesz o to poproszony, wprowadź swój adres e-mail Queens i hasło. (upewnij się, że zaznaczyłeś pole 'zapamiętaj dane uwierzytelniające') Po zakończeniu instalacji drukarki pojawi się małe okienko pokazujące kolejkę drukowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Mikroserwisy, w skrócie, pozwalają nam podzielić nasz duży system na szereg niezależnych współpracujących komponentów”. Spring Cloud - który opiera się na Spring Boot, zapewnia zestaw funkcji do szybkiego tworzenia mikroserwisów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klastrowanie baz danych to proces łączenia więcej niż jednego serwera lub instancji z pojedynczą bazą danych. Czasami jeden serwer może nie być wystarczający do zarządzania ilością danych lub liczbą żądań, wtedy potrzebny jest Klaster Danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Porty USB do wysyłania i odbierania danych zwykle odnoszą się do portów w koncentratorze USB. Port upstream łączy się z urządzeniem hosta (komputer), podczas gdy porty downstream to miejsca, w których podłącza się urządzenia peryferyjne (napędy kciuka, drukarki itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja strategii jest krytyczną częścią procesu BC/DR, ponieważ twoje strategie są wdrażane w twoich planach BC/DR. Niezależnie od wybranej strategii (strategii), każda z nich jest przekształcana w logiczną serię szczegółowych działań (odpowiedzi), które pomogą Ci osiągnąć cel: odzyskanie i wznowienie działalności. Ostatnio zmodyfikowany: 2025-01-22 17:01

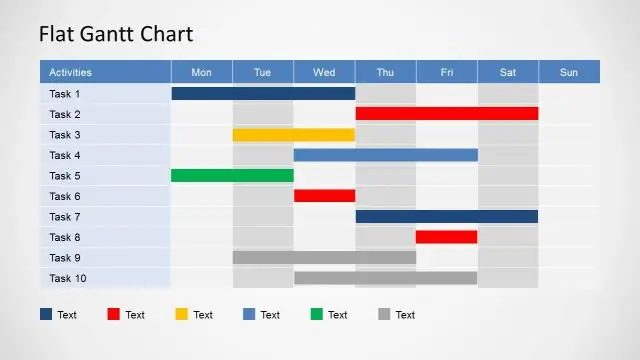

Aby wyeksportować wykres Gantta jako plik PDF, wybierz ikonę drukarki u góry ekranu podczas przeglądania wykresu Gantta. Następnie możesz wybrać Zapisz jako PDF jako miejsce docelowe w trybie drukowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak dodać konto bankowe w Samsung Pay Mini Uruchom aplikację Samsung Pay Mini i dotknij opcji UPI na środku ekranu. Aplikacja poprosi Cię o ustawienie identyfikatora UPI. Teraz wybierz kartę SIM, której chcesz używać z Samsung PayMini. Samsung Pay Mini zweryfikuje Twój numer. Wybierz swój bank i dotknij Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz przewijać w poziomie we właściwym kierunku, użyj następującego JavaScript. (Sterownik (JavascriptExecutor)). executeScript("okno. scrollBy(2000,0)"); Jeśli chcesz przewijać w poziomie w lewo, użyj następującego JavaScript. (Sterownik (JavascriptExecutor)). executeScript("okno. Ostatnio zmodyfikowany: 2025-01-22 17:01

Reklamy. Obiekt biznesowy w SAP Business Workflow jest zdefiniowany jako zbiór metod lub zdarzeń dla encji w procesie biznesowym. Kilka typowych obiektów biznesowych w systemie SAP to: Klient, Materiał i Dostawca. Z wykorzystaniem Business Objects wszystkie usługi są świadczone w formie wykonywalnych metod. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ten produkt Kabel Ethernet Cat 6 o długości 100 stóp (w cenie Cat5e, ale o większej przepustowości) Płaskie kable sieciowe do Internetu - Krótki kabel Ethernet Cat6 - Kabel komputerowy LAN Biały + bezpłatne klipsy i paski do kabli Ocena klienta 4 na 5 gwiazdek (754) Cena 1659 USD Wysyłka BEZPŁATNA wysyłka przy zamówieniach powyżej 25 USD Sprzedawane przez CableGeeker Direct. Ostatnio zmodyfikowany: 2025-01-22 17:01