Według niektórych relacji, Amazonka została tak nazwana przez XVI-wiecznego hiszpańskiego odkrywcę Francisco de Orellana dla walczących kobiet, które, jak twierdził, spotkał na tym, co wcześniej było znane jako rzeka Marañon. Ostatnio zmodyfikowany: 2025-06-01 05:06

MacBook Pro z wyświetlaczem Retina 15-calowy model ma 14,13 cala szerokości, 9,73 cala głębokości i 0,71 cala wysokości. 13-calowy model waży 3,57 funta, a 15-calowy model waży 4,46 funta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Outlook 2010/2013/2016/2019: kliknij Plik > Informacje > Ustawienia konta > Dostęp do pełnomocnika. Kliknij Dodaj. Wybierz skrzynkę pocztową z książki adresowej. Jeśli chcesz, aby użytkownik miał częściowy dostęp do Twojej skrzynki pocztowej, możesz określić poziom dostępu na następnym ekranie. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie tylko możesz używać dowolnej myszy lub gładzika Bluetooth do sterowania kursorem wyboru tekstu na iPadzie, ale możesz używać myszy tak samo, jak na komputerze Mac - klikając przyciski w dowolnym miejscu w całym interfejsie użytkownika iPada. Ta funkcja nie jest domyślnie włączona. Ostatnio zmodyfikowany: 2025-06-01 05:06

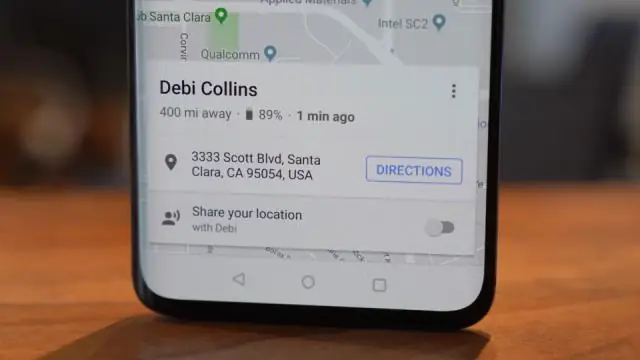

Metoda 1. Przejdź do Ustawień i poszukaj opcji o nazwie Lokalizacja i upewnij się, że usługi lokalizacyjne są WŁĄCZONE. Teraz pierwsza opcja w obszarze Lokalizacja powinna być w trybie, dotknij go i ustaw na wysoką dokładność. Wykorzystuje GPS oraz sieci Wi-Fi i komórkowe do oszacowania Twojej lokalizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Python OpenCV | cv2. OpenCV-Python to biblioteka powiązań Pythona zaprojektowana do rozwiązywania problemów z widzeniem komputerowym. cv2. Metoda imread() ładuje obraz z podanego pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parametry metody z adnotacją @RequestParam są domyślnie wymagane. Oznacza to, że jeśli parametr nie występuje w żądaniu, otrzymamy błąd: poprawnie wywołamy metodę. Gdy parametr nie jest określony, parametr metody jest powiązany z wartością null. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli drzazga znajduje się pod powierzchnią skóry, użyj alkoholu do czyszczenia ostrej igły do szycia. Delikatnie unieś lub przełam skórę nad drzazgą wysterylizowaną igłą. Wyjmij końcówkę drzazgi, aby móc ją chwycić pęsetą i wyciągnąć. Ostatnio zmodyfikowany: 2025-01-22 17:01

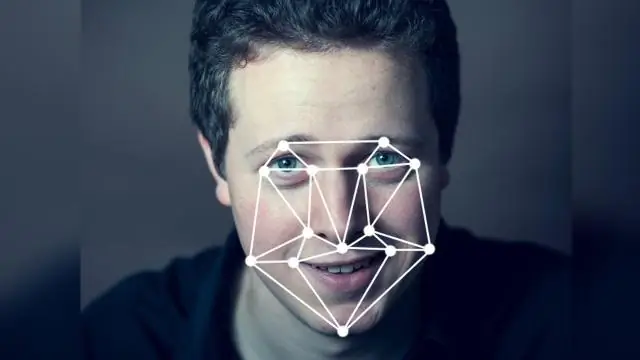

Aby przypisać etykietę do twarzy w Zdjęciach Google, kliknij lub naciśnij pole wyszukiwania, a następnie wybierz twarz. Następnie wpisz nazwę, aby łatwo znaleźć zdjęcia tej osoby w Zdjęciach Google. W dowolnym momencie możesz zmienić nazwy etykiet, usunąć zdjęcia z etykiet i grupowaćpodobne twarze pod tą samą etykietą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainfekowane pliki teoretycznie pozostają nieaktywne w tym trybie, co ułatwia ich usunięcie. W rzeczywistości wiele nowych wirusów może działać nawet w trybie awaryjnym, co w końcu nie jest tak bezpieczne. Na szczęście większość programów antywirusowych może usunąć nawet najbardziej podstępne wirusy bez konieczności wychodzenia z trybu normalnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

JSON Web Token (JWT, RFC 7519) to sposób kodowania oświadczeń w dokumencie JSON, który jest następnie podpisany. JWT mogą być używane jako tokeny okaziciela OAuth 2.0 do kodowania wszystkich istotnych części tokena dostępu do samego tokena dostępu, zamiast przechowywania ich w bazie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj jedną z następujących czynności: (Photoshop) Wybierz polecenie Plik > Automatyzacja > Pakiet obrazów. Jeśli masz otwartych wiele obrazów, pakiet obrazów używa pierwszego obrazu. (Bridge) Wybierz polecenie Narzędzia > Photoshop > Pakiet obrazów. Ostatnio zmodyfikowany: 2025-01-22 17:01

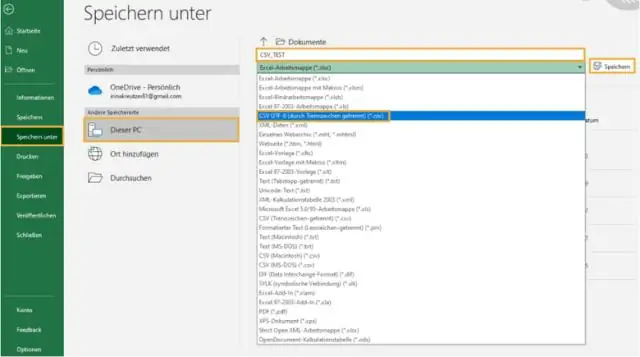

Zapisywanie pliku programu Excel jako pliku CSV W arkuszu kalkulacyjnym programu Excel kliknij opcję Plik. Kliknij Zapisz jako. Kliknij Przeglądaj, aby wybrać, gdzie chcesz zapisać plik. Wybierz „CSV” z menu rozwijanego „Zapisz jako typ”. Kliknij Zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

AUFS to unijny system plików, co oznacza, że nakłada wiele katalogów na pojedynczy host Linux i przedstawia je jako jeden katalog. Te katalogi są nazywane gałęziami w terminologii AUFS, a warstwami w terminologii Dockera. Proces unifikacji nazywany jest mocowaniem unii. Ostatnio zmodyfikowany: 2025-01-22 17:01

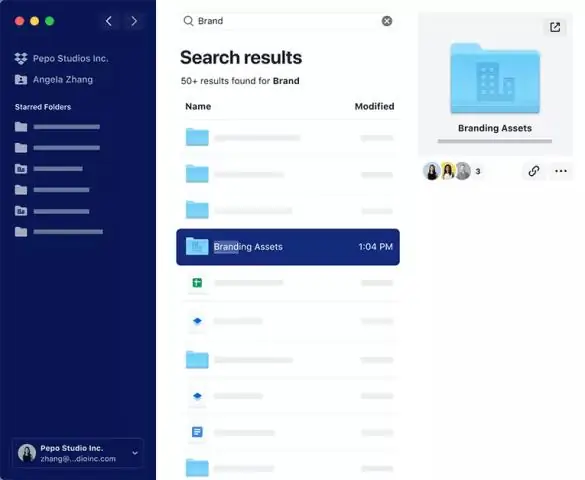

Gdy usuniesz zespół, wszyscy członkowie zostaną usunięci z udostępnionych folderów i grup, a ich konta zostaną przekształcone w osobiste konta Dropbox. Aby usunąć zespół, musisz być administratorem zespołu. Aby to zrobić: Zaloguj się na konto administratora zespołu. Wejdź na dropbox.com/team/settings. Kliknij Usuń zespół. Ostatnio zmodyfikowany: 2025-01-22 17:01

Peryskop działa, wykorzystując dwa lustra do odbijania światła z jednego miejsca na drugie. Typowy peryskop wykorzystuje dwa zwierciadła ustawione pod kątem 45 stopni do kierunku, w którym chcemy widzieć. Światło odbija się od jednego do drugiego, a następnie do oka osoby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostępny wyłącznie na zakup domów HUD, ten specjalistyczny program FHA pozwala na zaliczkę w wysokości zaledwie 100 USD. W standardowej pożyczce FHA minimalna zaliczka na zakup wynosi 3,5 proc. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 najważniejszych rzeczy, które każdy inżynier oprogramowania powinien wiedzieć Podstawy inteligencji emocjonalnej. Zrozum biznes swojego klienta. Minimum jeden język programowania dla każdego głównego paradygmatu rozwoju. Poznaj swoje narzędzia. Standardowe struktury danych, algorytmy i notacja Big-O. Nie ufaj kodowi bez odpowiedniego testu. Ostatnio zmodyfikowany: 2025-01-22 17:01

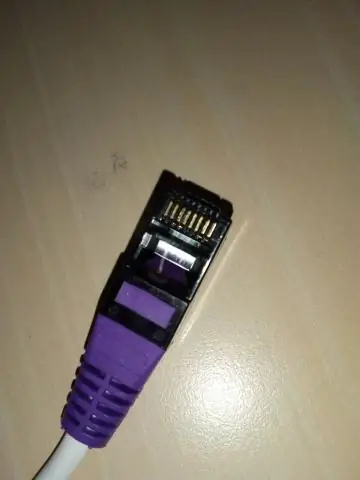

Szybki test sprawdzający łączność polega na podłączeniu podejrzanego kabla do złącza sieciowego innego komputera lub urządzenia sieciowego. Zazwyczaj gniazdo, do którego podłączasz kabel, jest częścią karty sieciowej, która zapewnia interfejs między komputerem lub urządzeniem a kablem sieciowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

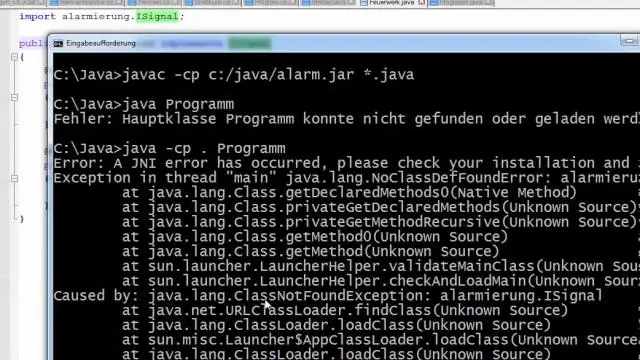

Jakie są wymagania systemowe dla Javy? Windows 10 (8u51 i nowsze) Windows 8.x (komputer stacjonarny) Windows 7 SP1. Dodatek SP2 dla systemu Windows Vista. Windows Server 2008 R2 SP1 (64-bitowy) Windows Server 2012 i 2012 R2 (64-bitowy) Pamięć RAM: 128 MB. Miejsce na dysku: 124 MB dla JRE; 2 MB na aktualizację Java. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja architektury zorientowanej na usługi (SOA). Architektura zorientowana na usługi jest zasadniczo zbiorem usług. Usługi te komunikują się ze sobą. Komunikacja może obejmować albo proste przekazywanie danych, albo może obejmować dwie lub więcej usług koordynujących pewne działania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najczęściej aluminium jest używane w metalowych obudowach telefonów komórkowych. Te etui są bardzo skuteczne w ochronie telefonu przed zarysowaniami i upadkami. Metalowe etui na telefony mogą być śliskie i trudne do trzymania. Ponadto te przypadki mogą blokować sygnał telefonu komórkowego i uniemożliwiać ładowanie bezprzewodowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie wszystkie dyski NVMe są takie same Chociaż prawie każdy NVMe powinien sprawić, że twój system będzie szybszy, nie wszystkie są takie same. Dyski NVMeSSD x4 PCIe są szybsze niż typy PCIe x2. Im więcej chipów NAND, tym więcej ścieżek i miejsc docelowych kontroler musi dystrybuować i przechowywać dane w. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby podłączyć iPada, wystarczy podłączyć adapter do iPada, podłączyć adapter do telewizora za pomocą odpowiedniego kabla i przełączyć telewizor na właściwe wejście. Możesz także podłączyć iPada do telewizora bezprzewodowo, jeśli masz Apple TV. Aby to zrobić, użyj funkcji Screen Mirroring w Centrum sterowania iPada. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik ZEPTO to wirus komputerowy ransomware wykorzystywany przez cyberprzestępców. Zawiera wirusa, który kopiuje pliki na twoim komputerze, szyfruje je i usuwa oryginalne pliki, aby zmusić cię do zapłaty (najprawdopodobniej bitcoin) za ich odszyfrowanie. Pliki ZEPTO są podobne do. Pliki LOCKYvirus. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, jest całkiem możliwe odzyskanie danych nawet po sformatowaniu urządzenia. Możesz bardzo łatwo przywrócić utracone pliki ze sformatowanego dysku twardego, dysku flash USB, karty pamięci, karty Micro SD itp. za pomocą oprogramowania do odzyskiwania danych, takiego jak Wondershare Recover IT. Wykonaj te kroki i odzyskaj utracone dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows Presentation Foundation (WPF) to platforma interfejsu użytkownika, która tworzy aplikacje klienckie dla komputerów stacjonarnych. Platforma programistyczna WPF obsługuje szeroki zestaw funkcji tworzenia aplikacji, w tym model aplikacji, zasoby, kontrolki, grafikę, układ, powiązanie danych, dokumenty i zabezpieczenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaloguj się do Facebooka, a następnie kliknij swoje imię w prawej górnej części ekranu. Zajrzyj do adresu w przeglądarce. Skopiuj swój FacebookProfileURL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dotknij „Ogólne”, a następnie dotknij „Sieć”. W razie potrzeby dotknij przycisku „Osobisty hotspot”, aby przełączyć go z „Wył.” na „Włączony”. Naciśnij przycisk „Włącz Bluetooth”, aby włączyć udostępnianie Internetu przez Bluetooth. Ostatnio zmodyfikowany: 2025-06-01 05:06

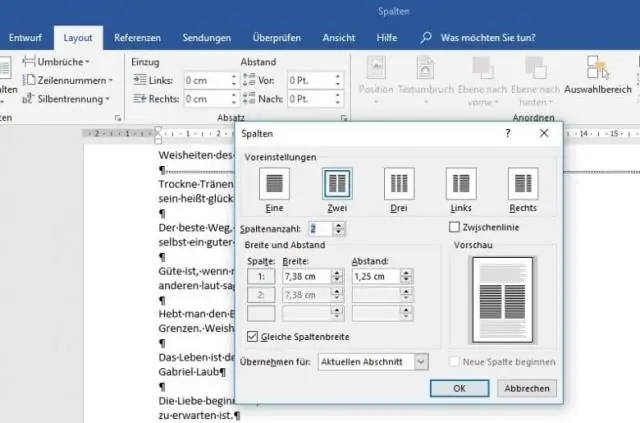

Dodawanie podziałów kolumn Umieść punkt wstawiania na początku tekstu, który chcesz przenieść. Wybierz kartę Układ, a następnie kliknij polecenie Przerwy. Pojawi się menu rozwijane. Wybierz Kolumna z menu. Tekst zostanie przeniesiony na początek kolumny. W naszym przykładzie przeniósł się na początek następnej kolumny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prefiksy Toll free nie są wymienne. Innymi słowy, wybranie numeru 1 (800) 123-4567 nie przekieruje Twojego połączenia do tego samego miejsca, co 1 (800) 123-4567. Bezpłatne połączenia płatne są przez właściciela numeru. Być może pobierasz opłatę za bezpłatne połączenie z telefonu komórkowego, chyba że masz w abonamencie nieograniczoną liczbę minut. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cromargan® jest zastrzeżonym znakiem towarowym WMF dla stali nierdzewnej 18/10. Stal jest uszlachetniana przez dodanie innych metali, co zwiększa jej użyteczność. Cromargan® to stop 18% chromu, 10% niklu i 72% stali. Chrom sprawia, że materiał jest nierdzewny; nikiel czyni ją kwasoodporną i dodaje połysku. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak wyjąć kartę SIM z iPhone'a lub iPada Delikatnie włóż mały spinacz, który zgiąłeś wcześniej, do małego otworu w tacce SIM. Zastosuj niewielki nacisk, aż tacka karty SIM wyskoczy z iPhone'a lub iPada. Chwyć tackę SIM i wyciągnij ją. Wymień kartę SIM. Włóż ponownie tacę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podkładka pod mysz Belkin Standard 7,9 na 9,8 cala z neoprenowym podkładem i dżersejową powierzchnią (szara). Ostatnio zmodyfikowany: 2025-01-22 17:01

Program wielowątkowy zawiera co najmniej dwie części, które mogą działać jednocześnie. Każda część takiego programu nazywana jest wątkiem, a każdy wątek definiuje osobną ścieżkę wykonania. C++ nie zawiera żadnej wbudowanej obsługi aplikacji wielowątkowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java™ 10 jest już dostępna, a JDT w pełni ją obsługuje. Kompilator Eclipse dla języka Java (ECJ) implementuje nowe ulepszenie języka Java 10, które obsługuje wnioskowanie o typie zmiennych lokalnych (JEP 286). Środowisko Java 10 JRE jest rozpoznawane przez Eclipse do uruchomienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przegląd. Polecenia Tú są pojedynczą formą poleceń nieformalnych. Możesz użyć afirmatywnych poleceń tú, aby powiedzieć przyjacielowi, członkowi rodziny w tym samym lub młodszym wieku, koledze z klasy, dziecku lub zwierzakowi, aby coś zrobił. Aby powiedzieć komuś, żeby czegoś nie robił, użyjesz negatywnego polecenia tú. Ostatnio zmodyfikowany: 2025-06-01 05:06

Obwody klasy 2 i 3 są definiowane jako część systemu okablowania między źródłem zasilania a podłączonym sprzętem. Obwody klasy 3 ograniczają moc wyjściową do poziomu, który zwykle nie powoduje pożarów. Mogą jednak działać i działają przy wyższych poziomach napięcia, a zatem mogą stwarzać ryzyko porażenia prądem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Który komponent najprawdopodobniej umożliwi wzajemną komunikację maszyn fizycznych i wirtualnych? Przełączniki wirtualne umożliwiają wielu serwerom wirtualnym i/lub komputerom stacjonarnym komunikowanie się w segmencie sieci wirtualnej i/lub sieci fizycznej. Przełączniki wirtualne są często konfigurowane w hipernadzorcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Roku rozszerza swój zasięg poza własne dekodery i urządzenia do strumieniowego przesyłania multimediów. Możesz teraz uzyskać dostęp do bezpłatnej usługi filmowej i telewizyjnej, The Roku Channel, na komputerze PC, Mac, telefonie komórkowym i tablecie – w zasadzie wszystko, co jest dostępne w przeglądarce internetowej. Teraz możesz wejść na stronę internetową (lub otworzyć aplikację smart TV), aby oglądać te same treści. Ostatnio zmodyfikowany: 2025-06-01 05:06