Jedynym trybem bezpieczeństwa dostępnym na łączu WDS jest Static WEP, który nie jest szczególnie bezpieczny. Dlatego zalecamy używanie WDS do mostkowania sieci gościa tylko w tej wersji. Oba punkty dostępowe uczestniczące w łączu WDS muszą być na tym samym kanale radiowym i korzystać z tego samego trybu IEEE 802.11. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przyjrzyjmy się trzem najbardziej przydatnym nowym funkcjom znalezionym w programie Microsoft Word. Asystent CV (tylko Office 365) NAUKA Użyj ResumeAssistant, aby uzyskać inspirację podczas tworzenia dokumentu CV. Przetłumacz tekst. NAUKA Przetłumacz tekst w dokumencie Word. Zmień tekst na mowę. NAUKA Zmień tekst w mowę w programie Word. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wielowątkowość (lub równoległość wątków) oferuje programistom dobrą możliwość na poziomie podstawowym, aby uzyskać lepszą wydajność oprogramowania podczas korzystania z procesorów wielordzeniowych. Dzięki takiemu podejściu sam program tworzy wątki wykonania, które mogą być wykonywane przez wiele rdzeni w systemie, aby działały indywidualnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podnieść słuchawkę. Stan linii telefonicznej, który umożliwia wybieranie i transmisję, ale uniemożliwia odbieranie połączeń przychodzących. Telefon jest podniesiony, gdy słuchawka jest podnoszona z podstawy telefonu stacjonarnego lub po naciśnięciu przycisku Talk na telefonie przenośnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Udostępnianie można wyłączyć, wykonując następujące kroki: Wyświetl kartę Recenzja na wstążce. Kliknij narzędzie Udostępnij skoroszyt, w programie Changesgroup.Excel wyświetla okno dialogowe Udostępnij skoroszyt. Usuń zaznaczenie pola wyboru Zezwalaj na zmiany. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cloud-native to podejście do tworzenia i uruchamiania aplikacji, które wykorzystuje zalety modelu dostarczania cloud computing. Natywna chmura dotyczy tego, jak aplikacje są tworzone i wdrażane, a nie gdzie. Jest odpowiedni zarówno dla chmur publicznych, jak i prywatnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uncaught oznacza, że błąd nie został przechwycony w instrukcji catch, a TypeError to nazwa błędu. undefined nie jest funkcją: to jest część wiadomości. Komunikaty o błędach należy czytać bardzo dosłownie. Na przykład w tym przypadku dosłownie oznacza to, że kod próbował użyć undefined tak, jakby to była funkcja. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik ASC to zbrojony plik ASCII używany przez Pretty Good Privacy (PGP), program szyfrujący używany do bezpiecznej komunikacji. Pliki ASC zawierają również kluczowy tekst z podpisem, który można zweryfikować za pomocą metod PGPauthentication. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdy zaczniesz tworzyć swój profil, nie martw się, że jesteś przywiązany do niestandardowego adresu URL - Tumblr umożliwia założenie więcej niż jednego bloga w jego usłudze. Aby rozpocząć nowy blog na Tumblr, kliknij ikonę, która wygląda jak trzy paski obok nazwy bloga na pulpicie nawigacyjnym, a następnie wybierz Utwórz nowy blog. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdy zablokowany numer spróbuje wysłać Ci wiadomość tekstową, nie zostanie ona wysłana i prawdopodobnie nigdy nie zobaczą „dostarczonej” notatki. Po Twojej stronie w ogóle nic nie zobaczysz. Nadal będziesz otrzymywać wiadomości, ale zostaną one dostarczone do oddzielnej skrzynki odbiorczej „Nieznani nadawcy”. Nie zobaczysz też powiadomień o tych SMS-ach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślne lokalizacje to: Windows 7, 8.1 i10:C:UsersAppDataRoamingMozillaFirefoxProfilesxxxxxxxx.default. Mac OS X El Capitan:Użytkownicy//Biblioteka/ApplicationSupport/Firefox/Profile/xxxxxxxx. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz kliknąć przycisk Znajdź mój identyfikator, aby upewnić się, że Twoja legitymacja studencka NOVA jest dostępna. Jeśli nadal nie możesz zalogować się przy użyciu znalezionej legitymacji studenckiej, skontaktuj się z działem pomocy IT, a my z przyjemnością Ci pomożemy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informacje o routerach i mostach.Routery i mosty łączą dwie lub więcej indywidualnych sieci lokalnych (LAN), tworząc rozszerzoną sieć LAN lub Wide AreaNetwork (WAN). Połącz sieci przy użyciu różnych tożsamości sieciowych. Przesyłaj tylko dane potrzebne do ostatecznego miejsca docelowego w sieci LAN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Medyczna definicja terminu Melan- (przedrostek) Melan- (przedrostek): Przedrostek oznaczający ciemny lub czarny. Pochodzi od greckiego „melas”, czarny. Przykłady terminów zawierających melan- obejmują melancholię, melaninę, melanocyty, czerniaka i melenę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Luka w zabezpieczeniach wykonania dowolnego kodu to luka w zabezpieczeniach oprogramowania lub sprzętu umożliwiająca wykonanie dowolnego kodu. Możliwość wyzwalania wykonania dowolnego kodu przez sieć (zwłaszcza za pośrednictwem sieci rozległej, takiej jak Internet) jest często określana jako zdalne wykonanie kodu (RCE). Ostatnio zmodyfikowany: 2025-01-22 17:01

Puszki z farbą to nowa droga do odblokowania kamuflaży broni złota, diamentu i ciemnej materii w trybie Blackout. Gracze odblokowywali te kamuflaże w trybie wieloosobowym do użytku w Battle Royale, ale puszki z farbą przeniosły ten postęp całkowicie do trybu Blackout. Te puszki można wydać na odblokowanie kamuflaży w różnych cenach za broń. Ostatnio zmodyfikowany: 2025-01-22 17:01

#00ff00 kolorowa wartość RGB to (0,255,0). Ten kod szesnastkowy jest również bezpiecznym kolorem internetowym, który jest równy #0F0. #00ff00 nazwa koloru to zielony 1 kolor.#00ff00 kolor szesnastkowy wartość czerwona to 0, wartość zielona to 255 a wartość niebieska jego RGB to 0. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż MySQL ma podobne komponenty, nie, nie możesz używać PLSQL w MySQL. Pytania dotyczące T-SQL wykorzystywane przez MS SQL Server. MySQL ma na swojej stronie mnóstwo dokumentacji na ten temat. Zobaczysz, że zarówno PLSQL, jak i T-SQL są kompletne i prawdopodobnie zapewniają nieco większą funkcjonalność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasadniczo wszystko, co musisz zrobić, aby zrobić zrzut ekranu w systemie Android 4.0 i nowszych, to przytrzymać przycisk zmniejszania głośności i przycisk zasilania razem przez około sekundę. Urządzenie wykona zrzut ekranu i zapisze go w folderze zrzutów ekranu w galerii telefonów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wcieranie alkoholu czasami usuwa długopis. Tak samo lakier do włosów (zwykły lakier do włosów). Użyj dostępnego w handlu środka czyszczącego, takiego jak środek do czyszczenia tablic Sanford Expo na trwałe plamy z atramentu, pozostaw roztwór do wyschnięcia, a następnie wytrzyj powierzchnię do czysta miękką szmatką. Użyj standardowego lub silnie zapachowego ścieranego na sucho markera. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie iOS 10.2 lub starszym: wybierz Ustawienia > iCloud. Stuknij swoją nazwę użytkownika Apple ID. Jeśli urządzenie jest w trybie offline, kliknij Uzyskaj kod weryfikacyjny. Jeśli Twoje urządzenie jest online, dotknij Hasło i zabezpieczenia > Uzyskaj kod weryfikacyjny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeciek pamięci zmniejsza wydajność komputera, zmniejszając ilość dostępnej pamięci. Ostatecznie, w najgorszym przypadku, zbyt duża ilość dostępnej pamięci może zostać przydzielona i cały lub część systemu lub urządzenia przestanie działać poprawnie, aplikacja ulegnie awarii lub system znacznie spowolni z powodu thrashingu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oracle GoldenGate to oprogramowanie, które umożliwia replikację, filtrowanie i przekształcanie danych z jednej bazy danych do innej bazy danych. Umożliwia replikację danych pomiędzy bazami danych Oracle i innymi wspieranymi heterogenicznymi bazami danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

ABBYY FineReader to system optycznego rozpoznawania znaków (OCR). Służy do konwertowania zeskanowanych dokumentów, dokumentów PDF i dokumentów graficznych (w tym zdjęć cyfrowych) na dokumenty edytowalne/przeszukiwalne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jawa. awt. Klasa Graphics udostępnia wiele metod programowania grafiki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informacje o wersji programu VS Code można znaleźć w oknie dialogowym Informacje. W systemie macOS przejdź do pozycji kod > informacje o Visual Studio Code. W systemach Windows i Linux przejdź do opcji Pomoc > Informacje. Wersja VS Code to pierwszy wymieniony numer wersji i ma format wersji „major.minor.release”, na przykład „1.27.0”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak utworzyć plan zasilania Otwórz Ustawienia. Kliknij System. Kliknij Zasilanie i uśpij. Kliknij łącze Dodatkowe ustawienia zasilania. W lewym okienku kliknij przycisk Utwórz plan zasilania. Wybierz plan zasilania z ustawieniami, które chcesz uruchomić. W polu „Nazwa planu” wpisz opisową nazwę nowego schematu zasilania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby usunąć je w domu, użyj magnesu o dużej mocy, takiego jak magnes dysku twardego. Umieść magnes na płaskiej powierzchni i połóż na nim etykietę z kopułką atramentu lub wkładem skierowanym w dół. Powinieneś usłyszeć kliknięcie informujące, że tag został dezaktywowany. Poruszaj szpilkami w tagu w górę iw dół, aby je zwolnić. Ostatnio zmodyfikowany: 2025-01-22 17:01

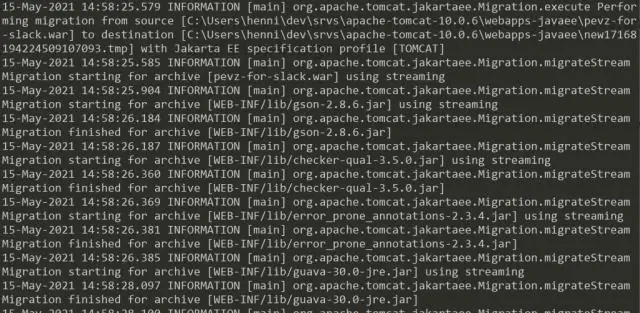

Domyślnie catalina. plik out znajduje się w katalogu logs w katalogu głównym Tomcata. Na przykład /opt/netiq/idm/apps/tomcat/logs/catalina. Ostatnio zmodyfikowany: 2025-01-22 17:01

Laptopy są droższe niż komputery stacjonarne o podobnej wydajności, ponieważ są zbudowane tak, aby działały przy mniejszym poborze mocy, mniej ważą i są nieco bardziej wytrzymałe, aby wytrzymać stres związany z częstym przenoszeniem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli przejście nie ma warunków, Unity Editor bierze pod uwagę tylko czas wyjścia, a przejście następuje po osiągnięciu czasu wyjścia. Jeśli przejście ma co najmniej jeden warunek, wszystkie warunki muszą zostać spełnione przed wyzwoleniem przejścia. Ostatnio zmodyfikowany: 2025-01-22 17:01

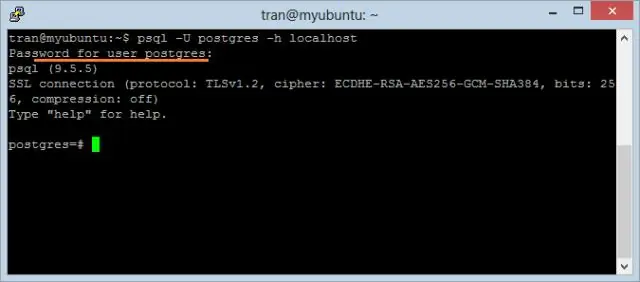

Pliki konfiguracyjne PostgreSQL są przechowywane w katalogu /etc/postgresql//main. Na przykład, jeśli zainstalujesz PostgreSQL 9.5, pliki konfiguracyjne są przechowywane w katalogu /etc/postgresql/9.5/main. Aby skonfigurować uwierzytelnianie ident, dodaj wpisy do /etc/postgresql/9.5/main/pg_ident. Ostatnio zmodyfikowany: 2025-01-22 17:01

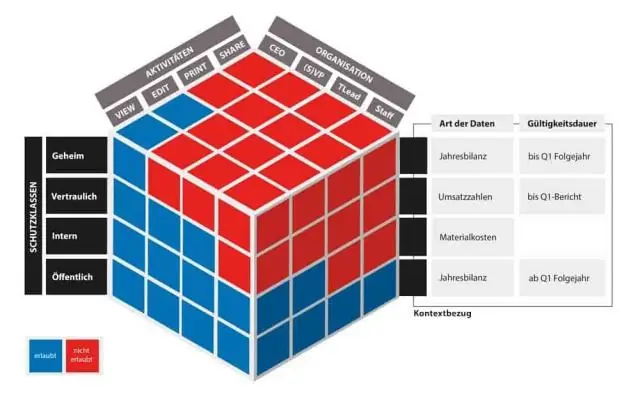

Klasyfikacja danych służy do określenia, ile wysiłku, pieniędzy i zasobów jest przeznaczonych na ochronę danych i kontrolę dostępu do nich. Podstawowym celem schematów klasyfikacji danych jest sformalizowanie i rozwarstwienie procesu zabezpieczania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Barwniki Procion MX pozostaną dobre przez co najmniej kilka tygodni w klimatyzowanym pomieszczeniu o temperaturze od 70° do 80°F, ale psują się szybciej, jeśli zostaną pozostawione na zewnątrz w czasie upałów. Pozostaną dobre przez wiele tygodni dłużej, jeśli będą przechowywane w lodówce. Ostatnio zmodyfikowany: 2025-01-22 17:01

W dziedzinie logistyki IoT może stworzyć inteligentny system zarządzania lokalizacją, który umożliwi firmom łatwe śledzenie działań kierowców, lokalizacji pojazdów i statusu dostawy. Takie rozwiązanie jest niezastąpionym pomocnikiem w planowaniu dostaw oraz kompilacji i przeglądaniu harmonogramów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego bateria mojego iPhone'a umiera tak szybko? Oto prawdziwa poprawka! Push mail. Wyłącz niepotrzebne usługi lokalizacyjne. Nie wysyłaj iPhone Analytics (Diagnostics & UsageData) Zamknij swoje aplikacje. Powiadomienia: używaj tylko tych, których potrzebujesz. Wyłącz widżety, których nie używasz. Wyłącz telefon raz w tygodniu (w odpowiedni sposób) Odświeżanie aplikacji w tle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Express framework jest zbudowany na węźle. framework js i pomaga w szybkim śledzeniu rozwoju aplikacji serwerowych. Trasy służą do przekierowywania użytkowników do różnych części aplikacji internetowych na podstawie zgłoszonego żądania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Atak polegający na odtwarzaniu plików cookie ma miejsce, gdy osoba atakująca kradnie prawidłowy plik cookie użytkownika i ponownie wykorzystuje go do podszywania się pod tego użytkownika w celu wykonania fałszywych lub nieautoryzowanych transakcji/działań. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli Twój MacBook jest również podatny na przegrzewanie się, istnieje siedem sposobów na utrzymanie go w chłodzie i ciszy. Unikaj Chrome. Trzymaj zakładki na rozsądnym minimum. Spowolnij swoją wielozadaniowość. Bez okrążeń, bez słońca. Przetestuj swoich fanów. Wyczyść komputer Mac. Bądź na bieżąco. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oznacza „Peer to Peer”. W sieci P2P „peery” to systemy komputerowe, które są ze sobą połączone za pośrednictwem Internetu. Pliki mogą być udostępniane bezpośrednio między systemami w sieci bez konieczności korzystania z centralnego serwera. Innymi słowy, każdy komputer w sieci P2P staje się zarówno serwerem plików, jak i klientem. Ostatnio zmodyfikowany: 2025-01-22 17:01