Czwartoklasiści powinni rozumieć znaczenie operacji i umieć wyjaśnić zależności między dodawaniem, odejmowaniem, mnożeniem i dzieleniem. Niektórzy nauczyciele używają zadań tekstowych, które obejmują dodawanie, odejmowanie, mnożenie i dzielenie przy użyciu liczb całkowitych, ułamków zwykłych i dziesiętnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tablety są dobre w podróży. Tablety zwykle działają z sieciami Wi-Fi i 3G, a duży ekran i miejsce do przechowywania świetnie nadają się do przechowywania map, przewodników i słowników. Pomyśl o swoim tablecie jak o autostopowiczu przewodniku po galaktyce. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informacje o systemie. Centralny system przetwarzania (CPS) to zautomatyzowany system, który przetwarza wszystkie wnioski o federalną pomoc studencką (FSA), oblicza kwalifikowalność pomocy finansowej i powiadamia studentów i instytucje edukacyjne o wynikach obliczania kwalifikowalności. Ostatnio zmodyfikowany: 2025-01-22 17:01

MacBook Air nie ma dysku CD, DVD ani SuperDrive. MacBook Air został zaprojektowany tak, aby był jak najcieńszy i jak najlżejszy, dlatego nie zawiera żadnego napędu optycznego. Istnieje kilka obejść, jeśli naprawdę potrzebujesz napędu CD lub DVD. Po pierwsze, możesz użyć opcji Apple Remote Disc, aby zainstalować programy. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ogólnie ciąg zapytania jest jedną z technik zarządzania stanem po stronie klienta w ASP.NET, w której ciąg zapytania przechowuje wartości w adresie URL, które są widoczne dla użytkowników. Najczęściej używamy ciągów zapytań do przekazywania danych z jednej strony na drugą w asp.net mvc. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby zainstalowaćmSpy, potrzebujesz fizycznego dostępu do urządzenia. Działa zarówno na zrootowanych, jak i nierootowanych telefonach, ale funkcja „Instant Messengers Tracking” działa tylko na zrootowanych telefonach. Monitorowanie Facebook Messenger, WhatsApp, Skype, Viber, Snapchat i Gmail na Androidzie wymaga zrootowania urządzenia docelowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ręczna aktualizacja programu Adobe Acrobat Uruchom program Acrobat i przejdź do opcji Pomoc > Sprawdź aktualizacje. Jeśli aktualizacja jest dostępna, zobaczysz okno dialogowe pokazane poniżej. Kliknij Pobierz. Aktualizacja jest pobierana w tle. Po zainstalowaniu aktualizacji zostanie wyświetlone okno dialogowe Aktualizacja powiodła się. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótka odpowiedź: Nie. Nie oznacza to, że wszystkie przewody zasilające są sobie równe, ale nigdy nie widziałem przewodu zasilającego tak złego, aby nie poradził sobie z typowym maksymalnym prądem 15A (USA) w gniazdku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Enterprise Mobility + Security E3 obejmuje Azure Active Directory Premium P1, Microsoft Intune, Azure Information Protection P1, Microsoft Advanced Threat Analytics, Azure Rights Management (część Azure Information Protection) oraz prawa dostępu do licencji dostępowej Windows Server CAL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon EC2 to Amazon Web Service, którego używasz do tworzenia i uruchamiania maszyn wirtualnych w chmurze (nazywamy te maszyny wirtualne „instancjami”). Ostatnio zmodyfikowany: 2025-06-01 05:06

Dodaj link Więcej informacji do postów na Tumblr: Umieść tam kursor i naciśnij klawisz Enter, aby dodać nową pustą linię. Po lewej stronie pojawi się okrągła ikona znaku plus. Kliknij znak plus, a pojawią się cztery ikony. Kliknij czwartą ikonę - szary pasek z trzema białymi kropkami - aby dodać link do dodatkowych informacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Krok 2: Kliknij trzy małe kropki w prawym górnym rogu. Zobaczysz teraz opcję Pobierz wideo. Kliknij tę opcję, a Twój film zostanie automatycznie zapisany na Twoim telefonie lub komputerze jako MP4. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierścień Token kosztuje od 249 do 299 USD i można go zamówić już teraz. Dowiedz się więcej o tym, jak działa pierścień na stronie theToken. Ostatnio zmodyfikowany: 2025-01-22 17:01

Smart TV firmy Samsung i LG, które pojawiły się w 2016 lub 2017 roku, mogą teraz pobrać aplikację YouTubeTV, a jej pobranie jest dość proste. W przypadku telewizorów LG przejdź do sklepu LG Content Store, wyszukaj „YouTube TV” i pobierz go, gdy już go znajdziesz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli potrzebujesz dalszej pomocy w korygowaniu niedokładnych informacji, skontaktuj się z serwisem Strava pod adresem https://support.strava.com. Strava zazwyczaj odpowie na Twoją prośbę w ciągu 10-14 dni roboczych. Ostatnio zmodyfikowany: 2025-01-22 17:01

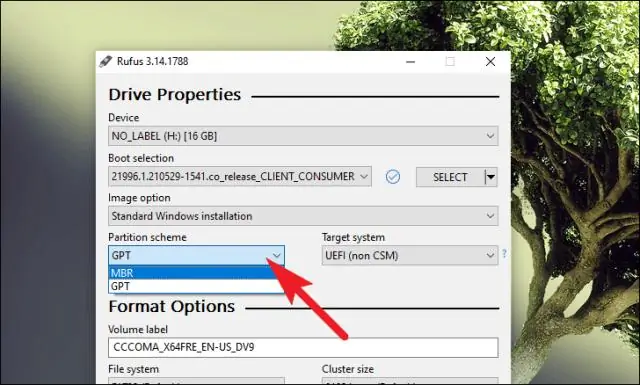

Kroki tworzenia rozruchowego systemu Windows 7 USB do obsługi UEFI i partycji GPT: Otwórz wiersz poleceń w trybie administratora. uruchom DISKPART. wpisz LISTA DYSK. Poszukaj numeru dysku, który reprezentuje twój dysk USB. wpisz SELECT DISK # gdzie # reprezentuje numer twojego dysku USB. wpisz CZYSTY. wpisz UTWÓRZ PODSTAWOWE PARTYCJI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnice między pamięcią ROM (pamięć tylko do odczytu) a pamięcią RAM (pamięć o dostępie swobodnym) są następujące: ROM jest formą stałego przechowywania, podczas gdy pamięć RAM jest formą tymczasowego przechowywania. ROM jest pamięcią nieulotną, podczas gdy RAM jest pamięcią ulotną. ROM może przechowywać dane nawet bez prądu, podczas gdy pamięć RAM potrzebuje prądu do przechowywania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Infrastruktura, podstruktura(rzeczownik) podstawowa struktura lub cechy systemu lub organizacji. Synonimy: fundament, podkonstrukcja, podstawa, fundament, podłoże, podbudowa, stopa. infrastruktura, baza(rzeczownik). Ostatnio zmodyfikowany: 2025-06-01 05:06

Kluczem jest to, że rozszerzenie zachowuje tę historię tylko wtedy, gdy otwarte jest okno przeglądarki incognito. Gdy go zamkniesz, Twoja historia zostanie wymazana. Możesz również ręcznie usunąć historię incognito za pomocą rozszerzenia przed zamknięciem przeglądarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja • Współczesny szyfr blokowy z kluczem symetrycznym szyfruje n-bitowy blok tekstu jawnego lub odszyfrowuje n-bitowy blok tekstu zaszyfrowanego. • Algorytm szyfrowania lub deszyfrowania wykorzystuje klucz k-bitowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Wireshark przejdź do Preferences -> Protocols -> TLS i zmień preferencję nazwy pliku dziennika (Pre)-Master-Secret na ścieżkę z kroku 2. Uruchom przechwytywanie Wireshark. Otwórz stronę internetową, na przykład https://www.wireshark.org/ Sprawdź, czy odszyfrowane dane są widoczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tryb zdjęć seryjnych to ustawienie aparatu iPhone'a, które umożliwia robienie dziesięciu zdjęć na sekundę. Zwiększa to Twoje szanse na uchwycenie poruszającego się obiektu w idealnej pozycji lub pozycji. Ostatnio zmodyfikowany: 2025-01-22 17:01

W centrum administracyjnym przejdź do strony Użytkownicy > Aktywni użytkownicy. Wybierz żądanego użytkownika, rozwiń Ustawienia poczty, a następnie wybierz Edytuj obok uprawnień do skrzynki pocztowej. Obok Czytaj i zarządzaj wybierz Edytuj. Wybierz Dodaj uprawnienia, a następnie wybierz nazwę użytkownika lub użytkowników, którym chcesz zezwolić na odczytywanie wiadomości e-mail z tej skrzynki pocztowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

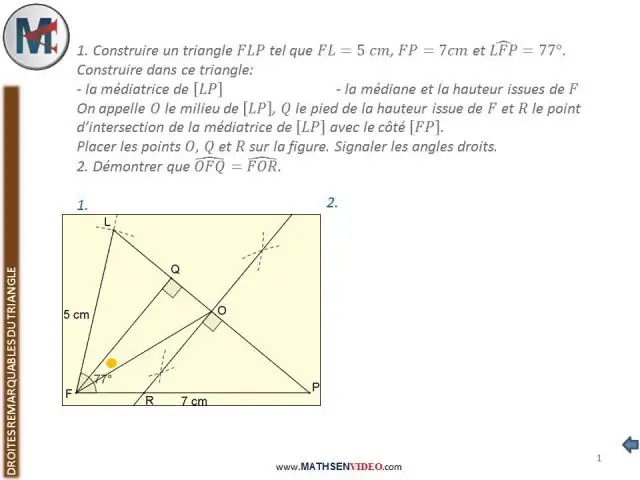

Mediana trójkąta to odcinek łączący dowolny wierzchołek ze środkiem przeciwnej strony. Mediany trójkąta są zbieżne (przecinają się w jednym wspólnym punkcie). Punkt zbieżności median nazywany jest środkiem ciężkości trójkąta. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie Windows naciśnij klawisz Windows, wpisz VPN i kliknij opcję Skonfiguruj połączenie z wirtualną siecią prywatną (VPN). (Jeśli korzystasz z systemu Windows8, po wyszukaniu musisz kliknąć kategorię Ustawienia). Użyj kreatora, aby wprowadzić adres i dane logowania do usługi VPN, z której chcesz korzystać. Ostatnio zmodyfikowany: 2025-06-01 05:06

Samsung Experience Home zaczyna się od nowa z nową twarzą i nazwą: One UI Home. Jest wyposażony w prosty układ ekranu, starannie ułożone ikony, a także ekran główny i aplikacje, które idealnie pasują do urządzeń Galaxy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W informatyce hurtownia danych (DW lub DWH), znana również jako hurtownia danych przedsiębiorstwa (EDW), jest systemem używanym do raportowania i analizy danych i jest uważany za podstawowy element analizy biznesowej. DW to centralne repozytoria zintegrowanych danych z jednego lub większej liczby różnych źródeł. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czerwone światło to wskaźnik niskiego poziomu baterii. Podczas wymiany baterii używaj tylko nowych, świeżych, najwyższej jakości baterii alkalicznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Schemat uwierzytelniania to moduł, który implementuje sposób, w jaki użytkownik może uwierzytelnić się w SimpleID. W szczególności schemat uwierzytelniania sprawdza poświadczenia przedstawione przez użytkownika w odniesieniu do jakiegoś magazynu danych zawierającego informacje o użytkowniku i określa, czy poświadczenia są zgodne z danymi przechowywanymi w magazynie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

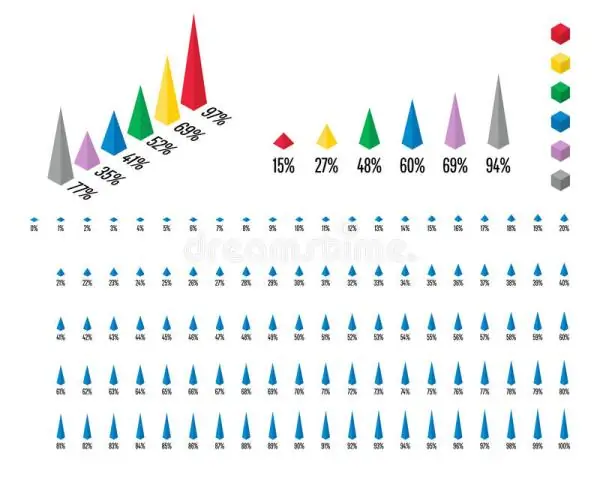

Wykres słupkowy to wykres przedstawiający dane przy użyciu prostokątnych słupków lub kolumn (zwanych koszami), które reprezentują łączną liczbę obserwacji w danych dla danej kategorii. Wykresy słupkowe są powszechnie używane w analizie finansowej do wyświetlania danych. Wykres wolumenu akcji jest powszechnie używanym rodzajem pionowego wykresu słupkowego. Ostatnio zmodyfikowany: 2025-06-01 05:06

Brak błędu niech wiadomość = 'hello'; wiadomość = 123456; Języki programowania, które pozwalają na takie rzeczy, nazywane są „typowanymi dynamicznie”, co oznacza, że istnieją typy danych, ale zmienne nie są z nimi powiązane. W JavaScript istnieje osiem podstawowych typów danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nazywa się to ochroną danych. Dlatego Datastorage jest bardzo ważne, ponieważ chroni i pobiera Twoje dane, kiedy tylko ich potrzebujesz. Ponieważ dane mogą być teraz przechowywane w chmurze, zwiększa się również funkcja bezpieczeństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcje krok po kroku dotyczące konwersji i odtwarzania MKV na SonyTV: Krok 1 Uruchom Wondershare UniConverter i dodaj pliki MKV potrzebne do odtwarzania na telewizorze Sony. Pobierz, zainstaluj i uruchom Wondershare UniConverter na komputerze PC/Mac. Krok 2 Wybierz format zgodny z Sony TV jako wyjście. Krok 3 Konwertuj MKV na telewizor Sony do odtwarzania. Ostatnio zmodyfikowany: 2025-01-22 17:01

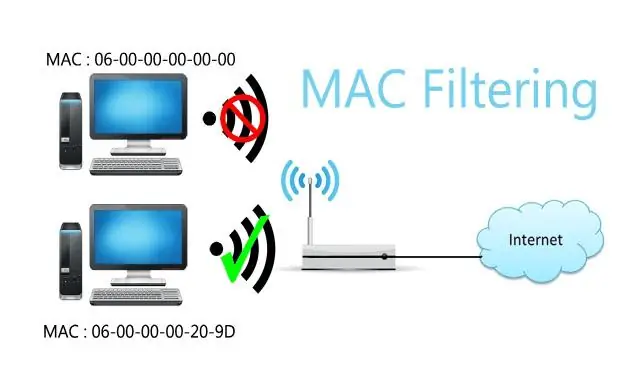

Filtrowanie adresów MAC to metoda bezpieczeństwa oparta na kontroli dostępu. Router umożliwia skonfigurowanie listy dozwolonych adresów MAC w swoim interfejsie internetowym, umożliwiając wybór urządzeń, które mogą łączyć się z Twoją siecią. Router ma wiele funkcji zaprojektowanych w celu poprawy bezpieczeństwa sieci, ale nie wszystkie są przydatne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Izo. Ten plik obrazu znajduje się w katalogu instalacyjnym Oracle VM VirtualBox. Aby zainstalować dodatki gościa dla określonej maszyny wirtualnej, montujesz ten plik ISO w swojej maszynie wirtualnej jako wirtualny dysk CD-ROM i instalujesz stamtąd. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dyrektywy Angular są używane do rozszerzenia możliwości HTML poprzez nadanie mu nowej składni. Każda dyrektywa ma nazwę - albo z predefiniowanej Angulara, jak ng-repeat, albo niestandardową, którą można nazwać cokolwiek. Andeach dyrektywa określa, gdzie może być użyta: w elemencie, atrybucie, klasie lub komentarzu. Ostatnio zmodyfikowany: 2025-01-22 17:01

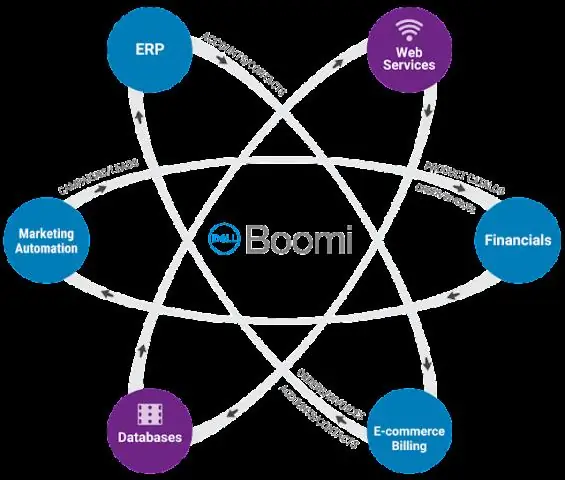

Dell Boomi Molecule to klastrowe środowisko wykonawcze dla jednego dzierżawcy, które działa niezależnie od platformy, umożliwiając jednoczesne działanie wielu procesów. Molekułę Boomi można wdrożyć na wielu serwerach w celu usprawnienia równoważenia obciążenia i zapewnienia wysokiej dostępności dla procesów integracji o znaczeniu krytycznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Etykiety to znaczniki, które można skojarzyć z historiami. Możesz ich użyć do uporządkowania swojego Iceboxa i śledzenia powiązanych historii (np. wszystkich historii dotyczących funkcji lub wydania). Mogą sprawić, że aspekty Twojego przepływu pracy będą bardziej widoczne i przywołać historie, które są zablokowane lub wymagają dyskusji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz wolumin Docker wewnątrz kontenera w /var/jenkins_home (katalog domowy Jenkinsa) Uruchom Jenkinsa na porcie 8080 (ustawionym przez parametr -p) Jeśli miałbyś zrobić wszystko ręcznie, musiałbyś: Zainstalować Javę. Zajmij się Jenkinsem. Zainstaluj potrzebne wtyczki. Skonfiguruj Jenkinsa. Utwórz nową kompilację. Uruchom kompilację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłączony, nie ładuje się Kliknij prawym przyciskiem myszy każdy element i wybierz Odinstaluj urządzenie. Wyłącz laptopa. Odłącz kabel zasilający od laptopa. Jeśli twój laptop ma wymienną baterię, wyjmij ją. Włóż baterię z powrotem, jeśli została wyjęta. Podłącz laptopa. Włącz laptopa. Ostatnio zmodyfikowany: 2025-01-22 17:01