Programiści C#: Liczbę programistów C# na świecie oszacowano na 6,2 miliona w 2018 r.(źródło). Ostatnio zmodyfikowany: 2025-01-22 17:01

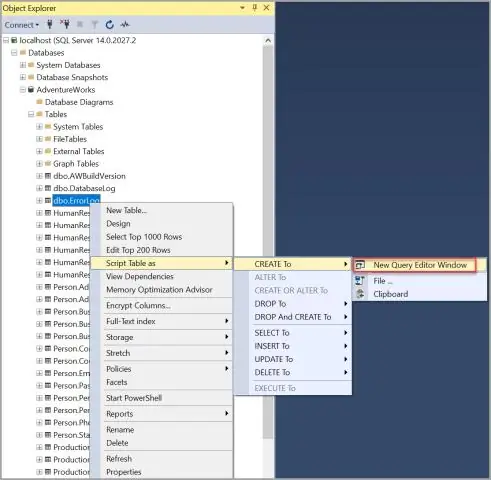

Serwer SQL. SQL Server określany również jako MSSQL oznacza Microsoft SQL Server. Został opracowany przez Microsoft. SQL Server posiada funkcję integracji z Visual studio do programowania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

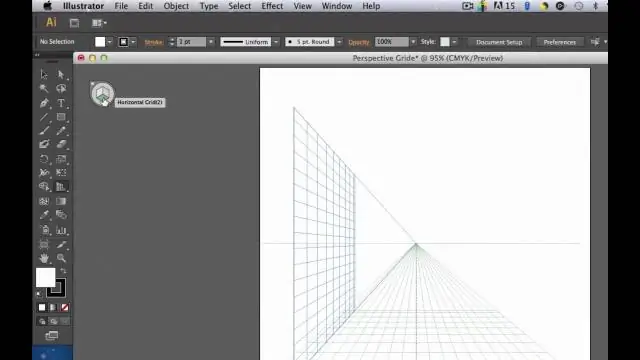

Przejdź do menu „Plik”, kliknij „Otwórz” i wybierz obraz z siatką, której chcesz użyć. Następnie przejdź do menu „Plik” i wybierz „Drukuj”. W wyświetlonym oknie opcji drukowania naciśnij „Drukuj”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz konto na dmachoice.org. To jest strona konsumencka Stowarzyszenia Marketingu Bezpośredniego. Umożliwia wypisanie się ze wszystkich katalogów lub wybranie tylko katalogów, z których chcesz się wypisać. Możesz także zrezygnować z otrzymywania ofert czasopism i kart kredytowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonujesz polecenie git remote add, aby skonfigurować relację między lokalnym repozytorium a zdalnym repozytorium Bitbucket. To polecenie doda adres URL repozytorium Bitbucket z nazwą skrótu pochodzenia. Następnie przesyłasz swoje lokalne zatwierdzenia z gałęzi master do gałęzi master zdalnego repozytorium. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto jak utworzyć kod odzyskiwania: dotknij ikony profilu i dotknij ⚙? aby przejść do Ustawień. Stuknij „Uwierzytelnianie dwuskładnikowe” (skonfiguruj uwierzytelnianie dwuskładnikowe, jeśli jeszcze tego nie zrobiłeś) Stuknij „Kod odzyskiwania” Stuknij „Wygeneruj kod” Wprowadź hasło, aby potwierdzić, że to Ty! Zapisz swój kod i zachowaj go w bezpiecznym i dostępnym miejscu ??. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz przejść do Menedżera konfiguracji SQL Server i kliknąć prawym przyciskiem myszy usługę SQL Server i sprawdzić zakładkę zaawansowane, w której będzie wyświetlana nazwa serwera wirtualnego, jeśli wartość klastrowana jest tak. 2. Przejdź do menedżera klastra awaryjnego i możesz zobaczyć nazwę klastra u góry ze szczegółami, takimi jak węzły i zasoby itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótka odpowiedź brzmi: tak, będą atakować i jeść termity, ale są bardzo strategiczne w swojej metodzie. Czarne mrówki uwielbiają termity! Aby mrówki mogły żywić się termitami, gniazdo termitów musi zostać spenetrowane. Nie zniszczą całej kolonii termitów, bo wtedy ich zapasy żywności ustaną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obecnie nie można bezpośrednio oglądać Netflixa w Chinach, głównie dlatego, że Netflix nie otworzył jeszcze swojego serwisu w Chinach. Możesz jednak użyć VPNusługa, aby ominąć blokowanie geograficzne Netflix i oglądaćNetflix w Chinach. Upewnij się, że wybierasz dobrą chińską usługę VPN, aby uzyskać najlepsze wrażenia z oglądania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak więc większe cewki (średnica) to jedyny praktyczny sposób na zwiększenie zasięgu. Twój zakres jest ograniczony do jednej średnicy cewki. Możesz to trochę rozciągnąć, zwiększając Q swoich cewek i wspierając je ferrytem. Zwiększ Q za pomocą drutu Litz i wysokich limitów Q. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sesje to prosty sposób przechowywania danych dla poszczególnych użytkowników w oparciu o unikalny identyfikator sesji. Może to służyć do utrwalania informacji o stanie między żądaniami stron. Identyfikatory sesji są zwykle wysyłane do przeglądarki za pośrednictwem plików cookie sesji, a identyfikator służy do pobierania istniejących danych sesji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Boxer, interaktywny robot firmy Spin Master, oferuje niezliczone sposoby zabawy. Dzieci w wieku 6 lat i starsze mogą sterować tym małym robotem za pomocą ruchów dłoni, za pomocą dołączonego pilota lub aplikacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak skonfigurować arabski, perski i hebrajski za pomocą klawiatury SwiftKey dla systemu iOS? Otwórz SwiftKey. Kliknij „Języki” Przewiń listę języków, aż znajdziesz żądany język. Kliknij „Pobierz” Zobaczysz, że Twój język jest automatycznie włączony. Ostatnio zmodyfikowany: 2025-01-22 17:01

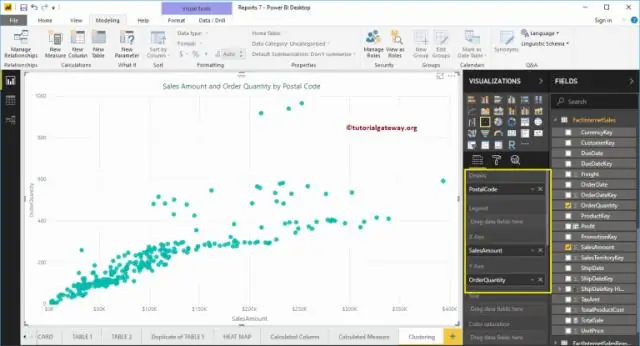

Przejdź do karty Dane na wstążce i wybierz opcję Pobierz dane w sekcji Pobierz i przekształć dane. Wybierz Z innych źródeł, a następnie wybierz Puste zapytanie z menu. Nazwij zapytanie fParameters. W ten sposób wywołasz wartości w tabeli parametrów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Renderingi służą do renderowania strony lub części strony w Sitecore. W sitecore jest wiele renderów, a jednym z nich jest renderowanie widoku. Renderowanie widoku jest używane w komponentach, które wymagają niewielkiej logiki bez jakiejkolwiek transakcji bazy danych lub kontrolera MVC. Służy do renderowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

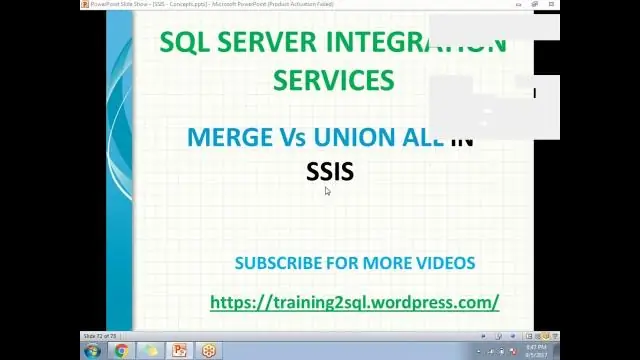

Pierwszą i najbardziej oczywistą różnicą jest to, że Merge może akceptować tylko dwa zestawy danych, podczas gdy Union All może akceptować więcej niż dwa zestawy danych do wprowadzania danych. Druga różnica polega na tym, że Merge wymaga posortowania obu zestawów danych, podczas gdy Union All nie wymaga posortowanych zestawów danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Findall() Zwraca wszystkie nienakładające się dopasowania wzorca w łańcuchu jako listę łańcuchów. Ciąg jest skanowany od lewej do prawej, a dopasowania są zwracane w znalezionej kolejności. Przykład: # Program w Pythonie demonstrujący działanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W konsoli kliknij prawym przyciskiem myszy Schemat usługi Active Directory i wybierz Wzorzec operacji. W oknie dialogowym Zmień wzorzec schematu zaznacz pole wyboru Schemat może być modyfikowany na tym kontrolerze domeny i kliknij przycisk OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1. Najpierw musisz odizolować obwód. Użyj testera gniazdek, aby dwukrotnie sprawdzić, czy jest martwe, a następnie odkręć pokrywę i odłącz kable od zacisków puszki montażowej pojedynczego gniazda. Uruchom zielono-żółty rękaw na rdzeniu ziemi, jeśli okaże się, że jest odsłonięty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Udoskonalony pakiet Verizon Internet Security Suite zapewnia: Antywirus/Antyspyware - Pomaga wykrywać, blokować i usuwać wirusy, oprogramowanie szpiegujące i adware. Dwukierunkowa ochrona zaporą - skonfiguruj zaporę, aby móc korzystać z Internetu 24 godziny na dobę, 7 dni w tygodniu, aby uniemożliwić hakerom dostęp do komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

LocalStorage to rodzaj pamięci internetowej, która umożliwia witrynom i aplikacjom JavaScript przechowywanie i dostęp do danych bezpośrednio w przeglądarce bez daty wygaśnięcia. Oznacza to, że dane przechowywane w przeglądarce zostaną zachowane nawet po zamknięciu okna przeglądarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

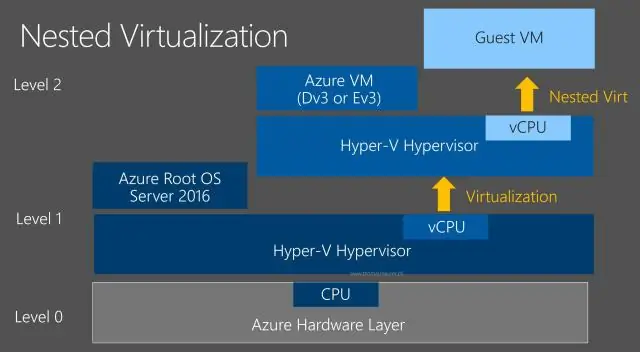

Krok 1: Wyrejestruj kontener utworzony w magazynie. Krok 2: Zainstaluj Azure-Powershell. Krok 3: Prześlij. Krok 4: Przesłano wyewidencjonowanie. Krok 5: Utwórz dysk z VHD. Krok 6: Utwórz nową maszynę wirtualną za pomocą metody z galerii. Krok 7: Połącz się z maszyną wirtualną Windows Azure. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto jak to zrobić. Podłącz iPhone'a lub iPada do komputera za pomocą odpowiedniego kabla USB. Uruchom aplikację Zdjęcia z menu Start, pulpitu lub paska zadań. Kliknij Importuj. Kliknij zdjęcia, których nie chcesz importować; wszystkie nowe zdjęcia zostaną domyślnie wybrane do importu. Kliknij Kontynuuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby kontrolować wszystkie te ustawienia, dotknij strony, aby wyświetlić pasek opcji, a następnie dotknij przycisku Ustawienia (ten z wielką i małą literą A) w lewym górnym rogu ekranu. Pojawią się pokazane opcje: Rozmiar czcionki: Wybierz konkretny przykład czcionki, aby zmienić rozmiar. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, możesz stworzyć aplikację mobilną za pomocą Pythona. Python jest językiem programowania po stronie serwera, podczas gdy iOS i Android są po stronie klienta. Możesz używać Pythona z frameworkiem do tworzenia aplikacji mobilnych, w których możesz zarządzać wpisami do bazy danych i innymi operacjami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Można go zainstalować w dowolnym systemie operacyjnym i jest również aplikacją typu open source. Chociaż Nginx jest skonfigurowany i obsługiwany dla systemu Windows, ma sporo problemów, które ograniczają jego wydajność. Zdecydowanie zalecamy skonfigurowanie Nginx na serwerze Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Efekt świeżości to efekt porządku prezentacji, który pojawia się, gdy nowsze informacje są lepiej zapamiętywane i mają większą wagę przy formułowaniu osądu niż informacje prezentowane wcześniej. Efekty niedawne w psychologii społecznej zostały najdokładniej zbadane w badaniach nad formowaniem wrażenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Glob(file_pattern, recursive = False) Pobiera listę plików pasujących do określonego wzorca w parametrze file_pattern. Wzorzec_pliku może być ścieżką bezwzględną lub względną. Może również zawierać dzikie karty, takie jak „*” lub „?” symbolika. Parametr rekurencyjny jest domyślnie wyłączony (Fałsz). Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeciwieństwo aktu ściskania lub stanu ściskania. dekompresja. ekspansja. rozrzedzenie. zwiększać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opis. Atakujący uzyskuje kontrolę nad procesem, któremu przypisano podwyższone uprawnienia, aby wykonać dowolny kod z tymi uprawnieniami. Niektórym procesom przypisuje się podwyższone uprawnienia w systemie operacyjnym, zwykle poprzez powiązanie z konkretnym użytkownikiem, grupą lub rolą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Maven to potężne narzędzie do zarządzania projektami oparte na POM (project object model). Służy do budowania projektów, zależności i dokumentacji. Upraszcza proces budowania jak ANT. maven ułatwia codzienną pracę programistów Java i ogólnie pomaga w zrozumieniu dowolnego projektu opartego na Javie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zadaniem Cisco Secure Access Control Server (ACS) jest oferowanie usług uwierzytelniania, księgowania i autoryzacji urządzeniom sieciowym. Obejmuje routery, przełączniki, zapory sieciowe Cisco PIX i serwery dostępu do sieci. Cisco Secure Access Control Server obsługuje dwa główne protokoły AAA; mianowicie TACACS+ i RADIUS. Ostatnio zmodyfikowany: 2025-01-22 17:01

W witrynie Office Online Przejdź do www.Office.com iw prawym górnym rogu wybierz Zaloguj się. Wpisz swój adres e-mail i hasło. Może to być Twoje osobiste konto Microsoft lub nazwa użytkownika i hasło używane na koncie służbowym lub szkolnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

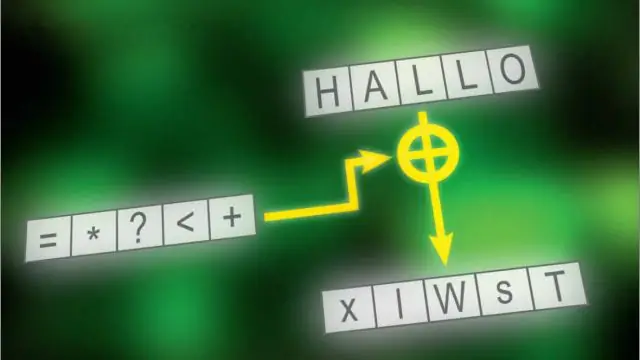

Kryptografia to nauka o pojęciach takich jak szyfrowanie, deszyfrowanie, służących do zapewnienia bezpiecznej komunikacji, podczas gdy szyfrowanie to proces kodowania wiadomości za pomocą algorytmu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki: Pobierz pliki CAB x86 / X64 w zależności od architektury systemu operacyjnego. Zmień nazwę pliku na KBnumber. Skopiuj do folderu C: Uruchom wiersz polecenia jako administrator (kliknij prawym przyciskiem myszy ikonę Windows i wybierz opcję). Wpisz polecenie „DISM.exe /Online /Add-Package/PackagePath:c:KBnumber. Instaluje plik CU CAB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Taboola to legalna usługa reklamowa, z której wydawcy witryn internetowych korzystają do generowania przychodów na swoich witrynach. Niestety, istnieją programy typu adware, które umieszczają te reklamy w odwiedzanych witrynach bez zgody wydawcy w celu generowania przychodów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Integracja danych (czasami nazywana Extract Transform and Load lub ETL) dotyczy problemu pobierania danych z wielu różnych źródeł i ich normalizacji. Aby uzyskać więcej informacji na temat tych usług internetowych, zobacz „Podręcznik integratora usług danych SAP BusinessObjects”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Panorama oferuje łatwe do wdrożenia i scentralizowane funkcje zarządzania, aby uzyskać wgląd w ruch sieciowy i zagrożenia oraz administrować zaporami sieciowymi w dowolnym miejscu. Zarządzanie polityką Wdrażaj spójne i wielokrotnego użytku polityki oraz zarządzaj nimi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zakres zależności Maven – podany zakres zależności Maven jest używany podczas budowania i testowania projektu. Są również wymagane do uruchomienia, ale nie powinny być eksportowane, ponieważ zależność będzie zapewniana przez środowisko wykonawcze, na przykład przez kontener serwletów lub serwer aplikacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Typowym przykładem dostępu sekwencyjnego jest napęd taśmowy, w którym urządzenie musi przesuwać taśmę do przodu lub do tyłu, aby dotrzeć do żądanych informacji. Przeciwieństwem byłaby pamięć RAM (pamięć o dostępie swobodnym), która może znajdować się w dowolnym miejscu na chipie, aby uzyskać dostęp do informacji. Ostatnio zmodyfikowany: 2025-01-22 17:01