Programowanie ATMEGA32 (lub dowolnego innego AVR) za pomocą Arduino IDE Wprowadzenie: Programowanie ATMEGA32 (lub dowolnego innego AVR) za pomocą Arduino IDE. Krok 1: Przekształć swoje Arduino w debugger/programator. Krok 2: Zainstaluj Arduino Core dla ATMEGA32. Krok 3: Podłącz ATMEGA32 do Arduino. Krok 4: Twój nowy pin-out Arduino jest. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zaktualizowano 10 listopada 2019 r. Plik z rozszerzeniem .ODTfile to plik dokumentu tekstowego OpenDocument. Pliki te są najczęściej tworzone przez darmowy edytor tekstu OpenOfficeWriter. Pliki ODT są podobne do popularnego formatu plików DOCX używanego w programie Microsoft Word. Ostatnio zmodyfikowany: 2025-01-22 17:01

GCP wspiera zgodność z HIPAA w zakresie BAA i objętych nią produktów. Google Cloud zapewnia kompleksową ochronę prywatności i bezpieczeństwa informacji, która pomaga spełnić wymagania HIPAA. Ostatnio zmodyfikowany: 2025-01-22 17:01

TIF – (lub TIFF) oznacza Tagged Image File Format i jest dużym plikiem rastrowym. Plik TIF jest używany głównie do drukowania obrazów, ponieważ plik nie traci informacji ani jakości, tak jak robi to JPEG. Jest to plik wektorowy, który może zawierać tekst, grafikę i ilustracje. Ostatnio zmodyfikowany: 2025-06-01 05:06

Orzeczenie to część zdania, która wyraża stwierdzenie na temat podmiotu; główną częścią orzeczenia jest czasownik. Zazwyczaj temat pojawia się przed orzeczeniem w zdaniu angielskim: Janet i Alex wyszli na obiad. Ostatnio zmodyfikowany: 2025-01-22 17:01

7 sposobów na zbieranie ankiet. Ankiety to jeden ze sposobów, w jaki możesz bezpośrednio poprosić klientów o informacje. Śledzenie online. Śledzenie danych transakcyjnych. Analiza marketingu online. Monitorowanie mediów społecznościowych. Zbieranie danych dotyczących subskrypcji i rejestracji. Monitorowanie ruchu w sklepie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Certyfikacje podstawowe firmy Cisco Firma Cisco posiada dwa uprawnienia podstawowe: Cisco Certified Entry Networking Technician (CCENT) oraz Cisco Certified Technician (CCT). Nie są wymagane żadne warunki wstępne, aby uzyskać poświadczenia CCENT lub CCT, a kandydaci muszą zdać jeden egzamin, aby zdobyć każde poświadczenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Błędy karty pamięci wpływają na zdolność aparatu do zapisywania na karcie pamięci w celu przechowywania zdjęć. Oznacza to, że Twój aparat jest praktycznie bezużyteczny. Istnieje wiele różnych rzeczy, które możesz zrobić, aby naprawić ten błąd. Ostatnio zmodyfikowany: 2025-01-22 17:01

W dziedzinie projektowania interfejsu użytkownika model mentalny odnosi się do reprezentacji czegoś - świata rzeczywistego, urządzenia, oprogramowania itp. - o czym użytkownik ma na myśli. Jest reprezentacją rzeczywistości zewnętrznej. Użytkownicy bardzo szybko tworzą modele mentalne, często jeszcze zanim użyją oprogramowania lub urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czyszczenie zabrudzonych soczewek Pozbądź się nagromadzonego brudu, używając nieściernego roztworu do czyszczenia soczewek. Unikaj alkoholu do czyszczenia obiektywu projektora. NIGDY nie nakładaj roztworu czyszczącego bezpośrednio na soczewkę. Nałóż roztwór czyszczący na miękką, suchą i niepozostawiającą włókien szmatkę kupioną w aparacie lub sklepie fotograficznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Składnia Parametr Opis function(indeks,bieżąca klasa) Opcjonalne. Określa funkcję, która zwraca jedną lub więcej nazw klas do dodania index - Zwraca pozycję indeksu elementu w zestawie currentclass - Zwraca nazwę bieżącej klasy wybranego elementu. Ostatnio zmodyfikowany: 2025-01-22 17:01

101 Switching Protocols to kod stanu używany przez serwer w celu wskazania, że połączenie TCP ma być używane dla innego protokołu. Najlepszym tego przykładem jest protokół WebSocket. Ostatnio zmodyfikowany: 2025-01-22 17:01

Costco sprzedaje komputery Apple - w tym MacBook, MacBook Air, MacBookPro i iMac - w swoim sklepie internetowym. Jeśli jesteś członkiem Costco, możesz uzyskać zniżki od 50 do 200 USD, z usługą AppleCare+ dodaną do oferty dla niektórych modeli. Jedną z najlepszych ofert jest nowy MacBook Air za 200 USD od cen Apple. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane źródłowe muszą przejść przez proces zwany etapowaniem danych i zostać wyodrębnione, ponownie sformatowane, a następnie przechowywane w hurtowni danych. Jakie procesy są wykorzystywane do wykrywania trendów w dużych zestawach danych? Eksploracja danych służy do analizowania dużych ilości danych w celu identyfikacji trendów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz wysłać wiadomość SMS do dowolnego z kontaktów zapisanych na koncie Gmail. Wybierz 'Wyślij SMS' z listy dostępnych opcji w oknie, a następnie wpisz i wyślij wiadomość SMS. Możesz również wprowadzić 10-cyfrowy numer telefonu kontaktu w polu „Wyszukaj, czat lub SMS”, aby wysłać wiadomość. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kryptograficznie bezpieczny generator liczb pseudolosowych (CSPRNG) to taki, w którym wygenerowana liczba jest niezwykle trudna do przewidzenia przez osoby trzecie. Również procesy wydobywania losowości z działającego systemu są w praktyce powolne. W takich przypadkach czasami można użyć CSPRNG. Ostatnio zmodyfikowany: 2025-06-01 05:06

Js bezpośrednio. Node js jest używany dla wszystkich narzędzi do budowania i rozwoju. Angular to framework i możesz używać języka programowania maszynopisu, javascript lub dart do programowania przy użyciu Angulara. Najpopularniejszym wyborem jest maszynopis. Ostatnio zmodyfikowany: 2025-01-22 17:01

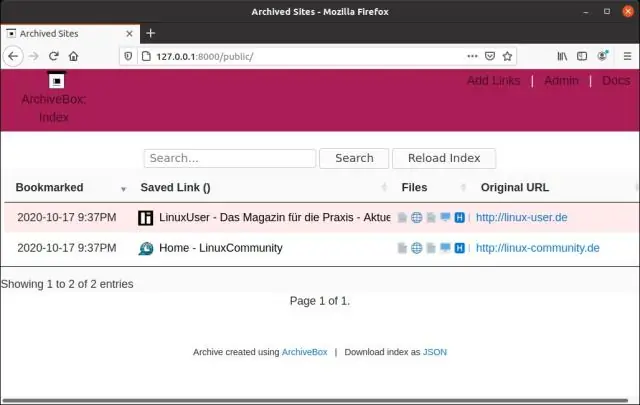

Ręczne zapisywanie stron Jeśli nie masz dostępu do plików witryny, nadal możesz ręcznie zarchiwizować strony internetowe. Przejdź do strony, którą chcesz zarchiwizować za pomocą dowolnej przeglądarki internetowej. Przeglądarki różnią się również ilością przechowywanych informacji i sposobem ich zapisywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

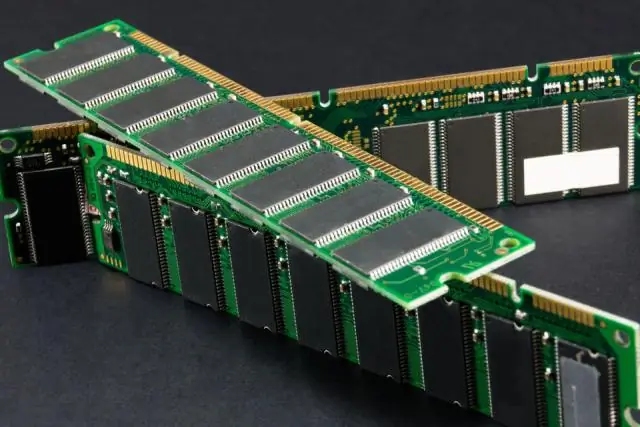

Pamięć jest obszarem przechowywania, w którym wszystkie dane wejściowe są przechowywane przed przetwarzaniem, a dane wyjściowe są przechowywane po przetworzeniu danych wejściowych. Wiele urządzeń dostarcza dane wejściowe do komputera i wymagana jest przestrzeń do przechowywania i kolejkowania wszystkich tych danych wejściowych, zanim zostaną przetworzone przez procesor. Ostatnio zmodyfikowany: 2025-01-22 17:01

W panelu aplikacji Fitbit stuknij ikonę konta > Ustawienia zaawansowane. Stuknij Strefa czasowa. Wyłącz opcję Auto i wybierz odpowiednią strefę czasową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komputer. Przy zakładaniu studia od zera zdecydowanie największym wydatkiem jest komputer. Połączenie DAW/interfejsu audio. Jeśli jeszcze nie wiesz… Mikrofony. W miarę dojrzewania Twojego studia… Słuchawki. Monitory studyjne. Kable XLR. Statyw mikrofonowy. Filtry pop. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podsumowując, nie, ładowanie telefonu komórkowego za pomocą przenośnej ładowarki nie uszkodzi ani nie wpłynie na żywotność baterii. Oczywiście należy uważać na bardzo tanie lub podróbki modeli i zawsze przed zakupem należy sprawdzić napięcie przenośnej ładowarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku Tomcata rzeczywiste logi są umieszczane w katalogu CATALINA_BASE/logs. Wartość CATALINA_BASE ustawiona przez IntelliJ IDEA zostanie wydrukowana w konsoli okna narzędzia Run lub Debug. Możesz również znaleźć pliki dziennika pod pomysłem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nagłówek Content-Type służy do wskazania typu nośnika zasobu. Typ nośnika to ciąg znaków wysyłany wraz z plikiem wskazujący format pliku. Na przykład dla pliku obrazu jego typ nośnika będzie taki jak image/png lub image/jpg itp. W odpowiedzi informuje klienta o typie zwracanej treści. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik wejściowy - (informatyka) plik komputerowy, który zawiera dane, które służą jako dane wejściowe do urządzenia lub programu. dane wejściowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Teselacja płaskiej powierzchni to kafelkowanie płaszczyzny przy użyciu jednego lub więcej kształtów geometrycznych, zwanych płytkami, bez zakładek i przerw. W matematyce teselacje można uogólnić na wyższe wymiary i różne geometrie. Kafelki, w których brakuje powtarzającego się wzoru, nazywane są „nieokresowymi”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Para może z czasem uszkodzić elektronikę, więc najlepiej jest unikać narażania telefonu komórkowego na działanie wilgoci. Ale nawet w „najlepszym przypadku” wilgoć z zaparowanego prysznica prawdopodobnie przedostanie się na wewnętrzne elementy telefonu komórkowego, przyspieszając korozję i zmniejszając długość życia. Ostatnio zmodyfikowany: 2025-06-01 05:06

Asfalt na gorąco. HMA. Współpracownicy zarządzania zdrowiem. HMA. Hide My Ass (firma zajmująca się szyfrowaniem Internetu). Ostatnio zmodyfikowany: 2025-01-22 17:01

Branża detaliczna przechodzi szybką transformację, a rozwiązania Internetu rzeczy (IoT) zajmują centralne miejsce w sektorze. Mając wiele aplikacji, IoT pomaga zwiększyć lojalność klientów, zwiększyć sprzedaż, zaoferować spersonalizowane wrażenia i usprawnić zarządzanie zapasami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj narzędzie migracji Ant Pobierz. plik zip narzędzia migracji Mrówka z wiosny '20. Link do pobrania nie wymaga uwierzytelniania w Salesforce. Jeśli jesteś zalogowany do Salesforce, zalecamy wylogowanie się przed uzyskaniem dostępu do łącza w przeglądarce. Zapisz. zip lokalnie i rozpakuj zawartość do wybranego katalogu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 1 iPhone, iPad i iPod Touch Otwórz App Store na urządzeniu z systemem iOS. Kliknij kartę „Szukaj” u dołu ekranu. Wyszukaj „Posłaniec”. Pojawi się lista pasujących aplikacji. Dotknij „POBIERZ” obok aplikacji „Messenger”. Dotknij „ZAINSTALUJ”, aby rozpocząć instalację aplikacji. Uruchom Facebook Messenger po pobraniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaloguj się do GoDaddy i ReKey the Certificate, będziesz musiał przesłać CSR, który wygenerowaliśmy za pomocą klucza prywatnego. Po ponownym kluczowaniu certyfikatu będziesz mógł zainstalować certyfikat za pomocą otrzymanego pliku crt, otrzymanego pakietu ca i klucza prywatnego, który właśnie stworzyliśmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

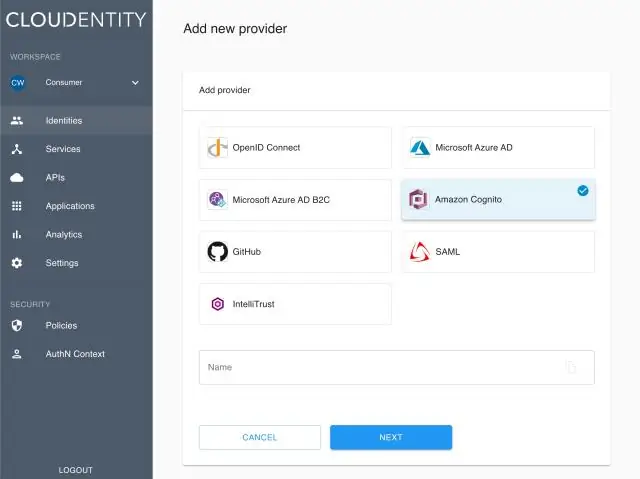

Moim zdaniem Cognito nie jest dostawcą tożsamości. Zamiast tego przechowuje informacje o użytkownikach i daje im uprawnienia dostępu do zasobów AWS przy użyciu poświadczeń uprawnień. IdP to coś, co federuje dostęp do Twojego prywatnego magazynu użytkowników i uwierzytelnia Twoich użytkowników przed podmiotami zewnętrznymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby ją włączyć, skontaktuj się z pomocą techniczną Okta. Po skonfigurowaniu i włączeniu zasad rejestracji i widżetu logowania użytkownicy końcowi mogą kliknąć link Zarejestruj się w widgecie Okta Sign-in, który uruchamia formularz rejestracji Utwórz konto. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ jest on podłączony na stałe do układu elektrycznego, można do niego podłączyć przedłużacz. Jest to jedyny przypadek, w którym można podłączyć przedłużacz do listwy zasilającej. Przedłużacze służą tylko do tymczasowego użytku i nie należy ich pozostawiać podłączonych do gniazdek ściennych, gdy nie są aktywnie używane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Samsung Galaxy S9 to świetny telefon, ale taki, który tak naprawdę nie wystartował z Galaxy S8, przynosząc bardzo podobny wygląd i ekran do wersji z 2017 roku. Ulepszona biometria była bardzo potrzebna, a aparat jest krokiem naprzód, ale niesamowite możliwości przy słabym oświetleniu spowodowały wiele ofiar w innych miejscach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komputery Mac są kompatybilne z niemal każdą standardową klawiaturą USB, w tym z klawiaturą firmy Microsoft. Kilka klawiszy, takich jak klawisz Windows, będzie używanych do różnych funkcji na komputerze Mac, ale nadal będą działać. Podłącz kabel USB klawiatury Microsoft do dostępnego portu USB w komputerze Mac. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeciążanie operatorów w C++ Oznacza to, że C++ ma możliwość nadania operatorom specjalnego znaczenia dla typu danych, ta zdolność jest znana jako przeciążanie operatorów. Na przykład możemy przeciążyć operator „+” w klasie, takiej jak String, dzięki czemu możemy połączyć dwa ciągi, używając po prostu +. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sposób, w jaki Samsung sprawia, że rezygnacja z iPhone'a jest łatwiejsza niż kiedykolwiek dzięki aplikacji Smart Switch za pomocą kabla USB lub Wi-Fi. Podczas pierwszej konfiguracji nowego telefonu Galaxy zobaczysz opcję „przenieś z urządzenia iOS” lub możesz uzyskać dostęp do aplikacji po zakończeniu procesu konfiguracji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testowanie wydajności interfejsu użytkownika (UI) zapewnia, że Twoja aplikacja nie tylko spełnia wymagania funkcjonalne, ale także interakcje użytkownika z aplikacją są płynne i działają ze stałymi 60 klatkami na sekundę (dlaczego 60 fps?), bez żadnych pominiętych lub opóźnionych klatek, lub jak lubimy to nazywać, janko. Ostatnio zmodyfikowany: 2025-01-22 17:01