Spisu treści:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:37.

Polowanie na zagrożenia oferuje wiele korzyści, w tym:

- Redukcja naruszeń i prób naruszeń;

- Mniejsza powierzchnia ataku z mniejszą liczbą wektorów ataku;

- Zwiększenie szybkości i dokładności odpowiedzi; oraz.

- Wymierna poprawa bezpieczeństwa Twojego środowiska.

W związku z tym, co robią łowcy zagrożeń?

Cyber łowcy zagrożeń są profesjonalistami ds. bezpieczeństwa informacji, którzy proaktywnie i iteracyjnie wykrywają, izolują i neutralizują zaawansowane zagrożenia które wymykają się zautomatyzowanym rozwiązaniom zabezpieczającym. Cyber łowcy zagrożeń stanowią integralną część dynamicznie rozwijającego się cyber zagrożenie przemysł wywiadowczy.

Poza powyższym, czy proaktywny sposób polowania na ataki? Proaktywny Zagrożenie Polowanie jest proces proaktywnie przeszukiwanie sieci lub zbiorów danych w celu wykrywania zaawansowanych cyberzagrożeń i reagowania na nie, które omijają tradycyjne mechanizmy bezpieczeństwa oparte na regułach lub sygnaturach.

Wiesz też, jak rozpocząć polowanie na zagrożenia?

Jak przeprowadzić polowanie na zagrożenia

- Wewnętrzne a zewnętrzne.

- Zacznij od właściwego planowania.

- Wybierz temat do zbadania.

- Opracuj i przetestuj hipotezę.

- Zbierać informacje.

- Uporządkuj dane.

- Zautomatyzuj rutynowe zadania.

- Uzyskaj odpowiedź na swoje pytanie i zaplanuj działania.

Które z poniższych są aspektami modelowania zagrożeń?

Oto 5 kroków do zabezpieczenia systemu poprzez modelowanie zagrożeń

- Krok 1: Zidentyfikuj cele bezpieczeństwa.

- Krok 2: Zidentyfikuj zasoby i zależności zewnętrzne.

- Krok 3: Zidentyfikuj strefy zaufania.

- Krok 4: Zidentyfikuj potencjalne zagrożenia i luki w zabezpieczeniach.

- Krok 5: Dokumentuj model zagrożenia.

Zalecana:

Które z poniższych stwierdzeń odnosi się do możliwości rozszerzenia produktu lub systemu komputerowego w celu obsługi większej liczby użytkowników bez awarii?

Skalowalność odnosi się do zdolności komputera, produktu lub systemu do rozszerzania się w celu obsługi dużej liczby użytkowników bez awarii. Infrastruktura IT składa się tylko z tych fizycznych urządzeń komputerowych, które są niezbędne do funkcjonowania przedsiębiorstwa

Które z poniższych jest urządzeniem wejściowym?

W informatyce urządzenie wejściowe to sprzęt komputerowy używany do dostarczania danych i sygnałów sterujących do systemu przetwarzania informacji, takiego jak komputer lub urządzenie informacyjne. Przykładami urządzeń wejściowych są klawiatury, mysz, skanery, aparaty cyfrowe i joysticki

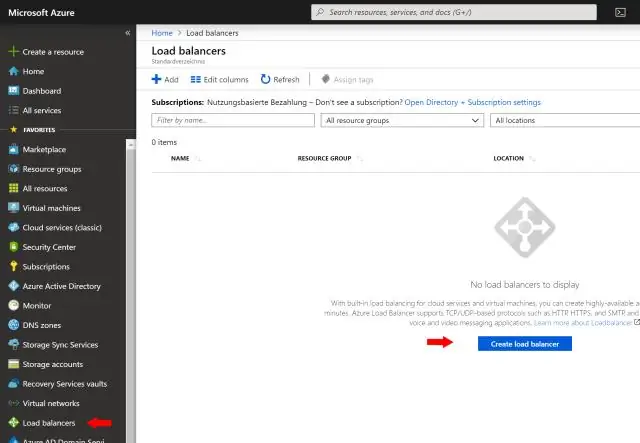

Które z poniższych są typami systemów równoważenia obciążenia?

Typy systemów równoważenia obciążenia. Elastyczne równoważenie obciążenia obsługuje następujące typy modułów równoważenia obciążenia: moduły równoważenia obciążenia aplikacji, moduły równoważenia obciążenia sieciowego i klasyczne moduły równoważenia obciążenia. Usługi Amazon ECS mogą korzystać z obu typów równoważenia obciążenia. Systemy równoważenia obciążenia aplikacji służą do kierowania ruchu HTTP/HTTPS (lub warstwy 7)

Które z poniższych narzędzi może wykonać skanowanie portów?

Przyjrzyjmy się pięciu najpopularniejszych narzędziach do skanowania portów używanych w dziedzinie infosec. Nmapa. Nmap to skrót od „Network Mapper”, jest to najpopularniejszy skaner sieci i skaner portów w historii. Skan jednorożca. Unicornscan to drugi najpopularniejszy darmowy skaner portów po Nmap. Wściekłe skanowanie IP. Netcat. Zenmap

Które z poniższych odnosi się do zestawu samodzielnych usług, które komunikują się ze sobą w celu utworzenia działającej aplikacji?

Architektura zorientowana na usługi to zestaw samodzielnych usług, które komunikują się ze sobą w celu utworzenia działającej aplikacji. W sieci wielowarstwowej: praca całej sieci jest rozłożona na kilku poziomach serwerów