- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-06-01 05:10.

Rola - oparta kontrola dostępu przyjmuje przywileje związane z każdym rola w firmie i mapuje je bezpośrednio do systemów służących do dostępu do zasobów IT. Wdrożone prawidłowo, umożliwia użytkownikom wykonywanie czynności - i tylko tych - dozwolonych przez ich rola.

Biorąc to pod uwagę, czym jest kontrola dostępu oparta na rolach Jak byś to zaimplementował?

Rola - oparta kontrola dostępu (RBAC) jest metoda ograniczania sieci na podstawie dostępu na role indywidualnych użytkowników w przedsiębiorstwie. RBAC pozwala pracownikom mieć dostęp prawa tylko do informacji, których potrzebują do robić ich pracy i uniemożliwia im dostęp informacje, które ich nie dotyczą.

Podobnie, jak zaimplementować RBAC? RBAC: 3 kroki do wdrożenia

- Zdefiniuj zasoby i usługi, które zapewniasz swoim użytkownikom (tj. poczta e-mail, CRM, udziały plików, CMS itp.)

- Utwórz bibliotekę ról: Dopasuj opisy stanowisk do zasobów z punktu 1, których każda funkcja potrzebuje do wykonania swojej pracy.

- Przypisz użytkowników do zdefiniowanych ról.

W związku z tym, jaka jest korzyść z kontroli dostępu opartej na rolach?

Biznes korzyści z roli - oparta na kontroli dostępu rola - oparta kontrola dostępu obejmuje m.in. rola uprawnienia, użytkownik role i może być używany do zaspokajania wielu potrzeb organizacji, od bezpieczeństwa i zgodności po wydajność i koszty kontrola.

Co to jest autoryzacja oparta na rolach?

Rola - na podstawie autoryzacji kontrole są deklaratywne - programista osadza je w swoim kodzie, na kontrolerze lub akcji w kontrolerze, określając role którego członkiem musi być bieżący użytkownik, aby uzyskać dostęp do żądanego zasobu.

Zalecana:

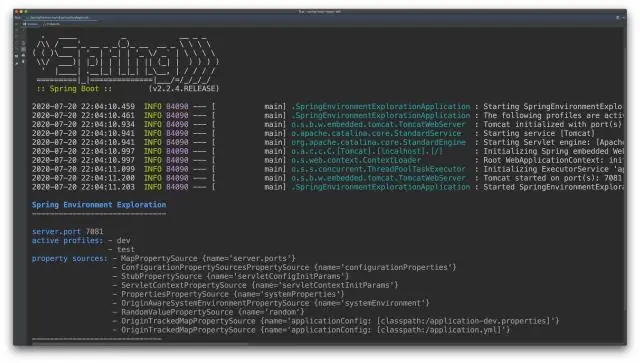

Jak wdrażana jest aplikacja Spring Boot?

Aplikacje Spring Boot można łatwo spakować do plików JAR i wdrożyć jako samodzielne aplikacje. Odbywa się to za pomocą wtyczki spring-boot-maven. Wtyczka jest automatycznie dodawana do pom. xml po utworzeniu projektu Spring przez Spring Initializr jako projekt Maven

Co to jest kontrola dostępu w bazie danych?

Kontrola dostępu to technika bezpieczeństwa, która reguluje, kto lub co może wyświetlać lub używać zasobów w środowisku komputerowym. Fizyczna kontrola dostępu ogranicza dostęp do kampusów, budynków, pomieszczeń i fizycznych zasobów IT. Kontrola dostępu logicznego ogranicza połączenia z sieciami komputerowymi, plikami systemowymi i danymi

Co to jest uwierzytelnianie i kontrola dostępu?

Kryteria te nazywane są autoryzacją, uwierzytelnianiem i kontrolą dostępu. Uwierzytelnianie to dowolny proces, za pomocą którego sprawdzasz, czy ktoś jest tym, za kogo się podaje. Wreszcie, kontrola dostępu to znacznie bardziej ogólny sposób mówienia o kontrolowaniu dostępu do zasobu sieciowego

Jak wdrażana jest wirtualizacja?

Warstwa wirtualizacji jest umieszczana wewnątrz systemu operacyjnego, aby podzielić zasoby sprzętowe dla wielu maszyn wirtualnych w celu uruchamiania ich aplikacji w wielu środowiskach wirtualnych. Aby wdrożyć wirtualizację na poziomie systemu operacyjnego, należy utworzyć izolowane środowiska wykonawcze (VM) w oparciu o pojedyncze jądro systemu operacyjnego

Jaka jest korzyść z kontroli dostępu opartej na rolach?

Korzyści biznesowe wynikające z kontroli dostępu opartej na rolach Kontrola dostępu oparta na rolach obejmuje między innymi uprawnienia ról, role użytkowników i może być wykorzystywana do zaspokajania wielu potrzeb organizacji, od bezpieczeństwa i zgodności po wydajność i kontrolę kosztów