- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Narzędzia do oceny podatności są zaprojektowane do automatycznego skanowania w poszukiwaniu nowych i istniejących zagrożeń, które mogą atakować Twoją aplikację. Rodzaje narzędzia obejmują: Skanery aplikacji internetowych, które testują i symulują znane wzorce ataków. Skanery protokołów, które wyszukują wrażliwe protokoły, porty i usługi sieciowe.

Podobnie ludzie pytają, jaki jest cel oceny podatności?

A Ocena podatności to proces definiowania, identyfikowania, klasyfikowania i ustalania priorytetów luki w systemach komputerowych, aplikacjach i infrastrukturach sieciowych oraz zapewnieniu organizacji wykonującej oszacowanie z niezbędną wiedzą, świadomością i doświadczeniem w zakresie ryzyka, aby zrozumieć zagrożenia dla jego

Podobnie, jakie jest obecnie powszechnie używane narzędzie do oceny podatności? Nessus Profesjonalny Nessus narzędzie jest markowym i opatentowanym skaner podatności stworzony przez Tenable Network Bezpieczeństwo . Został zainstalowany i używany przez miliony użytkowników na całym świecie do oceny podatności , problemy z konfiguracją itp.

Ponadto, jaki jest cel podatności?

Słaby punkt ocena pomaga zrozumieć szare obszary w celu zwiększenia poziomu bezpieczeństwa danych systemów. Cyberprzestępcy atakują komputery, porty i systemy sieciowe za pomocą wyraźnego bramka . Bieganie słaby punkt ocena umożliwia nam zrozumienie sieci i systemów w sposób, w jaki widzą je osoby atakujące online.

Jak działają narzędzia oceny podatności?

ten skaner podatności wykorzystuje bazę danych do porównywania szczegółów dotyczących docelowej powierzchni ataku. Baza danych odwołuje się do znanych błędów, błędów kodowania, anomalii w konstrukcji pakietów, domyślnych konfiguracji i potencjalnych ścieżek do poufnych danych, które mogą zostać wykorzystane przez atakujących.

Zalecana:

Jaki jest cel analizy i projektowania systemu?

Analiza systemów Analiza systemu jest przeprowadzana w celu zbadania systemu lub jego części w celu określenia jego celów. Jest to technika rozwiązywania problemów, która usprawnia system i zapewnia, że wszystkie elementy systemu działają wydajnie, aby osiągnąć swój cel

Jaki jest przykład analizy środków i celów?

W analizie środków i celów osoba rozwiązująca problem zaczyna od wyobrażenia sobie celu lub ostatecznego celu, a następnie określa najlepszą strategię osiągnięcia celu w swojej obecnej sytuacji. Jeśli na przykład ktoś chciałby przejechać z Nowego Jorku do Bostonu w jak najkrótszym czasie, to

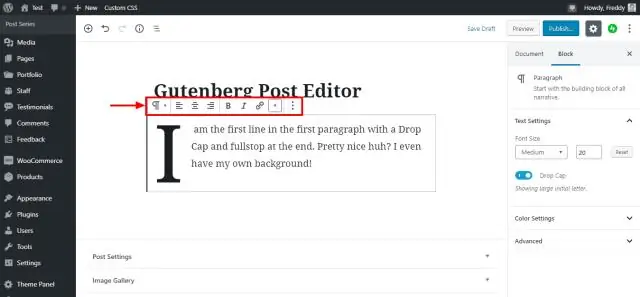

Co to jest standardowy pasek narzędzi i pasek narzędzi formatowania?

Paski narzędzi Standard i Formatting Zawiera przyciski reprezentujące polecenia, takie jak Nowy, Otwórz, Zapisz i Drukuj. Pasek narzędzi Formatowanie znajduje się domyślnie obok paska narzędzi Standard. Zawiera przyciski reprezentujące polecenia modyfikujące tekst, takie jak czcionka, rozmiar tekstu, pogrubienie, numeracja i punktory

Jaki jest najlepszy sposób analizy danych?

Aby poprawić swoje umiejętności analizy danych i uprościć podejmowanie decyzji, wykonaj następujące pięć kroków w procesie analizy danych: Krok 1: Zdefiniuj swoje pytania. Krok 2: Ustaw jasne priorytety pomiaru. Krok 3: Zbierz dane. Krok 4: Analizuj dane. Krok 5: Zinterpretuj wyniki

Jaki jest pożytek z analizy i projektowania obiektowego?

Analiza i projektowanie zorientowane obiektowo (OOAD) to techniczne podejście do analizy i projektowania aplikacji, systemu lub biznesu poprzez zastosowanie programowania obiektowego, a także wykorzystanie modelowania wizualnego w całym procesie tworzenia oprogramowania, aby kierować komunikacją z interesariuszami i jakością produktu