Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

A Klucz zastępczy w SQL Server jest tworzony przez przypisanie właściwości tożsamości do kolumny, która ma typ danych liczbowych. A Klucz zastępczy to wartość generowana tuż przed wstawieniem rekordu do tabeli. Istnieje kilka powodów, aby zastąpić naturalny klucz z Klucz zastępczy.

Ludzie pytają również, jaki jest kluczowy przykład zastępczy?

A Klucz zastępczy to unikalny identyfikator używany w bazach danych dla modelowanej jednostki lub obiektu. Jest wyjątkowy klucz którego jedynym znaczeniem jest działanie jako podstawowy identyfikator obiektu lub podmiotu i nie pochodzi z żadnych innych danych w bazie danych i może lub nie może być używany jako podstawowy klucz.

Po drugie, jaka jest różnica między kluczem podstawowym a kluczem zastępczym? A główny klucz jest specjalnym ograniczeniem dla kolumny lub zestawu kolumn. A Klucz zastępczy to dowolna kolumna lub zestaw kolumn, które można zadeklarować jako główny klucz zamiast „prawdziwego” lub naturalnego klucz . Czasami naturalnych może być kilka Klucze które można by zadeklarować jako główny klucz , a to wszystko nazywa się kandydatem Klucze.

Poza tym, jak stworzyć klucz zastępczy?

Generowanie kluczy zastępczych

- Kliknij kartę Właściwości.

- Wpisz nazwę kolumny klucza zastępczego we właściwości Nazwa kolumny wygenerowanych danych wyjściowych.

- Wpisz lub wyszukaj nazwę źródła.

- Wybierz typ źródła.

- Jeśli typem źródła jest sekwencja bazy danych, zdefiniuj właściwości Typ bazy danych.

- Jeśli źródłem klucza jest plik tekstowy, określ sposób generowania kluczy:

Kiedy użyjesz klucza zastępczego?

3 najważniejsze powody, dla których zawsze używaj kluczy zastępczych w hurtowni danych

- Wolno zmieniające się wymiary. Często wymagane jest śledzenie wartości historycznych rekordów wymiarów. Na przykład; wymiar klienta może zawierać pole kodu pocztowego.

- Zmiana systemów źródłowych. Korzystanie z kluczy naturalnych ściśle wiąże integralność hurtowni danych ze stabilnością systemu źródłowego.

- Wydajność.

Zalecana:

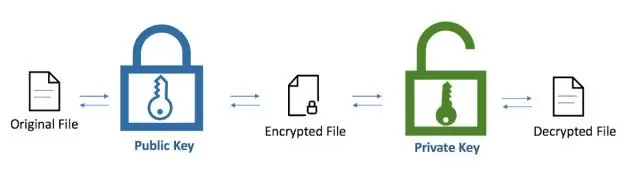

Co to jest klucz prywatny i klucz publiczny w Blockchain?

Kiedy ktoś wysyła Ci kryptowaluty przez Blockchain, w rzeczywistości wysyła je do zaszyfrowanej wersji tzw. „Klucza publicznego”. Jest jeszcze inny klucz, który jest przed nimi ukryty, znany jako „klucz prywatny”. Ten klucz prywatny służy do uzyskania klucza publicznego

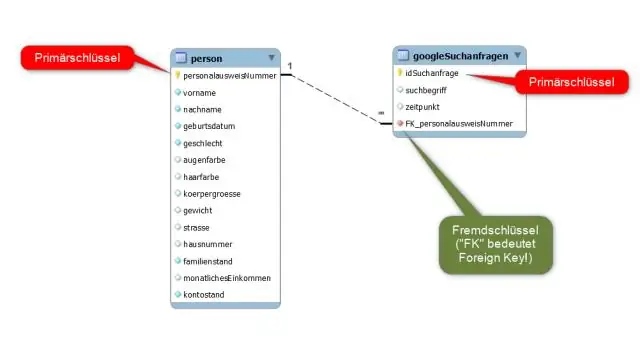

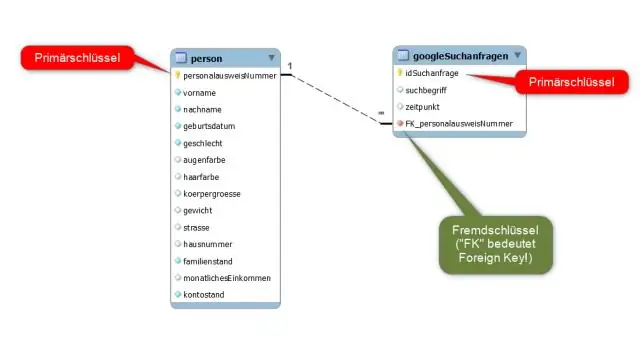

Co to jest klucz podstawowy i klucz obcy w db2?

Klucz obcy to zestaw kolumn w tabeli, które muszą być zgodne z co najmniej jednym kluczem podstawowym wiersza w innej tabeli. Jest to ograniczenie referencyjne lub ograniczenie integralności referencyjnej. Jest to logiczna zasada dotycząca wartości w wielu kolumnach w jednej lub kilku tabelach

Co to jest klucz dodatkowy klucz podstawowy i klucz obcy?

Klucz obcy: Czy klucz podstawowy w jednej tabeli pojawia się (z odniesieniami) w innej tabeli. Klucz pomocniczy (lub alternatywny): Czy dowolne pole w tabeli, które nie zostało wybrane jako żaden z dwóch powyższych typów?

Jak uzyskać klucz dostępu i tajny klucz AWS?

Kliknij Moje konto, Konsola zarządzania AWS Zaloguj się do Konsoli zarządzania AWS. Wprowadź adres e-mail konta. Wprowadź hasło do konta. Otwórz panel uprawnień. Pulpit nawigacyjny uprawnień, zarządzanie poświadczeniami bezpieczeństwa. Kliknij Przejdź do poświadczeń zabezpieczeń. Twoja strona poświadczeń bezpieczeństwa. Potwierdź usunięcie kluczy dostępu

Czy możesz zmienić klucz Schlage Lock na klucz Kwikset?

Zasadniczo nie można zmienić klucza zamka ze Schlage na Kwikset, ale można zmienić wkładkę bębenkową ze Schlage na Kwikset. Ślusarz zrobi to za Ciebie. Wymiana wkładki bębenkowej nadal będzie kosztować mniej od wymiany samego zamka