- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

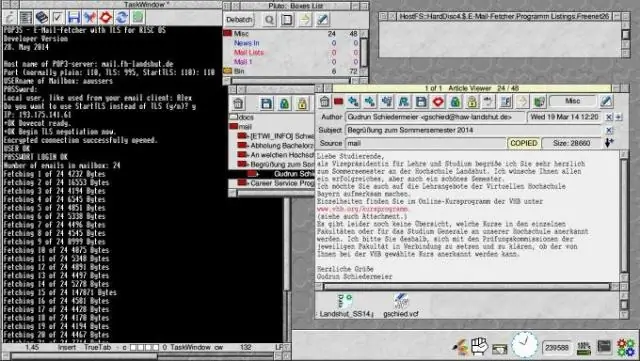

Na jakiej usłudze lub protokole opiera się Secure Copy Protocol, aby zapewnić, że bezpieczne kopie przesyłane są od autoryzowanych użytkowników? ? Protokół bezpiecznego kopiowania ( SCP ) jest używany do bezpiecznie kopiuj Obrazy IOS i pliki konfiguracyjne do SCP serwer. Aby to wykonać, SCP będzie użyj połączeń SSH z użytkownicy uwierzytelnione przez AAA.

Odpowiednio, jakiego rodzaju algorytmy wymagają od nadawcy i odbiorcy wymiany tajnego klucza, który służy do zapewnienia poufności wiadomości?

Dwa popularne algorytmy to są używane do zapewnienia że dane nie są przechwytywane i modyfikowane (integralność danych) to MD5 i SHA. AES to protokół szyfrowania i dostarcza dane poufność . DH (Diffie-Hellman) jest algorytm to jest używany dla wymiana kluczy . RSA jest algorytm to jest używany do uwierzytelniania.

Następnie pojawia się pytanie, które dwie praktyki są związane z zabezpieczeniem funkcji i wydajności systemów operacyjnych routerów? (Wybierz dwa.)

- Zainstaluj UPS.

- Zachowaj bezpieczną kopię obrazów systemu operacyjnego routera.

- Wyłącz domyślne usługi routera, które nie są konieczne.

- Zmniejsz liczbę portów, z których można uzyskać dostęp do routera.

Po drugie, na czym polega skuteczne wdrożenie urządzeń IPS i IDS w sieci korporacyjnej?

jakiś efektywne wdrożenie IPS / IDS jest umieszczenie IPS tuż za routerem granicznym, aby filtrować ruch przychodzący do i wychodzący z zbiorowy wewnętrzny sieć . IPS i IDS technologie mogą się wzajemnie uzupełniać.

Jak przeprowadza się atak smerfów?

ten Atak smerfów to rozproszona odmowa usługi atak w którym duża liczba pakietów protokołu ICMP (Internet Control Message Protocol) ze sfałszowanym źródłowym adresem IP zamierzonej ofiary jest rozgłaszana do sieci komputerowej przy użyciu adresu rozgłoszeniowego IP.

Zalecana:

Które z poniższych stwierdzeń odnosi się do możliwości rozszerzenia produktu lub systemu komputerowego w celu obsługi większej liczby użytkowników bez awarii?

Skalowalność odnosi się do zdolności komputera, produktu lub systemu do rozszerzania się w celu obsługi dużej liczby użytkowników bez awarii. Infrastruktura IT składa się tylko z tych fizycznych urządzeń komputerowych, które są niezbędne do funkcjonowania przedsiębiorstwa

Co to jest protokół protokół HTTP?

HTTP oznacza protokół przesyłania hipertekstu. HTTP jest podstawowym protokołem używanym przez sieć WWW i ten protokół określa sposób formatowania i przesyłania wiadomości oraz działania, które serwery internetowe i przeglądarki powinny podejmować w odpowiedzi na różne polecenia

Która usługa sieciowa lub protokół używa portu TCP IP 22?

Tabela 1 Popularne protokoły i porty TCP/IP Protokół Numer portu TCP/UDP Secure Shell (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 Simple Mail Transfer Protocol (SMTP) (RFC 5321) TCP 25 Nazwa domeny System (DNS) (RFC 1034-1035) TCP/UDP 53

Jaki jest bezpośredni identyfikator, który należy usunąć z rejestrów uczestników badań, aby zapewnić zgodność z wykorzystaniem ograniczonego zestawu danych?

Następujące identyfikatory bezpośrednie muszą zostać usunięte, aby PHI kwalifikowały się jako ograniczony zbiór danych: (1) Nazwy; (2) informacje o adresie pocztowym inne niż miejscowość, stan i kod pocztowy; (3) numery telefonów; (4) numery faksów; (5) adresy e-mail; (6) numery ubezpieczenia społecznego; (7) numery dokumentacji medycznej; (8) plan zdrowotny

Na czym opiera się program Visual Studio?

Microsoft Visual Studio to zintegrowane środowisko programistyczne (IDE) firmy Microsoft. Wbudowane języki obejmują C, C++, C++/CLI, Visual Basic.NET, C#,F#, JavaScript, TypeScript, XML, XSLT, HTML i CSS