Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

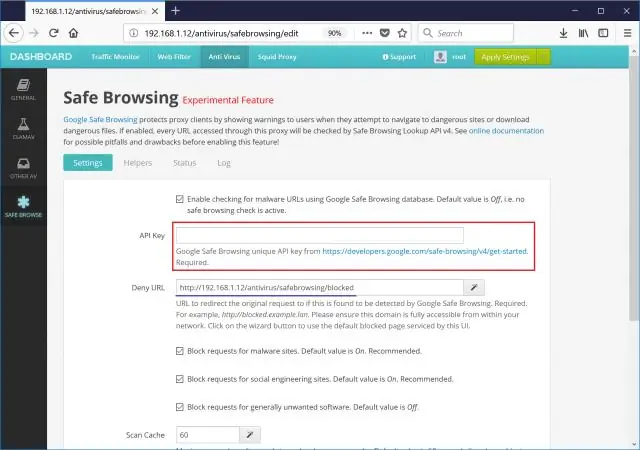

Bezpieczne przeglądanie to usługa Google, która umożliwia aplikacjom klienckim sprawdzanie adresów URL na stale aktualizowanych listach niebezpiecznych zasobów internetowych Google. Przykładami niebezpiecznych zasobów internetowych są witryny inżynierii społecznej (witryny służące do wyłudzania informacji i zwodnicze) oraz witryny zawierające złośliwe lub niechciane oprogramowanie.

Poza tym, jak korzystać z interfejsu Google Safe Browsing API?

Jak wygenerować klucz Google Safe Browsing API?

- Uzyskaj dostęp do Konsoli programisty Google.

- Zaloguj się za pomocą swojego konta Google i utwórz nowy projekt, chyba że już go masz.

- Wybierz Menedżer interfejsu API.

- Wyszukaj „Safe Browsing API”, uzyskaj do niego dostęp i kliknij przycisk Włącz.

- Następnie kliknij Poświadczenia z lewego panelu.

Następnie pojawia się pytanie, czy Safari korzysta z bezpiecznego przeglądania Google? Safari używa Bezpieczne przeglądanie Google . Tam jest ustawienie „Oszukańcze witryny” w okienku SecurityPreference dla Safari.

Poza powyższym, czy Google Chrome ma zabezpieczenie przed phishingiem?

Microsoft ma wydany Chrom rozszerzenie o nazwie „Ochrona przeglądarki Windows Defender”, które przenosi WindowsDefender i nieodłącznie Edge'a anty - wyłudzanie informacji technologia do Google Chrome . Chrom użytkownicy powinni być naprawdę zadowoleni, że mogą teraz używać obu interfejsów API do wykrywania wyłudzanie informacji oraz adresy URL hostingu złośliwego oprogramowania.

Jak zrobić bezpieczne przeglądanie?

- Użyj/Zainstaluj najbezpieczniejszą przeglądarkę internetową.

- Dostosuj swoje ustawienia bezpieczeństwa.

- Użyj Menedżera haseł (nie opcji „Autouzupełniania”)

- Użyj kreatywności podczas tworzenia haseł.

- Ukryj swoje IP za pomocą VPN.

- Potwierdzenie bezpieczeństwa witryny (https vs.

- E-maile phishingowe i wskazówki, jak ich unikać.

- Pobierz oprogramowanie z zaufanych źródeł.

Zalecana:

Czy pobieranie modów do Minecrafta jest bezpieczne?

Chociaż mody do Minecrafta są zwykle całkiem bezpieczne, pobieranie i instalowanie plików znalezionych w Internecie zawsze wiąże się z ryzykiem. Niektóre z najważniejszych problemów to: sam mod może zawierać złośliwe oprogramowanie, oprogramowanie szpiegujące lub wirusa

Jak bezpieczne jest oprogramowanie typu open source?

Głównym problemem jest to, że ponieważ darmowe i otwarte oprogramowanie (Foss) jest tworzone przez społeczności programistów z publicznie dostępnym kodem źródłowym, dostęp jest również otwarty dla hakerów i złośliwych użytkowników. W rezultacie można założyć, że Foss jest mniej bezpieczny niż aplikacje zastrzeżone

Czy pracodawcy mogą śledzić przeglądanie w trybie incognito?

Niestety Twój pracodawca ma dostęp do Twojej historii przeglądania, nawet jeśli korzystasz z trybu incognito. Gdy przeglądasz w oknie incognito, Twoja przeglądarka nie przechowuje Twojej historii, to prawda. Ale właściciel sieci, z której korzystasz (w Twoim przypadku jest to Wi-Fi w Twoim biurze), może uzyskać dostęp do listy odwiedzonych witryn

Czy Echo może wyświetlać przeglądanie sieci?

Niedawna aktualizacja oprogramowania układowego dla programu Echo Show daje klientom Alexa możliwość przeglądania stron internetowych za pomocą poleceń głosowych. Ale ta funkcja nie jest domyślnie włączona. Tutaj pokaż, aby wybrać przeglądarkę internetową do Echo Show. Na ekranie dotykowym Echo Show przesuń palcem w dół od góry i wejdź do menu Ustawienia

Czy przeglądanie cudzych plików komputerowych bez ich zgody jest nielegalne?

Computer Misuse Act Uzyskiwanie dostępu do danych przechowywanych na komputerze bez pozwolenia jest nielegalne. Wprowadzanie zmian w jakichkolwiek danych przechowywanych na komputerze bez pozwolenia jest nielegalne. Jeśli uzyskujesz dostęp i zmieniasz zawartość czyichś plików bez ich zgody, łamiesz prawo