- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

A dochodzi do naruszenia bezpieczeństwa gdy intruz uzyska nieautoryzowany dostęp do chronionych systemów organizacji i dane . Cyberprzestępcy lub złośliwe aplikacje omijają bezpieczeństwo mechanizmy umożliwiające dotarcie do obszarów o ograniczonym dostępie. A naruszenie bezpieczeństwa jest naruszeniem na wczesnym etapie, które może prowadzić do takich rzeczy, jak uszkodzenie systemu i dane strata.

Jakie są tutaj trzy główne przyczyny naruszeń bezpieczeństwa?

Trzy główne podano powody danych naruszenia w ostatnim kwartale: złośliwe lub przestępcze ataki (59%), błąd ludzki (36%) i awaria systemu (5%). Większość powiadomień była bezpośrednim skutkiem incydentów cybernetycznych, w tym phishingu, złośliwego oprogramowania, oprogramowania ransomware, ataków brute-force, złamanych lub skradzionych danych uwierzytelniających oraz włamań.

Następnie pojawia się pytanie, jak powszechne są naruszenia bezpieczeństwa? W 2005 r. 157 naruszenia danych zostały zgłoszone w USA, z 66,9 milionami rekordów ujawnionych. W 2014 r. 783 naruszenia danych zostały zgłoszone, z co najmniej 85,61 milionami wszystkich ujawnionych rekordów, co stanowi wzrost o prawie 500 procent od 2005 roku. Liczba ta wzrosła ponad dwukrotnie w ciągu trzech lat do 1 579 zgłoszonych naruszenia w 2017 roku.

Biorąc to pod uwagę, jak dochodzi do naruszeń?

Dane nastąpi naruszenie gdy cyberprzestępca z powodzeniem infiltruje źródło danych i wydobywa poufne informacje. Można to zrobić fizycznie, uzyskując dostęp do komputera lub sieci w celu kradzieży lokalnych plików lub zdalnie omijając zabezpieczenia sieciowe.

Co to jest naruszenie bezpieczeństwa?

A naruszenie bezpieczeństwa to każdy incydent, który skutkuje nieautoryzowanym dostępem do danych, aplikacji, usług, sieci i/lub urządzeń z pominięciem ich podstaw bezpieczeństwo mechanizmy. A naruszenie bezpieczeństwa jest również znany jako bezpieczeństwo naruszenie.

Zalecana:

Jak naprawić błędy certyfikatu bezpieczeństwa Google?

Rozwiązanie 2: Zmiana ustawień odwołania certyfikatów Naciśnij Windows + R, wpisz „inetcpl. cpl” w oknie dialogowym i naciśnij Enter. Kliknij na zakładkę Zaawansowane i odznacz opcje „Sprawdź unieważnienie certyfikatu wydawcy” i „Sprawdź unieważnienie certyfikatu serwera”

Jak oceniasz kontrole bezpieczeństwa?

Przygotowanie Zespołu ds. Oceny Kontroli Bezpieczeństwa Zidentyfikuj oceniane kontrole bezpieczeństwa. Określ, które zespoły są odpowiedzialne za opracowywanie i wdrażanie wspólnych kontroli. Określ punkty kontaktowe w organizacji dla zespołu oceniającego. Uzyskaj wszelkie materiały potrzebne do oceny

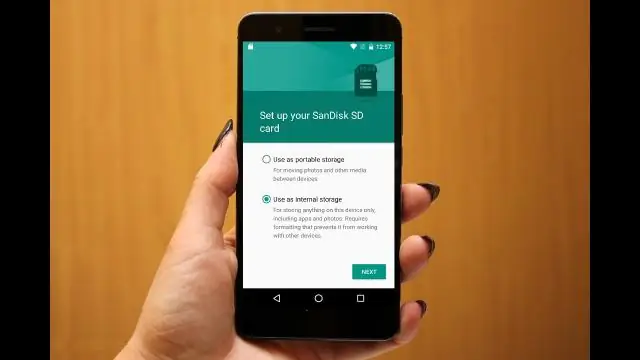

Jak dochodzi do wycieku pamięci w systemie Android?

Przeciek pamięci ma miejsce, gdy kod alokuje pamięć dla obiektu, ale nigdy jej nie zwalnia. Może się tak zdarzyć z wielu powodów. Te przyczyny dowiesz się później. Bez względu na przyczynę, gdy wystąpi wyciek pamięci, Garbage Collector myśli, że obiekt jest nadal potrzebny, ponieważ nadal odwołują się do niego inne obiekty

Ile jest naruszeń danych?

Większa liczba i większy wpływ naruszeń danych W 2014 r. zgłoszono 783 naruszenia danych, z czego łącznie ujawniono co najmniej 85,61 mln rekordów, co stanowi wzrost o prawie 500 procent w porównaniu z 2005 r. Liczba ta wzrosła ponad dwukrotnie w ciągu trzech lat do 1579 zgłoszonych naruszeń 2017

Dlaczego dochodzi do facylitacji społecznej?

Dlaczego dochodzi do facylitacji społecznej? Innymi słowy, facylitacja społeczna lub „efekt publiczności” to zjawisko polegające na tym, że ktoś zachowuje się inaczej, ponieważ jest obserwowany. W szczególności wykonywanie prostych lub rutynowych zadań staje się łatwiejsze, podczas gdy wykonywanie złożonych lub nowych zadań staje się trudniejsze