Spisu treści:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Skanowanie sieciowe to aplikacja zaprojektowana do rejestrowania dokładnej struktury plików w wyznaczonym katalogu na dysku twardym. W późniejszym czasie możesz ponownie uruchomić Skanowanie sieciowe aby zapewnić szczegółowe porównanie między zarejestrowaną strukturą pliku a strukturą pliku, jaka jest po ponownym uruchomieniu Skanowanie sieciowe.

Biorąc to pod uwagę, czym jest skanowanie aplikacji internetowych?

Skanowanie aplikacji internetowych , określany również jako Aplikacja internetowa słaby punkt łów lub Aplikacja internetowa bezpieczeństwo łów , indeksuje witrynę w poszukiwaniu luk w jej obrębie Aplikacje internetowe . Po przeanalizowaniu wszystkich możliwych do odkrycia sieć stron i plików, skaner buduje strukturę oprogramowania całej witryny.

Poza powyższym, jak mogę sprawdzić bezpieczeństwo strony internetowej? Sprawdź, czy połączenie z witryną jest bezpieczne

- W Chrome otwórz stronę.

- Aby sprawdzić zabezpieczenia witryny, po lewej stronie adresu internetowego spójrz na stan zabezpieczeń: Bezpieczne. Informacje lub Niezabezpieczone. Niebezpieczne lub niebezpieczne.

- Aby zobaczyć szczegóły i uprawnienia witryny, wybierz ikonę. Zobaczysz podsumowanie tego, w jaki sposób Chrome uważa połączenie za prywatne.

Mając to na uwadze, czym są narzędzia do skanowania?

IP i sieć narzędzia do skanowania to oprogramowanie, które identyfikuje różne luki w sieci i chroni przed bezprecedensowym i nienormalnym zachowaniem, które stanowi zagrożenie dla systemu. Zapewnia wygodny sposób zabezpieczenia sieci komputerowej. Lista zawiera zarówno oprogramowanie open source (bezpłatne), jak i komercyjne (płatne).

Jak przeprowadza się skanowanie podatności?

Przewodnik krok po kroku dotyczący oceny podatności

- Ocena wstępna. Zidentyfikuj zasoby i zdefiniuj ryzyko oraz wartość krytyczną dla każdego urządzenia (na podstawie danych wejściowych klienta), na przykład skaner podatności na ocenę bezpieczeństwa.

- Definicja linii bazowej systemu.

- Wykonaj skanowanie luk w zabezpieczeniach.

- Tworzenie raportu oceny podatności.

Zalecana:

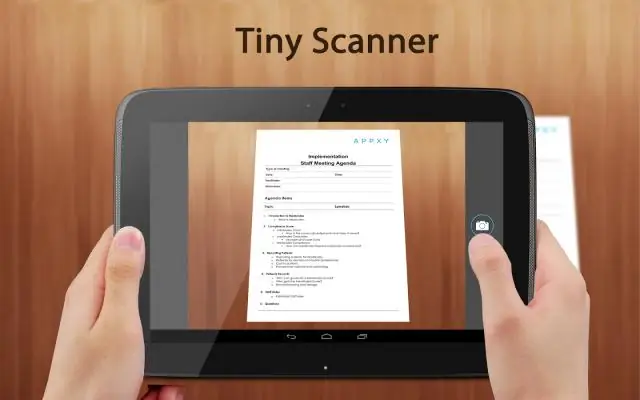

Co to jest skanowanie Tiny?

Tiny Scanner to niewielka aplikacja do skanowania, która zamienia urządzenie z Androidem w przenośny skaner dokumentów i skanuje wszystko jako obrazy lub pliki PDF. Dzięki tej aplikacji do skanowania dokumentów PDF możesz skanować dokumenty, zdjęcia, rachunki, raporty lub po prostu wszystko

Jaka jest różnica między skrobaniem sieci a indeksowaniem sieci?

Indeksowanie zwykle odnosi się do radzenia sobie z dużymi zestawami danych, w których tworzysz własne roboty (lub boty), które indeksują do najgłębszych stron internetowych. Z drugiej strony Datascraping odnosi się do pobierania informacji z dowolnego źródła (niekoniecznie z sieci)

Co to jest wewnętrzne skanowanie luk w zabezpieczeniach?

Wewnętrzne skanowanie podatności Skanowanie podatności to systematyczna identyfikacja, analiza i raportowanie technicznych luk w zabezpieczeniach, których nieupoważnione strony i osoby mogą wykorzystać do wykorzystania i zagrożenia poufności, integralności i dostępności danych i informacji biznesowych i technicznych

Jakie protokoły są używane w Internecie do przesyłania stron sieci Web z serwerów sieci Web?

Protokół przesyłania hipertekstu (HTTP) jest używany przez serwery i przeglądarki internetowe do przesyłania stron internetowych przez Internet

Jakim typem sieci jest Internet? Internet jest przykładem sieci?

Internet jest bardzo dobrym przykładem publicznej sieci WAN (Wide Area Network). Jedną z różnic między WAN w porównaniu z innymi typami sieci jest to, że: