- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

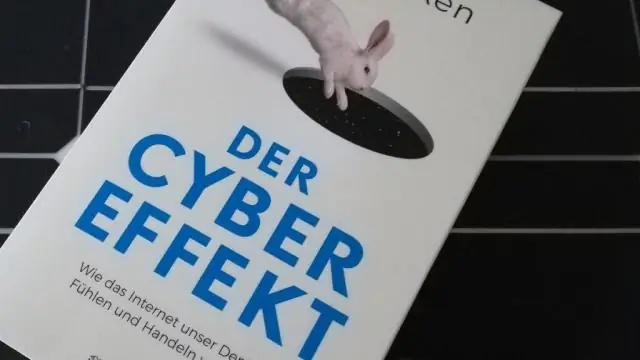

A efekt cyber zazwyczaj odnosi się do włamania, zakłócenia lub innego uderzenie do sieci przeciwnika, według ekspertów ds. bezpieczeństwa.

Jakie są w ten sposób skutki cyberataków?

Ataki komputerowe może powodować przerwy w dostawie prądu, awarie sprzętu wojskowego i naruszenie tajemnic bezpieczeństwa narodowego. Mogą skutkować kradzieżą cennych, wrażliwych danych, takich jak dokumentacja medyczna. Mogą zakłócać sieci telefoniczne i komputerowe lub sparaliżować systemy, uniemożliwiając dostęp do danych.

Poza powyższym, jakie są 4 rodzaje cyberataków? 10 najczęstszych rodzajów ataków cybernetycznych

- Ataki typu „odmowa usługi” (DoS) i rozproszona odmowa usługi (DDoS).

- Atak typu man-in-the-middle (MitM).

- Phishing i ataki typu spear phishing.

- Atak drive-by.

- Atak na hasło.

- Atak wstrzyknięcia SQL.

- Atak XSS (cross-site scripting).

- Podsłuchiwanie ataku.

Podobnie ludzie pytają, jak wpływa na nas cyberbezpieczeństwo?

Bezpieczeństwo cybernetyczne zagrożenia wpłynąć cały ekosystem internetowy, łącznie z infrastrukturą fizyczną, oprogramowaniem/sprzętem i aplikacjami. Niektóre z tych zagrożeń są o wiele bardziej niepokojące wpływy niż zamknięcie strony internetowej lub dostęp do danych.

Jakie są 5 największych cyberzagrożeń?

Oto pięć głównych zagrożeń cybernetycznych, o których powinieneś wiedzieć

- Ransomware.

- Wyłudzanie informacji.

- Wyciek danych.

- Hakerstwo.

- Zagrożenie wewnętrzne.

- BusinessAdviceService.com.

- BusinessAdviceService.com.

Zalecana:

Jakie są różne kanały komunikacji?

Istnieją trzy podstawowe typy kanałów. Formalny kanał komunikacyjny przekazuje informacje organizacyjne, takie jak cele lub zasady i procedury, nieformalne kanały komunikacyjne to miejsce, w którym informacje są odbierane w zrelaksowanym otoczeniu, a nieoficjalny kanał komunikacyjny, znany również jako winorośl

Jakie są połączenia z tyłu mojego komputera?

Porty USB. W większości komputerów stacjonarnych większość portów USB znajduje się z tyłu obudowy komputera. Ogólnie rzecz biorąc, do tych portów należy podłączyć mysz i klawiaturę, a przednie porty USB pozostawić wolne, aby można je było używać z aparatami cyfrowymi i innymi urządzeniami

Jakie są trzy sposoby, w jakie ludzie mogą rozpocząć modelowanie zagrożeń?

Zaczniesz od bardzo prostych metod, takich jak pytanie „jaki jest Twój model zagrożenia?” i burzę mózgów na temat zagrożeń. Mogą pracować dla eksperta ds. bezpieczeństwa i mogą pracować dla Ciebie. Z tego miejsca dowiesz się o trzech strategiach modelowania zagrożeń: skupienie się na zasobach, skupienie się na atakujących i skupienie się na oprogramowaniu

Jakie są skutki cyberseksu?

Uzależnienie od cyberseksu u dorosłych ma również wiele innych skutków dla dzieci i rodzin, takich jak: narażenie na cyberporno; narażenie na uprzedmiotowienie kobiet; zaangażowanie w konflikty rodzicielskie; brak uwagi / skrajne zaabsorbowanie rodzicielskie; atmosfera emocjonalnej traumy; separacja małżeńska i/lub rozwód

Jakie są przeznaczenie notatek prelegenta i jakie są kluczowe rzeczy, o których należy pamiętać w przypadku notatek prelegenta?

Notatki prelegenta to tekst przewodni, którego używa prezenter podczas prezentacji. Pomagają prezenterowi przypomnieć sobie ważne punkty podczas prezentacji. Pojawiają się na slajdzie i mogą je oglądać tylko prezenter, a nie publiczność