- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Modelowanie zagrożeń to procedura optymalizacji sieci bezpieczeństwo identyfikując cele i słabe punkty, a następnie określając środki zaradcze mające na celu zapobieganie lub łagodzenie skutków, zagrożenia do systemu.

W związku z tym, czym jest model zagrożenia bezpieczeństwa?

Modelowanie zagrożeń bezpieczeństwa , lub modelowanie zagrożeń , to proces oceny i dokumentowania zagrożenia bezpieczeństwa . Dzięki technikom, takim jak identyfikacja punktu wejścia, granice przywilejów i zagrożenie drzew, możesz określić strategie łagodzenia potencjału zagrożenia do twojego systemu.

Dodatkowo, jakie są trzy sposoby, w jakie ludzie mogą rozpocząć modelowanie zagrożeń? będziesz początek z bardzo prostym metody takie jak pytanie „co masz?” model zagrożenia ? i burza mózgów na temat zagrożenia . Mogą pracować dla eksperta ds. bezpieczeństwa i mogą pracować dla Ciebie. Stamtąd dowiesz się o trzy strategie dla modelowanie zagrożeń : skupienie się na zasobach, skupienie się na atakujących i skupienie się na oprogramowaniu.

W związku z tym, jak wykonać model zagrożenia?

Oto 5 kroków do zabezpieczenia systemu poprzez modelowanie zagrożeń

- Krok 1: Zidentyfikuj cele bezpieczeństwa.

- Krok 2: Zidentyfikuj zasoby i zależności zewnętrzne.

- Krok 3: Zidentyfikuj strefy zaufania.

- Krok 4: Zidentyfikuj potencjalne zagrożenia i luki w zabezpieczeniach.

- Krok 5: Dokumentuj model zagrożenia.

Dlaczego modelowanie zagrożeń jest ważne?

Modelowanie zagrożeń pomaga identyfikować, wymieniać, komunikować się i rozumieć zagrożenia i środki zaradcze w celu ochrony zasobów aplikacji. Pomaga stworzyć listę ulepszeń bezpieczeństwa z priorytetami. Jeśli zostanie to zrobione we właściwy sposób, zapewnia jasny obraz każdego produktu, który uzasadnia wysiłki w zakresie bezpieczeństwa.

Zalecana:

Czym jest oszustwo w cyberbezpieczeństwie?

Technologia oszustwa jest nową kategorią obrony bezpieczeństwa cybernetycznego. Technologia oszustwa umożliwia bardziej proaktywną postawę bezpieczeństwa poprzez dążenie do oszukania atakujących, wykrycia ich, a następnie pokonania, umożliwiając przedsiębiorstwu powrót do normalnej działalności

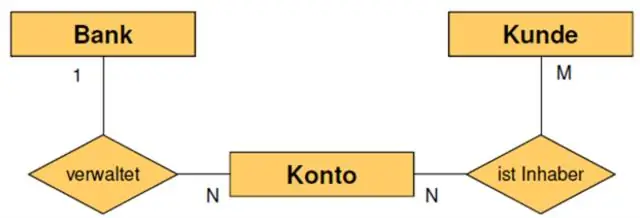

Czym jest modelowanie danych na przykładzie?

Modele danych składają się z jednostek, które są obiektami lub pojęciami, o których chcemy śledzić dane, i stają się tabelami w bazie danych. Produkty, dostawcy i klienci to przykłady potencjalnych jednostek w modelu danych. Relacje między jednostkami mogą być jeden do jednego, jeden do wielu lub wiele do wielu

Czym jest A&A w cyberbezpieczeństwie?

Ocena i autoryzacja bezpieczeństwa DOI. Proces A&A to kompleksowa ocena i/lub ewaluacja zasad systemu informatycznego, technicznych/nietechnicznych komponentów bezpieczeństwa, dokumentacji, dodatkowych zabezpieczeń, zasad i podatności

Jakie są trzy sposoby, w jakie ludzie mogą rozpocząć modelowanie zagrożeń?

Zaczniesz od bardzo prostych metod, takich jak pytanie „jaki jest Twój model zagrożenia?” i burzę mózgów na temat zagrożeń. Mogą pracować dla eksperta ds. bezpieczeństwa i mogą pracować dla Ciebie. Z tego miejsca dowiesz się o trzech strategiach modelowania zagrożeń: skupienie się na zasobach, skupienie się na atakujących i skupienie się na oprogramowaniu

Czym jest modelowanie koncepcyjne w analizie biznesowej?

Modelowanie koncepcyjne. Model koncepcyjny to niezależna od implementacji reprezentacja rzeczowników, które są ważne dla organizacji, domeny lub branży. Elementy modelu koncepcyjnego mogą być powiązane z dowolną liczbą elementów w górę lub w dół procesu, takich jak cele biznesowe i możliwości