- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

MQTT jest jednym z najczęstszych używany protokoły w IoT projektowanie. Oznacza transport telemetryczny kolejkowania wiadomości. Ponadto został zaprojektowany jako lekki protokół przesyłania wiadomości, który wykorzystuje operacje publikowania/subskrypcji do wymiany danych między klientami a serwerem.

Podobnie, jaki jest pożytek z MQTT?

MQTT to prosty protokół przesyłania wiadomości, zaprojektowany dla urządzeń z ograniczeniami o niskiej przepustowości. Jest to więc idealne rozwiązanie dla aplikacji Internetu Rzeczy. MQTT umożliwia wysyłanie poleceń do sterowania wyjściami, odczytywanie i publikowanie danych z węzłów czujników i wiele więcej.

Wiedz też, co oznacza MQTT? Transport telemetryczny MQ

Podobnie pyta się, czym jest protokół MQTT i jak działa?

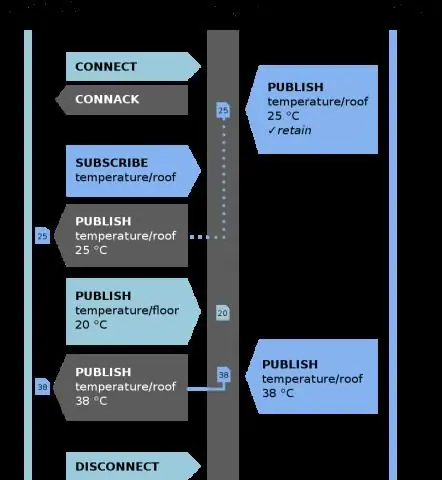

MQTT jest publikacją/subskrypcją protokół która umożliwia urządzeniom na obrzeżach sieci publikowanie do brokera. Klienci łączą się z tym brokerem, który następnie pośredniczy w komunikacji między dwoma urządzeniami. Gdy inny klient opublikuje komunikat w subskrybowanym temacie, broker przekazuje komunikat do dowolnego subskrybowanego klienta.

Czy MQTT wymaga Internetu?

Tak, aby wysyłać lub odbierać wiadomości, MQTT klient musi nawiązać połączenie TCP z brokerem. Jednakże, MQTT zawiera funkcje zaprojektowane specjalnie do radzenia sobie z niestabilnymi połączeniami sieciowymi, takimi jak broker buforujący przychodzące wiadomości dla odłączonych klientów.

Zalecana:

Jaki język jest używany do nauki o danych i zaawansowanej analityki?

Pyton Podobnie, który język jest najlepszy do nauki o danych? 8 najlepszych języków programowania, które każdy analityk danych powinien opanować w 2019 roku Pyton. Python jest niezwykle popularnym, dynamicznym językiem ogólnego przeznaczenia i jest powszechnie używanym językiem w społeczności naukowców zajmujących się danymi.

Jaki jest indeks używany dla wielu pól w MongoDB?

Indeksy złożone

Jaki jest najczęstszy sposób, w jaki złośliwe oprogramowanie przedostaje się do firmy?

Istnieje wiele typowych podejść, ale oto niektóre z najpopularniejszych metod ze względu na ich skuteczność i prostotę: Pobieranie zainfekowanych plików jako załączników do wiadomości e-mail, ze stron internetowych lub poprzez współdzielenie plików. Klikanie linków do złośliwych witryn w wiadomościach e-mail, komunikatorach lub postach na portalach społecznościowych

W jaki sposób MS Word jest używany do przetwarzania tekstu?

Microsoft Word to potężny program do przetwarzania tekstu, który umożliwia tworzenie dokumentów, takich jak listy, artykuły, prace semestralne i raporty; i łatwo je zrewidować. Word jest znacznie potężniejszy niż WordPad dzięki wielu wbudowanym narzędziom, takim jak sprawdzanie pisowni i autokorekta tekstu

W jaki sposób DNS jest używany do wspomagania równoważenia obciążenia?

Równoważenie obciążenia DNS opiera się na fakcie, że większość klientów używa pierwszego adresu IP otrzymanego dla domeny. W większości dystrybucji Linuksa DNS domyślnie wysyła listę adresów IP w innej kolejności za każdym razem, gdy odpowiada nowemu klientowi, używając metody round-robin