Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Źródło zagrożenia

Źródła zagrożeń to ci, którzy chcą kompromisu. Jest to termin używany do odróżnienia ich od zagrożenie agentów/aktorów, którzy są tymi, którzy przeprowadzają atak i którzy mogą zostać zleceni lub przekonani przez źródło zagrożenia do świadomego lub nieświadomego przeprowadzenia ataku

W związku z tym, jaki jest przykład zagrożenia?

rzeczownik. Definicja a zagrożenie jest oświadczeniem o zamiarze wyrządzenia krzywdy lub ukarania albo czymś, co stanowi bezpośrednie niebezpieczeństwo lub szkodę. Jeśli powiesz komuś „zabiję cię”, to jest przykład zagrożenia . Osoba, która może wysadzić budynek w powietrze, jest przykład zagrożenia.

Wiesz również, co jest uważane za cyberzagrożenie? A cyber lub cyberbezpieczeństwo zagrożenie to złośliwe działanie, którego celem jest uszkodzenie danych, kradzież danych lub ogólne zakłócenie życia cyfrowego. Cyberzagrożenia obejmują wirusy komputerowe, naruszenia bezpieczeństwa danych, ataki typu „odmowa usługi” (DoS) i inne wektory ataków.

Mając to na uwadze, jakie są źródła zagrożeń bezpieczeństwa?

Podstawowy źródła z zagrożenia to pracownicy/wtajemniczeni, złośliwi hakerzy, klęski żywiołowe, zagraniczni przeciwnicy i wrogie ataki. W kilku przypadkach obszary dla źródła z zagrożenia mogą zachodzić na siebie. Na przykład wrogie ataki mogą przeprowadzić zagraniczni adwersarze lub niezadowolony pracownik.

Czym są zagrożenia bezpieczeństwa i ich rodzaje?

Istnieje kilka typy komputerowy zagrożenia bezpieczeństwa takie jak trojany, wirusy, adware, złośliwe oprogramowanie, rootkity, hakerzy i wiele innych. Sprawdź niektóre z najbardziej szkodliwych typy komputerowy Zagrożenia bezpieczeństwa.

Zalecana:

Jakie zalety mają zagrożenia wewnętrzne?

Jaką przewagę mają „zagrożenia wewnętrzne” nad innymi, które pozwalają im wyrządzić nadzwyczajne szkody swoim organizacjom? Są zaufani i mają autoryzowany dostęp do rządowych systemów informacyjnych

Jakie są zagrożenia związane z automatyzacją procesu produkcyjnego?

Złe dane wejściowe do zautomatyzowanych procesów mogą pochodzić z wielu różnych źródeł. Słabe materiały. Słabe programowanie. Nieprawidłowe założenia lub ustawienia. Słaby projekt procesu. Brak kontroli. Za dużo regulacji lub nadmiernej kontroli. Niestabilność procesu lub środowiska. Zły czas

Jakie są wyzwania i zagrożenia związane z korzystaniem z mediów społecznościowych?

Zagrożenia, o których musisz wiedzieć, to: cyberprzemoc (przemoc z wykorzystaniem technologii cyfrowej) naruszenie prywatności. kradzież tożsamości. Twoje dziecko widzi obraźliwe obrazy i wiadomości. obecność nieznajomych, którzy mogą być tam, aby „opracować” innych członków

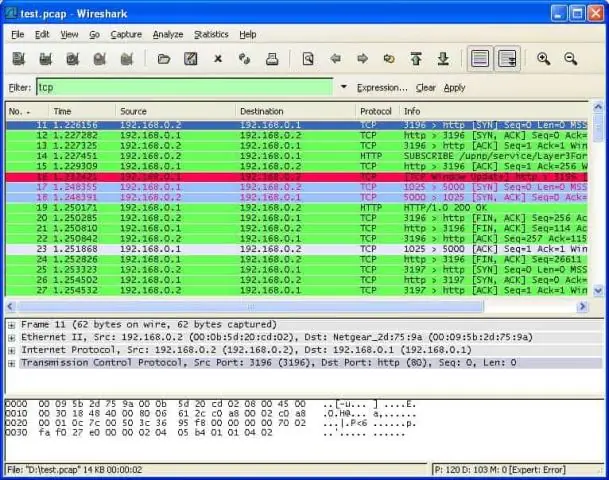

Jakie jest źródło i cel w Wireshark?

Jeśli prześlę plik, mój komputer będzie źródłem, a serwer miejscem docelowym. Źródłem jest system wysyłający dane; miejscem docelowym jest system odbierający dane. W jednokierunkowym przepływie danych zobaczysz (stosunkowo) duże pakiety z jednego punktu końcowego, z tcp

Jakie jest źródło w skrypcie bash?

Polecenie źródłowe odczytuje i wykonuje polecenia z pliku określonego jako jego argument w bieżącym środowisku powłoki. Przydatne jest ładowanie funkcji, zmiennych i plików konfiguracyjnych do skryptów powłoki. source to powłoka wbudowana w Bash i inne popularne powłoki używane w systemach operacyjnych Linux i UNIX