- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

A zero -dzień (lub zero - godzina lub dzień zero ) atak lub groźba jest atak wykorzystuje nieznaną wcześniej lukę w aplikacji komputerowej, którą programiści nie mieli czasu naprawić i naprawić.

Co oznacza atak dnia zerowego?

Zero - dzień to usterka oprogramowania, sprzętu lub oprogramowania sprzętowego, która jest nieznana stronie lub stronom odpowiedzialnym za łatanie lub w inny sposób naprawianie usterki. Termin zerowy dzień może odnosić się do samej podatności lub atak która ma zero dni od momentu wykrycia luki do pierwszego atak.

Po drugie, dlaczego ataki dnia zerowego są tak niebezpieczne? Powód exploity dnia zerowego są tak niebezpieczny to dlatego, że producenci nie mieli okazji ich załatać. Muszą opracować poprawkę bezpieczeństwa, która rozwiąże problem zerowy dzień wykorzystać i upewnić się, że wszyscy użytkownicy go pobierają. To może zająć miesiące. W międzyczasie hakerzy mogą siać katastrofalne spustoszenie.

Ludzie pytają również, dlaczego nazywa się to atakiem dnia zerowego?

Termin zero - dzień ” odnosi się do nowo wykrytej luki w oprogramowaniu. Ponieważ programista właśnie dowiedział się o luce, oznacza to również, że nie została wydana oficjalna łatka lub aktualizacja naprawiająca problem. Ale producent oprogramowania może nie wydać łatki, zanim hakerzy zdołają wykorzystać dziura bezpieczeństwa.

Czy program antywirusowy może usunąć atak dnia zerowego?

Tradycyjny antywirus rozwiązania, które wykrywają złośliwe oprogramowanie za pomocą sygnatur plików, nie są skuteczne przeciwko zerowy dzień zagrożenia. Dzisiejsza technologia NGAV nie jest w stanie wykryć wszystkich zero - dzień złośliwe oprogramowanie, ale to Móc znacznie zmniejszyć prawdopodobieństwo, że napastnicy Móc przeniknąć do punktu końcowego z nieznanym złośliwym oprogramowaniem.

Zalecana:

Co to jest atak świąteczny?

Atak na choinkę to bardzo dobrze znany atak, którego celem jest wysłanie bardzo specjalnie spreparowanego pakietu TCP do urządzenia w sieci. W nagłówku TCP znajduje się pewna przestrzeń, zwana flagami. Wszystkie te flagi są włączone lub wyłączone, w zależności od tego, co robi pakiet

Czym jest atak przepełnienia bufora na przykładzie?

Atak przepełnienia bufora z przykładem. Gdy program lub proces systemowy umieszcza więcej danych (niż pierwotnie przydzielono do przechowywania), dodatkowe dane się przepełniają. Powoduje to wyciek niektórych z tych danych do innych buforów, które mogą uszkodzić lub nadpisać dane, które były w posiadaniu

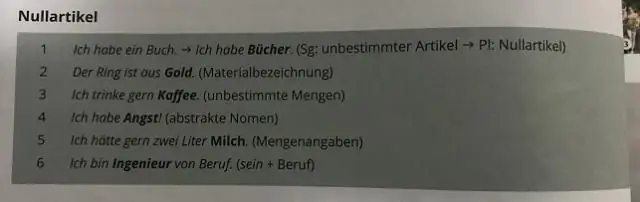

Czym są rzeczowniki przedimków zerowych?

Termin przedimek zerowy odnosi się do wyrażeń rzeczownikowych, które nie zawierają przedimków określonych lub nieokreślonych. Angielski, podobnie jak wiele innych języków, nie wymaga przedimka w wyrażeniu rzeczownikowym w liczbie mnogiej z ogólnym odniesieniem, odniesieniem do ogólnej klasy rzeczy

Czym jest atak powtórkowy, jaki jest dla niego środek zaradczy?

Protokół uwierzytelniania Kerberos zawiera pewne środki zaradcze. W klasycznym przypadku ataku powtórkowego wiadomość jest przechwytywana przez przeciwnika, a następnie odtwarzana w późniejszym terminie w celu wywołania efektu. Szyfrowanie zapewniane przez te trzy klucze pomaga zapobiegać atakom typu powtórka

Czym różni się atak typu spear phishing od ogólnego ataku typu phishing?

Phishing i spear phishing to bardzo powszechne formy ataków e-mail, których celem jest wykonanie określonej akcji - zazwyczaj kliknięcie złośliwego łącza lub załącznika. Różnica między nimi to przede wszystkim kwestia targetowania. Wiadomości e-mail typu spear phishing są starannie zaprojektowane, aby skłonić jednego odbiorcę do odpowiedzi