Spisu treści:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Utwórz listę ACL

- Otwórz formularz wniosku o zmianę.

- Otwórz menu kontekstowe formularza i wybierz Konfiguruj > Reguły bezpieczeństwa.

- Podnieś poziom swojej roli zabezpieczeń w menu użytkownika, które otwiera się po kliknięciu Twojej nazwy w nagłówku. Tylko administratorzy z podwyższonymi rolami zabezpieczeń mogą dodawać Listy ACL .

- Kliknij Nowy.

- Wprowadź następujące wartości. Pole. Wartość.

- Kliknij Prześlij.

Poza tym, jak działa ACL w Servicenow?

Instancja używa lista kontroli dostępu ( ACL ) reguły, zwane również regułami kontroli dostępu, w celu kontrolowania, do jakich danych użytkownicy mogą uzyskać dostęp i jak mogą uzyskać do nich dostęp. ACL Reguły wymagają od użytkowników spełnienia zbioru wymagań w celu uzyskania dostępu do określonych danych. Każdy ACL reguła określa: Zabezpieczany obiekt i operacja.

Co więcej, jaka jest różnica między * a brakiem w listach ACL w Servicenow? * to lista ACL na poziomie pola, która daje dostęp do wszystkich pól w tej tabeli. Tabela. Żaden jest listą ACL na poziomie wiersza, która umożliwia dostęp do rekordów.

Wiesz też, co to jest reguła ACL?

Reguła ACL . Listy ACL to zbiór warunków zezwolenia i odmowy, zwanych zasady , które zapewniają bezpieczeństwo poprzez blokowanie nieautoryzowanych użytkowników i zezwalanie autoryzowanym użytkownikom na dostęp do określonych zasobów. Urządzenie WAP obsługuje do 50 IPv4, IPv6 i MAC Zasady ACL . IPv4 i IPv6 Listy ACL . IP Listy ACL klasyfikuj ruch dla warstw 3 i 4.

Jakie są rodzaje ACL?

Są cztery typy spośród list ACL, których można używać do różnych celów, są to standardowe, rozszerzone, dynamiczne, zwrotne i oparte na czasie listy ACL.

Jakie są rodzaje list ACL?

- Standardowa lista ACL. Standardowa lista ACL ma na celu ochronę sieci przy użyciu tylko adresu źródłowego.

- Rozszerzona lista ACL.

- Dynamiczna lista ACL.

- Odruchowa lista ACL.

Zalecana:

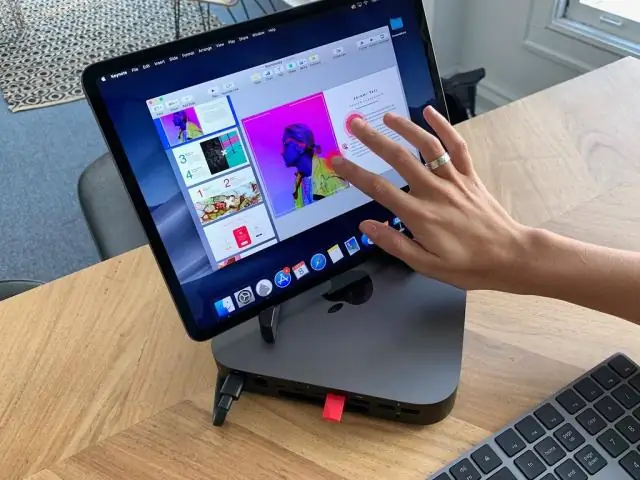

Jak mogę używać iPada jako ekranu dla Maca mini?

Istnieją dwa sposoby na przekształcenie iPada w monitor dla komputera Mac. Możesz połączyć je razem za pomocą kabla USB i uruchomić aplikację taką jak Duet Display na iPadzie. Możesz też przejść na bezprzewodową. Oznacza to podłączenie Lunadongle do komputera Mac, a następnie uruchomienie aplikacji Luna na iPadzie

Jak używać sprayu do czyszczenia klawiatury?

Wyłącz komputer. Jeśli używasz przewodowej klawiatury komputerowej, odłącz ją. Odchyl klawiaturę do góry nogami i potrząśnij nią, aby usunąć wszelkie luźne zanieczyszczenia. Jeśli masz puszkę ze sprężonym powietrzem, możesz ją również spryskać między klawiszami

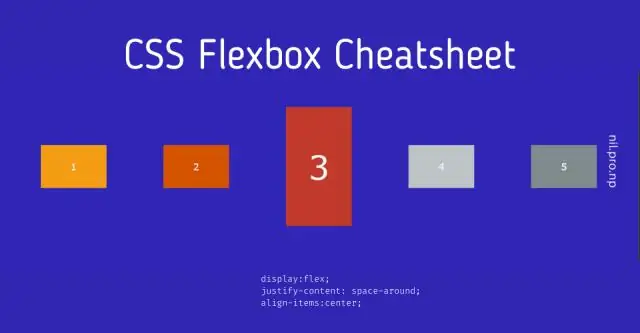

Jak używać fleksa w CSS?

Podsumowanie Użyj wyświetlacza: flex; aby utworzyć elastyczny kontener. Użyj justowania-treści, aby zdefiniować wyrównanie elementów w poziomie. Użyj align-items, aby zdefiniować pionowe wyrównanie elementów. Użyj flex-direction, jeśli potrzebujesz kolumn zamiast wierszy. Użyj wartości wiersza-reverse lub kolumny-reverse, aby odwrócić kolejność elementów

Jak używać narzędzia wypełnienia w animacji Adobe?

Stosowanie pełnego wypełnienia kolorem za pomocą Inspektora właściwości Zaznacz zamknięty obiekt lub obiekty na stole montażowym. Wybierz opcję Okno > Właściwości. Aby wybrać kolor, kliknij kontrolkę Kolor wypełnienia i wykonaj jedną z następujących czynności: Wybierz próbkę koloru z palety. Wpisz w polu wartość szesnastkową koloru

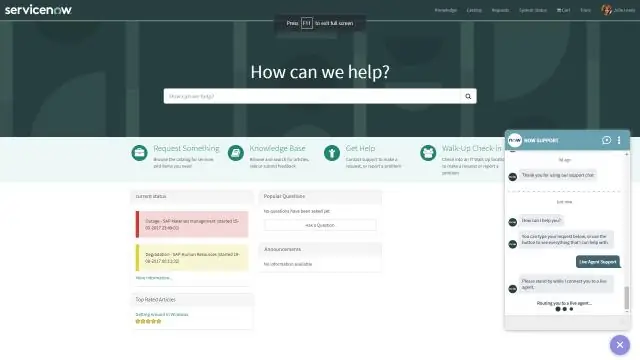

Co to jest agent wirtualny ServiceNow?

Wirtualny agent. Użyj wirtualnego agenta ServiceNow® do projektowania i tworzenia zautomatyzowanych konwersacji, które pomagają użytkownikom szybko uzyskiwać informacje, podejmować decyzje i wykonywać typowe zadania w pracy