- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

W naszym Protokoły RDT , dlaczego musieliśmy wprowadzić? liczniki czasu ? Rozwiązanie Zegary zostały wprowadzone w celu wykrywania utraconych pakietów. Jeśli ACK dla przesłanego pakietu nie zostanie odebrane w czasie trwania regulator czasowy dla pakietu zakłada się, że pakiet (lub jego ACK lub NACK) został utracony. W związku z tym pakiet jest retransmitowany.

Podobnie można zapytać, jaki jest główny powód, dla którego potokowanie jest używane w protokołach RDT?

Nadawca nie musi się zatrzymywać i czekać na potwierdzenie przed wysłaniem kolejnego pakietu.

Wiesz też, jakie są zasady niezawodnego przesyłania danych? W tym prostym protokole nie ma różnicy między jednostką dane i pakiet. Ponadto cały przepływ pakietów odbywa się od nadawcy do odbiorcy - z doskonałym wiarygodny kanał nie ma potrzeby, aby strona odbierająca przekazywała jakiekolwiek informacje zwrotne do nadawcy, ponieważ nic nie może się nie udać!

Podobnie można zapytać, czym jest protokół RDT?

Z Wikipedii, wolnej encyklopedii. Transport danych rzeczywistych ( RDT ) jest transportem zastrzeżonym protokół dla rzeczywistych danych audio-wideo, opracowanych przez RealNetworks w latach 90-tych. Jest powszechnie używany w połączeniu z kontrolą protokół do strumieniowego przesyłania multimediów, takich jak strumieniowanie w czasie rzeczywistym IETF Protokół (RTSP).

W jaki sposób TCP zapewnia niezawodną usługę?

TCP jest wiarygodny ponieważ używa sumy kontrolnej do wykrywania błędów, próbuje odzyskać utracone lub uszkodzone pakiety przez retransmisję, zasady potwierdzania i liczniki czasu. Wykorzystuje funkcje takie jak numer bajtu i numer sekwencji oraz numer potwierdzenia, aby zapewnić niezawodność . Wykorzystuje również mechanizmy kontroli przeciążenia.

Zalecana:

Jaki jest przykład, który pokazuje, że przypuszczenie jest fałszywe?

Aby pokazać, że przypuszczenie jest fałszywe, musisz znaleźć tylko jeden przykład, w którym przypuszczenie nie jest prawdziwe. Ten przypadek nazywa się kontrprzykładem. Aby pokazać, że przypuszczenie jest zawsze prawdziwe, musisz to udowodnić. Kontrprzykładem może być rysunek, oświadczenie lub liczba

Jaki jest najczęstszy sposób, w jaki złośliwe oprogramowanie przedostaje się do firmy?

Istnieje wiele typowych podejść, ale oto niektóre z najpopularniejszych metod ze względu na ich skuteczność i prostotę: Pobieranie zainfekowanych plików jako załączników do wiadomości e-mail, ze stron internetowych lub poprzez współdzielenie plików. Klikanie linków do złośliwych witryn w wiadomościach e-mail, komunikatorach lub postach na portalach społecznościowych

Jaki jest największy domowy telewizor, jaki możesz kupić?

Telewizor ścienny Insane 292-calowy Samsung jest największy i najjaśniejszy na świecie. Przy 24 stopach, rozdzielczości 8K i nieskończonym współczynniku kontrastu nie ma nic wyższego. 146-calową wersję The Wall można zamawiać od stycznia zeszłego roku

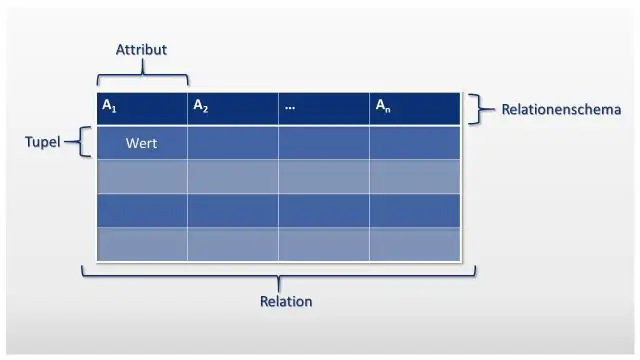

Jaki jest powód tworzenia relacyjnej bazy danych?

Główną zaletą podejścia opartego na relacyjnych bazach danych jest możliwość tworzenia znaczących informacji poprzez łączenie tabel. Łączenie tabel umożliwia zrozumienie relacji między danymi lub sposobu łączenia tabel. SQL zawiera możliwość liczenia, dodawania, grupowania, a także łączenia zapytań

Która technika jest używana w protokołach zorientowanych bajtowo?

Wypełnianie bajtów jest używane w protokołach zorientowanych bajtowo, a wypychanie bitów jest używane w protokołach zorientowanych bitowo