- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

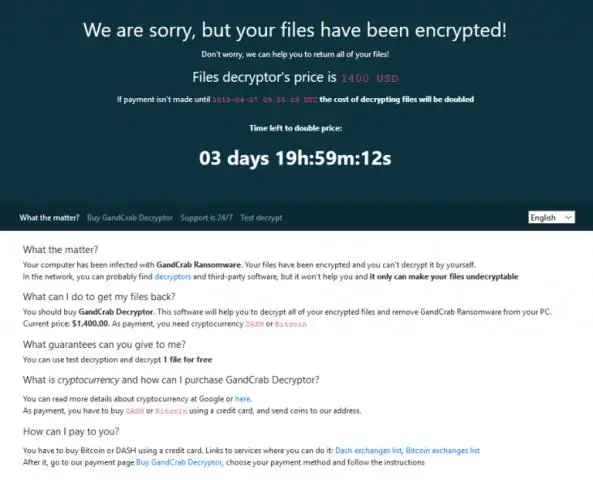

Ataki ransomware są zazwyczaj przeprowadzone używanie trojana, wchodzenie do systemu poprzez, na przykład, złośliwy załącznik, łącze osadzone w wiadomości phishingowej lub lukę w usłudze sieciowej.

Podobnie można zapytać, ile czasu zajmuje odzyskanie po ataku ransomware?

to trwa 33 godziny według niedawnej ankiety przeprowadzonej przez Vansona Bourne'a wśród 500 decydentów w dziedzinie cyberbezpieczeństwa, sponsorowanej przez SentinelOne. Przeciętna ofiara została trafiona sześć razy.

jak powszechne są ataki ransomware? Bezpieczeństwo. Analiza ponad 230 000 ataki ransomware która miała miejsce między kwietniem a wrześniem została opublikowana przez badaczy cyberbezpieczeństwa z Emsisoft, a jedna rodzina szkodliwego oprogramowania odpowiadała za ponad połowę (56%) zgłoszonych incydentów: „Stop” ransomware.

Poza tym, jaka jest najczęstsza metoda ataku na oprogramowanie ransomware?

Najczęstszą metodą rozprzestrzeniania przez hakerów oprogramowania ransomware jest: wiadomości phishingowe . Hakerzy używają starannie spreparowanych wiadomości phishingowe w celu nakłonienia ofiary do otwarcia załącznika lub kliknięcia łącza zawierającego złośliwy plik.

Czy oprogramowanie ransomware może zostać usunięte?

Jeśli masz najprostszy rodzaj ransomware , takich jak fałszywy program antywirusowy lub fałszywe narzędzie do czyszczenia, Móc zwykle usunąć to, wykonując kroki w moim poprzednim złośliwym oprogramowaniu usuwanie przewodnik. Ta procedura obejmuje przejście do trybu awaryjnego systemu Windows i uruchomienie skanera antywirusowego na żądanie, takiego jak Malwarebytes.

Zalecana:

Czy Bitdefender może usunąć oprogramowanie ransomware?

Istnieją 2 sposoby na usunięcie wirusa: Użyj trybu awaryjnego z obsługą sieci i wylecz swój komputer za pomocą narzędzia do usuwania oprogramowania Bitdefender Ransomware. Po zakończeniu Bitdefender wyświetli komunikat informujący o zakończeniu procesu usuwania

Czym są ataki wewnętrzne?

Atak wewnętrzny ma miejsce, gdy osoba lub grupa w organizacji próbuje zakłócić działalność lub wykorzystać zasoby organizacji

Skąd bierzesz oprogramowanie ransomware?

Ransomware często rozprzestrzenia się za pośrednictwem wiadomości phishingowych zawierających złośliwe załączniki lub poprzez pobieranie typu drive-by download. Drive-by download ma miejsce, gdy użytkownik nieświadomie odwiedza zainfekowaną witrynę, a następnie złośliwe oprogramowanie jest pobierane i instalowane bez wiedzy użytkownika

Jak zatrzymać powtarzające się ataki?

Atakom powtórkowym można zapobiec, oznaczając każdy zaszyfrowany komponent identyfikatorem sesji i numerem komponentu. Korzystanie z tej kombinacji rozwiązań nie wykorzystuje niczego, co jest od siebie współzależne. Ponieważ nie ma współzależności, podatności jest mniej

Jaki botnet kamer internetowych przeprowadził masowe ataki DDoS w 2016 roku?

12 października 2016 r. masowy atak typu rozproszona odmowa usługi (DDoS) spowodował, że większość Internetu na wschodnim wybrzeżu USA była niedostępna. Atak, którego początkowo obawiały się władze, był dziełem wrogiego państwa narodowego, w rzeczywistości był dziełem botnetu Mirai