- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Wtargnięcie systemy prewencji działają poprzez skanowanie całego ruchu sieciowego. Istnieje wiele różnych zagrożeń, na które zaprojektowano IPS aby zapobiec , w tym: odmowa usługi (DoS) atak . Rozproszona odmowa usługi (DDoS) atak.

Poza tym, jakie metody są stosowane do zapobiegania włamaniom?

Wiekszosc z zapobieganie włamaniu systemy wykorzystują jeden z trzech metody wykrywania : analiza protokołów na podstawie sygnatur, anomalii statystycznych i stanów.

Poza powyższym, jakie są dwa rodzaje systemów zapobiegania włamaniom? Obecnie istnieją dwa typy IPS o charakterze podobnym do IDS. Składają się z hosta opartego systemy zapobiegania włamaniom , (HIPS) produkty i oparte na sieci systemy zapobiegania włamaniom , (NIPS).

Należy również wiedzieć, jakie są trzy główne aspekty zapobiegania włamaniom?

Wiekszosc z zapobieganie włamaniu systemy używają jednego z trzy detekcja metody: oparta na sygnaturach, statystyczna oparta na anomaliach i stanowa analiza protokołów. Oparte na podpisie wykrycie : IDS oparte na sygnaturach monitoruje pakiety w sieci i porównuje z ustalonymi wzorcami ataków, znanymi jako „sygnatury”.

Co to jest wykrywanie i zapobieganie włamaniom?

Wykrywanie włamań to proces monitorowania zdarzeń występujących w Twojej sieci i analizowania ich pod kątem oznak możliwych incydentów, naruszeń lub nieuchronnych zagrożeń dla Twoich polityk bezpieczeństwa. Zapobieganie włamaniu jest proces wykonywania wykrywanie włamań a następnie zatrzymanie wykrytych incydentów.

Zalecana:

Jak można zweryfikować dane wprowadzone do bazy danych?

Walidacja to proces, w ramach którego sprawdzane są dane wprowadzone do bazy danych, aby upewnić się, że jest to sensowne. Nie może sprawdzić, czy wprowadzone dane są prawidłowe. Może tylko sprawdzić, czy dane mają sens. Walidacja to sposób na zmniejszenie liczby błędów podczas procesu wprowadzania danych

Jak można wykorzystać media społecznościowe do zbierania danych?

Dane społecznościowe to informacje zbierane z platform mediów społecznościowych. Pokazuje, jak użytkownicy przeglądają, udostępniają i angażują się w Twoje treści. Na Facebooku dane z mediów społecznościowych obejmują liczbę polubień, wzrost liczby obserwujących lub liczbę udostępnień. Na Instagramie wykorzystanie hashtagów i wskaźniki zaangażowania są uwzględniane w surowych danych

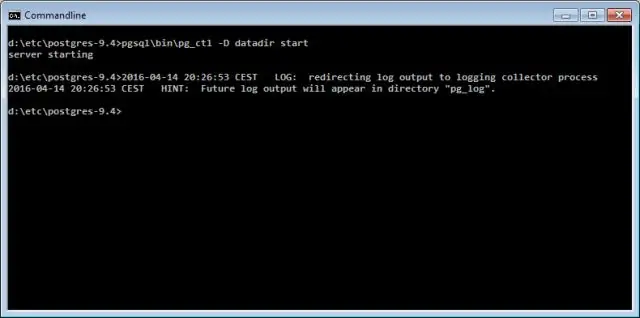

Nie można połączyć serwer może nie działać nie można połączyć się z serwerem MySQL na 127.0 0.1 10061?

Jeśli serwer MySQL działa w systemie Windows, możesz połączyć się za pomocą protokołu TCP/IP. Należy również sprawdzić, czy używany port TCP/IP nie został zablokowany przez zaporę sieciową lub usługę blokowania portów. Błąd (2003) Nie można połączyć się z serwerem MySQL na ' server ' (10061) wskazuje, że połączenie sieciowe zostało odrzucone

Jakie są fazy włamań do cyberbezpieczeństwa?

Istnieją różne etapy, które dotyczą włamań do cyberbezpieczeństwa: Recon. Wtargnięcie i wyliczenie. Wstawianie złośliwego oprogramowania i ruch boczny

Jaka jest różnica między wykrywaniem włamań opartym na hoście a wykrywaniu włamań opartym na sieci?

Niektóre z zalet tego typu IDS to: Są w stanie zweryfikować, czy atak się powiódł, czy nie, podczas gdy sieciowy IDS tylko ostrzega o ataku. System oparty na hoście może analizować odszyfrowany ruch w celu znalezienia sygnatury ataku - dając w ten sposób możliwość monitorowania zaszyfrowanego ruchu